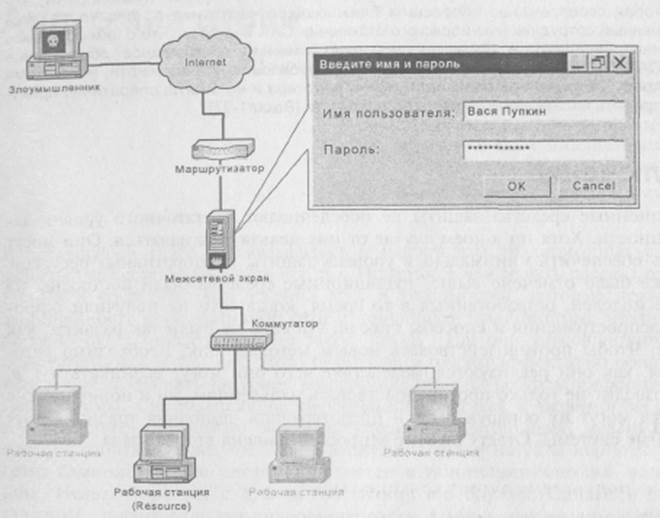

Уязвимость межсетевого экрана Firebox II

В январе 2001 года была обнаружена уязвимость в межсетевом экране серии Firebox II компании WatchGuard. Она позволяла считывать пароли, используемые для аутентификации на межсетевом экране. Это давало возможность злоумышленнику сохранять свои файлы (например, троянского коня) или выполнять любые команды на компьютере с установленным межсетевым экраном WatchGuard Firebox II, Firebox II Plus и Firebox II FastVPN.

Рис. 1.11. Атака путем использования перехваченного пароля

Другой пример, который уже приводился выше, — администраторы, имеющие неограниченную власть в управляемой ими сети.

Атака на Внешэкономбанк

Хищение при помощи компьютерной техники валютных средств из Внешэкономбанка в 1991 г. на сумму 125,5 тыс. долларов и подготовка к хищению еще свыше 500 тыс. долларов. Механизм хищения был очень прост. Житель Москвы совместно с начальником отдела автоматизации неторговых операций ВЦ Внешэкономбанка открыл по шести поддельным паспортам счета и внес на них по 50 долларов. Затем, путем изменения банковского программного обеспечения на открытые счета были переведены 125 тысяч долларов, которые и были получены по поддельным паспортам. Необходимо отметить, что это одно из немногих дел, в которых к процессу расследования привлекались различные специалисты: программисты, системные аналитики, операторы ЭВМ, инженеры по телекоммуникациям, эксперты в области информационной безопасности, аудиторы, ревизоры КРУ ЦБ РФ и т. д. [Вехов1-96].

Атака на нефтеперерабатывающий завод

В №13.062 бюллетеня Risk Digest был описан случай, произошедший на нефтеперерабатывающем заводе Chevron в Ричмонде (шт. Вирджиния, США). На данном предприятии существовала система Community Alert Network (CAN), которая своевременно оповещала близлежащее население об опасности. Уволенный сотрудник нью-йоркского отделения CAN посчитал, что с ним обошлись несправедливо, и несанкционированно изменил программное обеспечение CAN. Через некоторое время на заводе произошла утечка нефти, но система предупреждения об опасности уже не работала и не смогла оперативно предупредить население Ричмонда об опасности [Вакка1-97].

Заключение

Традиционные средства защиты не обеспечивают достаточного уровня защищенности. Хотя ни в коем случае от них нельзя отказываться. Они могут помочь обеспечить минимальный уровень защиты корпоративных ресурсов. Как уже было отмечено выше, традиционные средства были построены на основе моделей, разработанных в то время, когда сети не получили широкого распространения и способы атак на эти сети не были так развиты, как сейчас. Чтобы противодействовать новым методам атак, необходимо разобраться, как они реализуются, вследствие чего они могут возникать и т. д. Это позволит не только противодействовать нападениям, но и понять, какие средства могут их обнаруживать и предотвращать, дополняя традиционные защитные системы. Ответу на этот вопрос посвящена вторая глава.

Глава 2

Анатомия атаки

"Поэтому сказано, что тот, кто знает врага и знает себя,

не окажется в опасности и в ста сражениях.

Тот, кто не знает врага, но знает себя,

будет то побеждать, то проигрывать.

Тот, кто не знает ни врага, ни себя, неизбежно

будет разбит в каждом сражении."

Сунь-цзы, "Трактат о военном искусстве"

В предыдущей главе рассказывалось о недостатках традиционных средств защиты (межсетевых экранов и т. п.). Но прежде чем начать рассказ о механизмах и средствах обнаружения атак и уязвимостей, которые повышают защищенность корпоративной сети и дополняют традиционные механизмы, логично будет описать, что же такое "атаки", как они классифицируются, осуществляются и т. д. Без этого будет очень трудно эффективно обнаруживать и предотвращать пагубное воздействие атак на ресурсы информационной системы. Систематизация информации об атаках и уязвимостях поможет объяснить описанные ранее недостатки "традиционных" механизмов и средств защиты. Также, чтобы предотвращать атаки на узлы корпоративной сети, администраторы систем нуждаются в понимании методов нападающих. Нельзя бороться с врагом без знания его оружия. Однако в данной книге не ставилась задача подробного рассмотрения всех уязвимостей, атак и методов нападения. Для этого можно порекомендовать иные публикации [Медведовский1-99]. Но привести общие концепции с примерами все же необходимо. Без знакомства с ними будет трудно понять принципы и механизмы обнаружения атак и уязвимостей, которым посвящена эта книга.

События безопасности

Во время функционирования узлов сети происходят различные события (events), которые изменяют состояния этих узлов. Данные события (рис. 2.1) могут быть представлены с точки зрения безопасности при помощи двух составляющих — действия (action) и адресата (target). Действия — это шаги, предпринимаемые субъектом системы (пользователем, процессом и т. д.) Для достижения некоего результата. К действиям можно отнести: чтение, копирование, модификацию, удаление и т. д. Адресат — это логический (учетная запись, процесс или данные) или физический (узел сети, сеть, компонент) объект системы. Примером события является доступ пользователя к файлу. В том случае, когда событие выполняется в соответствии с политикой безопасности, то это — рядовое событие. Событие — это минимальная единица, которой оперируют современные средства защиты, например, система обнаружения атак RealSecure. И хотя многие защитные средства предполагают еще и третий параметр — источник события, я выношу его за рамки описания модели события безопасности, поскольку этот параметр становится значимым только в случае реального осуществления атаки и нанесения ущерба.

Рис. 2.1. Модель события безопасности

Как только событие нарушает политику безопасности, оно сразу рассматривается как часть атаки.

Уязвимости

Уязвимость (vulnerability) информационной системы — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы. Угрозой (threat) информационной системе называется потенциально возможное событие, действие, процесс или явление, которое может вызвать нанесение ущерба (материального, морального или иного) ресурсам системы.