Системы анализа защищенности

Системы анализа защищенности (security assessment systems), также известные как сканеры безопасности (security scanners) или системы поиска уязвимостей, проводят всесторонние исследования контролируемых ресурсов с целью обнаружения уязвимостей, которые могут привести к нарушениям политики безопасности. Результаты, полученные от средств анализа защищенности, представляют собой "мгновенный снимок" (snapshot) состояния системы в данный момент времени. Несмотря на то, что эти системы не могут обнаруживать атаку в процессе ее развития, они в состоянии определить потенциальную возможность реализации атак.

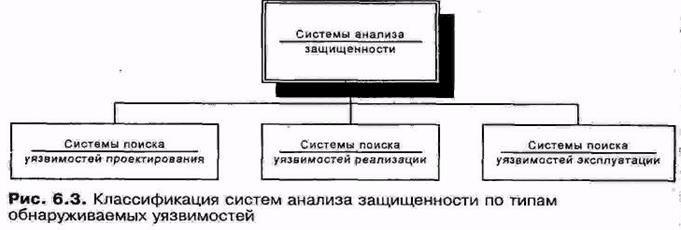

Системы анализа защищенности могут быть классифицированы по типу обнаруживаемых ими уязвимостей (рис. 6.3), описанных в главе 2.

Системы поиска уязвимостей проектирования

Как уже упоминалось в главе 2, данный тип уязвимостей наиболее серьезный т.к. обнаруживаются и устраняются они с большим трудом. В этом случае уязвимость свойственна проекту информационной системы или алгоритму программы и, следовательно, даже совершенная их реализация (что в принципе невозможно) не избавит от заложенной в нем слабости. Для обнаружения уязвимостей проектирования можно применять различные средства в зависимости от того, что мы хотим анализировать. Как правило, при поиске изъянов в информационной системе перед нами могут стоять две цели:

q анализ алгоритма программно-аппаратного обеспечения;

q анализ проекта корпоративной системы.

Первая цель достигается относительно легко, т.к. при поиске уязвимостей алгоритма ПО могут использоваться уже существующие наработки в области верификации программного обеспечения. Вторая цель реализуется намного сложнее, но и в этом случае существуют средства, позволяющие осуществлять анализ уязвимостей проектирования.

Необходимо отметить, что системы данного класса не получили широкого распространения в России. Автору не известны случаи их применения в коммерческих организациях. Связано это, на мой взгляд, с высокой стоимостью таких решений и непониманием их значимости. Единственные клиент организации, где эти системы встретили активную поддержку, — это лаборатории, осуществляющие сертификацию программного и аппаратного обеспечения и аттестацию информационных систем по требованиям безопасности. Такие лаборатории существуют в рамках всех пяти российских систем сертификации по требованиям защиты информации, принадлежащих ГТК, ФАПСИ, МО РФ, ФСБ и СВР.

Анализ проектов

В табл. 6.1 перечислены достоинства и недостатки таких систем.

Таблица 6.1. Достоинства и недостатки систем анализа проектов с точки зрения информационной безопасности

| Достоинства | Недостатки |

| Автоматизация трудно формализуемой задачи | Качество работы системы зависит от заложенных в нее знаний экспертов Высокая стоимость Ограниченная область применения |

Система CRAMM

Одной из известных систем данного класса является CRAMM (CCTA RiskAnalysis and Management Technology) [Симонов 1-99]. Эта система была разработана в 1985 году BIS Applied Systems Limited no заказу правительства Великобритании. Продукт, основанный на методологии Центральной Агентства по Компьютерам и Телекоммуникациям Великобритании (ССТА), за время своего существования претерпел несколько модификаций в зависимости от того, какие системы информационной безопасности анализировались с его помощью. На сегодняшний день существуют версии для военных ведомств, государственных структур, частных организаций и финансовых институтов. Именно эта система больше всех других известна российским пользователям, что связано с наличием публикаций о ней в средствах массовой информации

Российские решения

Аналогичные исследования и разработки ведутся и в России. Однако все они осуществляются государственными организациями, т.к. в коммерческих структурах могут быть применены зарубежные решения, а вот в государственных структурах и системах критических приложений (в том числе и в военных ведомствах) обязательно должны применяться только отечественные разработки. Одной из российских организаций, работающих в этом направлении, является 4 ЦНИИ Министерства Обороны РФ. В частности, этим институтом разработаны алгоритмы анализа риска применения информационных технологий в системах военного назначения для различных сценариев. Данные алгоритмы реализованы при помощи программных продуктов MS Excel для Windows 95 и Turbo Pascal 7.0 [Трубачев 1-98]. Кроме того, можно упомянуть и о системах ZOND и SEZAM, разработанных в ЦНИИатоминформ, и служащих для автоматизированной оценки защищенности ЕС ЭВМ и ПЭВМ соответственно [Львов 1-94].

Другие решения

Помимо названных систем существуют и еще решения, предназначенные для анализа рисков, в т.ч. и для анализа уязвимостей проектирования. Из систем можно выделить: RANK-IT, @RISK, ALRAM, ARES, LAVA и др. Более подробно перечисленные системы описаны в [Стенг 1-95] и [NIST 1-91].