Перестановочные (транспозиционные) шифры. Решетка Кардано и другие примеры шифров перестановки

Наряду с шифрами подстановки существуют транспозиционные шифры: шифрование состоит из изменения положения букв исходного текста, при этом сами буквы остаются неизменными.

Приведем 2 примера: сообщение разбивается на группы букв например по 3 буквы в каждой группе, а затем в каждой группе делается одна и та же перестановка.

Например:

LET US GO TO LONDON

ETL SGUT OO ONLOND

Выполнить шифрование так же можно, записав это сообщение в прямоугольнике 3х5:

| L | E | T | U | S |

| G | O | T | O | L |

| O | N | D | O | N |

LGO EO NT TD UOOSLN

К классу перестановки принадлежит шифр решетка Кардано: представляет собой прямоугольную карточку с отверстиями, которые, при наложении на лист бумаги, оставляют открытыми только некоторые его части. Число строк и столбцов карточки должно быть четным. Как правило, используется квадратная карточка. Она сделана таким образом, что при ее последовательном использовании (повороте), каждая клетка, лежащего под ней места, окажется занятой. Карточку вначале поворачивают вдоль Оу, затем вдоль Ох на 180 град., и вновь повторяют эту же процедуру. Если решетка Кардано – квадрат, то возможен 2ой вариант, последовательный поворот вокруг центра на 90 град.

28.Классификация современных криптографических систем (КС). Краткая характеристика соответствующих классов. Современные криптосистемы разделяются на 4 класса: 1) Симметричные криптосистемы 2) Криптосистемы с открытым ключом 3) Системы электронной цифровой подписи 4) Системы управления ключом В симметричные КС для шифрования и расшифровывания используется один и тот же ключ. В системах с открытым ключом используется 2 ключа, открытый и закрытый (секретный), которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения. «ЭЦП» - присоединенное к тексту его криптографическое преобразование, т-е позволяет при получении текста проверить его авторство и подлинность сообщения. Распределение ключей управления ключами относительно к системам обработки информации, содержание которой является выработка и распределение ключей между юзерами. Криптостойкость – хар-ка шифра, определяющая его стойкость к расшифровыванию без знаний ключа, т.е. криптоанализу. Имеются несколько показателей криптостойкости, среди которых: - кол-во всех возможных ключей - среднее время, необходимое для успешной криптоаналитической атаки того или иного вида. Эффективность шифрования с целью защиты информации зависит от сохранения тайны ключа и криптостойкости шифра. 29.Классификация симметричных криптографических систем. Краткая характеристика соответствующих классов. Под симметричными понимаются такие криптографические системы, в которых для шифрования и дишифрования используется один и тот же ключ. Для юзеров это означает, что прежде чем начать использовать систему, необходимо получить общий секретный ключ так, чтобы исключить к нему доступ потенциально злоумышленника. Все симметричные криптосистемы подразделяются на следующие базовые классы: 1) Моно- и многоалфавитные подстановки: Моноалфавитные подстановки – это наиболее простой вид преобразования, заключающийся в замене символов исходного текста на другие этого же алфавита по более или менее сложному правилу. В случаи моноалфавитной подстановки каждый символ исходного текста преобразуется в символ шифрованного по одному и тому же закону. При многоалфавитной подстановки закон меняется от символа к символу. Для обеспечения высокойкриптостойкости требуется использование больших ключей. К этому классу относится так называемая система с однообразным ключом, обладающая абсолютной теоретической стойкостью, но к сожалению неудобная для практического применения. 2) Перестановки: Представляет собой не сложный метод криптографического преобразования, заключающийся в перестановке местами символов исходного текста по некоторым правилам. Шифры перестановок в настоящее время не используются в чистом виде, т.к. их криптостойкости не достаточно. 3) Блочные шифры: Семейство обратимых преобразований блоков (частей фиксированной длины) исх. текста. Фактически блочный шифр – это система подстановки блоков. В настоящее время блочные шифры наиболее широко распространены на практике. Российские и американские стандарты шифрования относятся именно к этому классу. 4) Гаммирование: - преобразование исходного текста, при котором его символы складываются по модулю, равному мощности алфавита с символами псевдослучайной последовательности, вырабатываемой по некоторому закону. Гаммирование нельзя целиком выделить в отдельный класс преобразования, т.к. псевдослуч. может вырабатываться и с помощью блочного шифра. В случаи если последовательность истинно случайна, например снята с физического датчика, и каждый и каждый ее фрагмент используется 1 раз, получается криптосистема с одноразовым ключом. 31.Понятие блочного шифра. Отличительные особенности блочных шифров. Требования к блочным шифрам. Перемешивание и рассеивание (привести примеры). Блочные шифры: семейство обратимых преобразований блоков(частей фиксир. длины) исх. текста.Фактически блочный шифр-это система подстановки блоков. N-разрядность блока. x=(x0x1,…,xN-1)=zz1N xи zz1Nинтерпретировать как вектор и как двоичное представление целого числа. N=4, zz1N 0000→0 0001→1 0010→2 0011→3 ……….. πєЗУМ(zz1N); π:x→y=π(x) y=(y0,y1,yn-1) Блочный шифр-частный случай подстановок, только на алфавитах очень большой мощности их следует рассматривать особо, поскольку во-первых большинство симметричных шифров в системах передачи инфы-блочные,и во-вторых блочные шифры удобнее всего описывать алгоритмически. Ключевой системой блочных шифров явл. подмножество группы ЗУМz1N,такое что П[K] {π(k):kєK}, где k-ключ, K-пространство ключей Ключевая система блочных шифров используется так: Юзеры i,j.y=π{k,x} Требования к блочным шифрам: 1)Необходимо достаточно большие N-разрядные блоки(разр. 64).Для того чтобы затруднить создание и поддержание каталогу.В требовании к новому стандарту шифрования в США N=128. 2)Достаточно большое пространство ключей, для усложнения подбора ключа. 3)Сложное соотношение π(k,x) между исходным и шифрованным текстом с тем,чтобы аналитические и/или статистические методы определения исходного текста и/или ключа на основе исходного и шифрованного текста были бы по возможности не реализуемы. Рассеивание предст. собой распростр. влияния одного знака открытого текста на много знаков шифротекста,что позволяет скрыть статистические свойства открытого текста. Перемешивание предполагает использование таких шифрующих преобразований, к-е усложняют восстановление взаимосвязи свойств зашифрованного текста.Однако шифр должен не только усложнять раскрытие,но обеспечивать легкость зашифр. и расшифр. при известн. пользов. секретном ключе. Распространенным способом рассеивания и перемешивания является использование составного шифра,т.е. некоторой последовательности простых шифров,каждый из которых вносит свой вклад в шифрование. 32.Криптографическое преобразование информации. Прямое и обратное преобразование и их свойство. Принцип интегрирования. Основу любого блочного шифра составляет криптографическое преобразование.Есть прямое и обратное.Прямое крипт-е пре-ие(шифрование)-перевод блоков текста.Обратное крипт-е пре-ие(дешифрование)-перевод блока шифротекста в исходный блок открытого текста.Для выполнения как прямого,так и обратного преоб-ия надо наличие секретного ключа. Прямое кр. пр. обладает след. свойством:различные блоки открытого текста отображаются в различные блоки шифротекста.При обратном преобразовании соответствие сохраняется.Как правило применяются базовые преобразования 2 типов:1)сложные локальные преобразования над отдельными частями шифруемых блоков и 2)простые преобр., предстовляющие собой части шифруемых блоков · 1-ые-перемешивающими,2-ые-рассеивающими. Алгоритм шифрования реализует определенное число циклов(итераций).Каждый цикл нужен для 1ого и 2ого типа. Принцип интегрирования: предст. собой основной принцип при разработке криптограф. преобр.Он состоит в многократной,сост. из нескольких циклов обработке одного блока открытого текста.На каждом цикле данные подвергаются спец. преобр. при участии вспомогательного ключа,полученного из заданного секретного.Выбор числа циклов зависит от требований криптостойкости и эффективности реализации блочного шифра.Какправило,чем больше циклов,тем выше стойкость,но больше время задержки при шифровании(дешифровании). 33.Конструкция Фейстеля. Инволютное отображение. Инволюция. Одним из распрост. вариантов задания блочных шифров-сетиФейстеля.(IBM). Это метод преобразования с помощью произвольной функции f.В перестановку на множестве блоков.Эта конструкция используется в различных шифрах:DES, ГОСТ-28147-89. Сеть Фейстеля-разновидность итерированного блочного шифра.При шифровании текст делится на 2 части.На каждом цикле одна из частей подвергается f-функции с помощью вспомогательного ключа k,полученного из секретного ключа .Части суммируются по модулю 2(XOR), а затем части меняются местами.

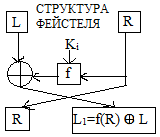

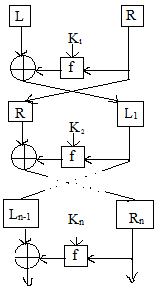

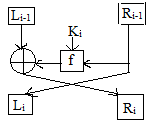

СЕТЬ ФЕЙСТЕЛЯ Процедура дешифрования аналогична шифрованию,ноkвыбирается в обратном порядке.Констр. Фейстеля хороша тем,что структура шифрования и дешифрования идентичны. Блочный шифр,использующий подобную констр. обратим и гарантирует возможность восстановления входных данных функции fна каждом цикле.Сама же функция fне обязательно должна быть обратимой.При задании произвольной функции fне потребуется реализовывать 2 последовательных функции. Существует еще 1 объяснение функционирования констр. Фейстеля-инволютное отображение. f(f(x))=X-инволюция (XOR) Рассмотрим композиционный блочный шифр, включающий Nпоследовательных крипто-преобразований. Eki(•),1≤i≤n, K

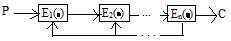

СЕТЬ ФЕЙСТЕЛЯ Процедура дешифрования аналогична шифрованию,ноkвыбирается в обратном порядке.Констр. Фейстеля хороша тем,что структура шифрования и дешифрования идентичны. Блочный шифр,использующий подобную констр. обратим и гарантирует возможность восстановления входных данных функции fна каждом цикле.Сама же функция fне обязательно должна быть обратимой.При задании произвольной функции fне потребуется реализовывать 2 последовательных функции. Существует еще 1 объяснение функционирования констр. Фейстеля-инволютное отображение. f(f(x))=X-инволюция (XOR) Рассмотрим композиционный блочный шифр, включающий Nпоследовательных крипто-преобразований. Eki(•),1≤i≤n, K  C=Ekn(E k n-1 (…Ek2(Ek1(p))…)) Если Eki-инволюция, то открытый текст м.б. восстановлен так: P=Ek1(E k2 (…Ekn-1(Ekn(p))…)) 34.Федеральный стандарт США DES для шифрования данных. Основные параметры DES (размер блока, длина ключа, число циклов и др.). Принципы построения алгоритма DES. Структурная схема DES-преобразования и описание функционирования DES в соответствии со структурной схемой. Стандарт шифрования данных DES,к-й также является алгоритмом шифрования DEAза более чем 20 лет стал мировым стандартом.За время выдержал много атак и все еще считается криптостойким.Шифрует данные по 64 бита.С одного конца алгоритма вводится 64 бита исходного текста,а с другого выходит 64 шифротекста.DES-симметричный алгоритм:шифруется и дешифруется одинаково.Длина ключа 56 бит.Ключ обычно представляется 64 битным, но каждый 8 бит-проверка четности и он игнорится.Ключ можно изменить в любой момент времени.Криптостойкость полностью определяется ключом. Фундаментальным строительным блоком DES является комбинация подстановки перестановок.DES состоит из 16 циклов. DES::

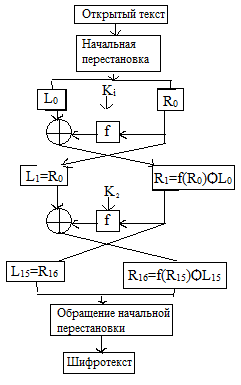

C=Ekn(E k n-1 (…Ek2(Ek1(p))…)) Если Eki-инволюция, то открытый текст м.б. восстановлен так: P=Ek1(E k2 (…Ekn-1(Ekn(p))…)) 34.Федеральный стандарт США DES для шифрования данных. Основные параметры DES (размер блока, длина ключа, число циклов и др.). Принципы построения алгоритма DES. Структурная схема DES-преобразования и описание функционирования DES в соответствии со структурной схемой. Стандарт шифрования данных DES,к-й также является алгоритмом шифрования DEAза более чем 20 лет стал мировым стандартом.За время выдержал много атак и все еще считается криптостойким.Шифрует данные по 64 бита.С одного конца алгоритма вводится 64 бита исходного текста,а с другого выходит 64 шифротекста.DES-симметричный алгоритм:шифруется и дешифруется одинаково.Длина ключа 56 бит.Ключ обычно представляется 64 битным, но каждый 8 бит-проверка четности и он игнорится.Ключ можно изменить в любой момент времени.Криптостойкость полностью определяется ключом. Фундаментальным строительным блоком DES является комбинация подстановки перестановок.DES состоит из 16 циклов. DES::  При за шифровании очередного блока его биты подвергаются начальной перестановке(IP),согласно установленной таблицы.Полученные новые перестановки блок разделяет на 2 половины:L0-32 старших бита;R0-32 младших бита.Затем выполняется итеративный процесс шифрования,состоящий из 16 циклов преобразования Фейстеля.Результатом последней итерации является блок L16R16.По окончании шифрования восстановление порций битов применением к результату обратной перестановки IP-1.При расшифровании все действия повторяются в обратном порядке. Общий вид цикла DES-преобразования

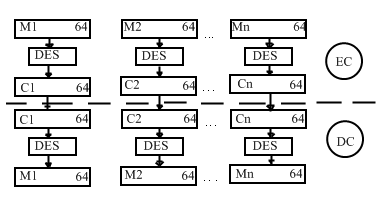

При за шифровании очередного блока его биты подвергаются начальной перестановке(IP),согласно установленной таблицы.Полученные новые перестановки блок разделяет на 2 половины:L0-32 старших бита;R0-32 младших бита.Затем выполняется итеративный процесс шифрования,состоящий из 16 циклов преобразования Фейстеля.Результатом последней итерации является блок L16R16.По окончании шифрования восстановление порций битов применением к результату обратной перестановки IP-1.При расшифровании все действия повторяются в обратном порядке. Общий вид цикла DES-преобразования  Каждый цикл DESпредставляет собой композиционный шифр с 2-мя последовательными преобразованиями:подстановкой и перестановкой,за исключением последнего,16-го цикла,где перестановка опускается. Т.О. DES-это шифр Фейстеля,сконструированныйтак,чтобы выполнялось полезное свойство:применение одного и того же алгоритма для шифрования и дешифрования.Единственное отличие в том,что ключи должны использоваться в обратном порядке,т.е.:шифрование:k0,k1,k2,…,k15,тогда дешифрование:k15,k14,k13,…,k0. Алгоритм использует только стандартную арифметике 64-битных чисел и логические операции,поэтому легко реализуем на аппаратном уровне. С целью реализации базовых преобразований служат регистры сдвига.При этом рассеивающие преобразования определяются функциями обратной связи,а перемешивающие-сдвигами инфы в регистре. Для алгоритма DES определены схемы вычисления значений функций шифрования,а также процедура преобразования ключа,которыеявл. стандартными. 35. Режимы использования блочного шифра DES. Режим «Электронная кодовая книга» (ECB – Electronic Code Book). Структурная схема функционирования DES в режиме ECB. Достоинства и недостатки алгоритма. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1) Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2) Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3) Режим обратной связи по шифру (CFB-Cipher Feed Back) 4) Обратная связь по выходу (OFB-Output Feed Back) Режим “Электронной кодовой книги”. Входной файл разбивается на 64 –битовые блоки (по 8 байтов). Каждый из этих блоков шифруется независимо с использованием одного и того же ключа шифрования. Главное достоинство алгоритма –простота реализации. Недостаток - относительно слабая устойчивость против квалифицированных аналитиков. По причине фиксированного характера шифрования при огранич. длине блока в 64 бита, возможно проведения криптоанализа со словарём. Блок такого размера может повторятся в сообщении в следствии большой избыточности в тексте на естественном языке. Поэтому одинаковые блоки открытого текста в сообщении будут представлены одинаковыми блоками шифротекста, что позволяет криптоаналитикам получить инфу о содержании сообщения. Структурная схема функционирования DES в режиме ECB.

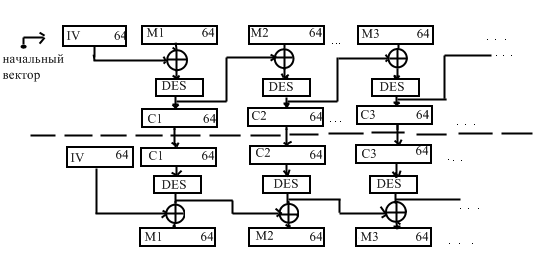

Каждый цикл DESпредставляет собой композиционный шифр с 2-мя последовательными преобразованиями:подстановкой и перестановкой,за исключением последнего,16-го цикла,где перестановка опускается. Т.О. DES-это шифр Фейстеля,сконструированныйтак,чтобы выполнялось полезное свойство:применение одного и того же алгоритма для шифрования и дешифрования.Единственное отличие в том,что ключи должны использоваться в обратном порядке,т.е.:шифрование:k0,k1,k2,…,k15,тогда дешифрование:k15,k14,k13,…,k0. Алгоритм использует только стандартную арифметике 64-битных чисел и логические операции,поэтому легко реализуем на аппаратном уровне. С целью реализации базовых преобразований служат регистры сдвига.При этом рассеивающие преобразования определяются функциями обратной связи,а перемешивающие-сдвигами инфы в регистре. Для алгоритма DES определены схемы вычисления значений функций шифрования,а также процедура преобразования ключа,которыеявл. стандартными. 35. Режимы использования блочного шифра DES. Режим «Электронная кодовая книга» (ECB – Electronic Code Book). Структурная схема функционирования DES в режиме ECB. Достоинства и недостатки алгоритма. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1) Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2) Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3) Режим обратной связи по шифру (CFB-Cipher Feed Back) 4) Обратная связь по выходу (OFB-Output Feed Back) Режим “Электронной кодовой книги”. Входной файл разбивается на 64 –битовые блоки (по 8 байтов). Каждый из этих блоков шифруется независимо с использованием одного и того же ключа шифрования. Главное достоинство алгоритма –простота реализации. Недостаток - относительно слабая устойчивость против квалифицированных аналитиков. По причине фиксированного характера шифрования при огранич. длине блока в 64 бита, возможно проведения криптоанализа со словарём. Блок такого размера может повторятся в сообщении в следствии большой избыточности в тексте на естественном языке. Поэтому одинаковые блоки открытого текста в сообщении будут представлены одинаковыми блоками шифротекста, что позволяет криптоаналитикам получить инфу о содержании сообщения. Структурная схема функционирования DES в режиме ECB.  36.Режимы использования блочного шифра DES. Режим «Сцепления блоков шифров» (CBC – Cipher Block Chaining). Структурная схема функционирования DES в режиме CBC. Достоинства и недостатки алгоритма. КАС – код аудиенции сообщения. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1)Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2)Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3)Режим обратной связи по шифру (CFB-Cipher Feed Back) 4)Обратная связь по выходу (OFB-Output Feed Back) Режим сцепление блоков шифров. Характеризуется тем, что исходный файл разбивается на 64-х битовые блоки:М=М1М2М3…Мn. 1-ый блок М1 складывается по модулю 2 с 64-х битовым начальным вектором, который ежедневно изменяется и сохраняется в секрете. Полученная сумма затем шифруется с использованием ключа DES, известного и отправитель и получателю инфы. Полученный при этом 64-бытный шифр C1 складывается по модулю 2 со 2-ым блоков исходного текста: результат шифруется и получает 2-ой 64-битный шифр С2 и тд. Процедура повторяется до тех пор , пока не будет обработаны все блоки исходного текста. Структурная схема функционирования в DES в режиме CBC.

36.Режимы использования блочного шифра DES. Режим «Сцепления блоков шифров» (CBC – Cipher Block Chaining). Структурная схема функционирования DES в режиме CBC. Достоинства и недостатки алгоритма. КАС – код аудиенции сообщения. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1)Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2)Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3)Режим обратной связи по шифру (CFB-Cipher Feed Back) 4)Обратная связь по выходу (OFB-Output Feed Back) Режим сцепление блоков шифров. Характеризуется тем, что исходный файл разбивается на 64-х битовые блоки:М=М1М2М3…Мn. 1-ый блок М1 складывается по модулю 2 с 64-х битовым начальным вектором, который ежедневно изменяется и сохраняется в секрете. Полученная сумма затем шифруется с использованием ключа DES, известного и отправитель и получателю инфы. Полученный при этом 64-бытный шифр C1 складывается по модулю 2 со 2-ым блоков исходного текста: результат шифруется и получает 2-ой 64-битный шифр С2 и тд. Процедура повторяется до тех пор , пока не будет обработаны все блоки исходного текста. Структурная схема функционирования в DES в режиме CBC.  Для всех i=0..n, где n-число блоков, С0=IV, результат шифрования определяется следующим образом: С=DES(Mi+Ci-1). С0=IV – начальное значение шифра, равное нач. вектору (вектору инициализации). Очевидно, что последний 64-битный блок шифротекста явл. функцией секретного ключа, начального вектора и каждого символа открытого текста, независимо от его длины. Этот блок шифротекста называется кодом аутентификации сообщения (КАС). Код касс м.б. легко проверен получателем, у которого имеется секретный ключ и начальный вектор, путём повторения процедуры, выполненной отправителем. Посторонний, однако, не может осуществить инерацию КАС, который воспринимался бы получателем как подлинный, чтобы добавить его к ложному сообщению или отделить КАС от истинного сообщения, для использования его с изменённым или ложным сообщением. Достоинство данного режима-не позволение накопления ошибок при передаче. Блок Mi явл. функцией только Сi-1 и Ci , поэтому ошибка при передаче приведёт к потере только 2-ух блоков исходного текста. 37.Режимы использования блочного шифра DES. Режим «Обратная связь по шифру» (CFB – Cipher Feed Back). Структурная схема функционирования DES в режиме CFB. Формулы шифрования и дешифрования. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1) Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2) Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3) Режим обратной связи по шифру (CFB-Cipher Feed Back) 4) Обратная связь по выходу (OFB-Output Feed Back) Режим обратной связи по шифру. В этом режиме размер блока может отличаться от 64-ёх битов. Функционирование DES в режиме обратной связи по шифру: (Структурная схема функционирования DES в режиме CFB.)

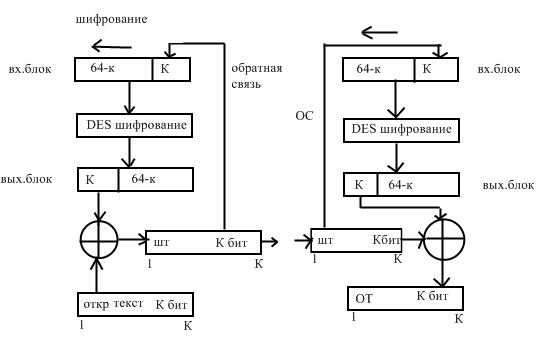

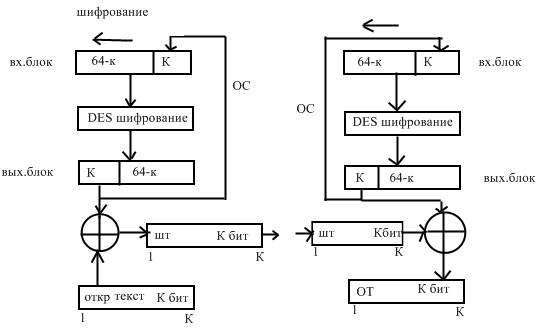

Для всех i=0..n, где n-число блоков, С0=IV, результат шифрования определяется следующим образом: С=DES(Mi+Ci-1). С0=IV – начальное значение шифра, равное нач. вектору (вектору инициализации). Очевидно, что последний 64-битный блок шифротекста явл. функцией секретного ключа, начального вектора и каждого символа открытого текста, независимо от его длины. Этот блок шифротекста называется кодом аутентификации сообщения (КАС). Код касс м.б. легко проверен получателем, у которого имеется секретный ключ и начальный вектор, путём повторения процедуры, выполненной отправителем. Посторонний, однако, не может осуществить инерацию КАС, который воспринимался бы получателем как подлинный, чтобы добавить его к ложному сообщению или отделить КАС от истинного сообщения, для использования его с изменённым или ложным сообщением. Достоинство данного режима-не позволение накопления ошибок при передаче. Блок Mi явл. функцией только Сi-1 и Ci , поэтому ошибка при передаче приведёт к потере только 2-ух блоков исходного текста. 37.Режимы использования блочного шифра DES. Режим «Обратная связь по шифру» (CFB – Cipher Feed Back). Структурная схема функционирования DES в режиме CFB. Формулы шифрования и дешифрования. Блочные шифры используются в нескольких режимах работы, в зависимости от решаемых крипто-задач. Рассмотрим эти режимы на примере шифра DES. Алгоритм DES может применятся в следующих 4 режимах: 1) Режим “Электронная кодовая книга” (ECB-Electronic Code Book) 2) Режим сцепления блоков шифра (CBC-Cipher Block Chaining) 3) Режим обратной связи по шифру (CFB-Cipher Feed Back) 4) Обратная связь по выходу (OFB-Output Feed Back) Режим обратной связи по шифру. В этом режиме размер блока может отличаться от 64-ёх битов. Функционирование DES в режиме обратной связи по шифру: (Структурная схема функционирования DES в режиме CFB.)  Файл, подлежащий шифрованию (расшифрованию) считывается последовательными блоками длинной К бит (К=1..64). Входной блок-64-битный регистр сдвига, к начале содержит вектр инициализации, выровненный по правому краю, если в результате разбиения на блоки получилось N блоков по К битов каждый (а остаток дописывается нулями и пробелами), то для любого i=1..n, блок шифротекста равен: Сi=Mi+(в кружочке)Pi-1 где Pi-1 означает К старших битов предыдущего зашифрованного текста. Сдвиговый регистр обновляется удалением его старших К битов и записи Сi в регистр. Восстановление зашифрованных данных тоже выполняется относительно просто. Pi-1 и Сi вычисляются аналогичным образом: Mi=Ci+(в кружочке)Рi-1. 38.Режимы использования блочного шифра DES. Режим «Обратная связь по выходу» (OFB – Output Feed Back). Структурная схема функционирования DES в режиме OFB. Формулы шифрования и дешифрования. Отличие от режима обратной связи по шифротексту (CFB). Структурная схема функционирования DES в режиме OFB.

Файл, подлежащий шифрованию (расшифрованию) считывается последовательными блоками длинной К бит (К=1..64). Входной блок-64-битный регистр сдвига, к начале содержит вектр инициализации, выровненный по правому краю, если в результате разбиения на блоки получилось N блоков по К битов каждый (а остаток дописывается нулями и пробелами), то для любого i=1..n, блок шифротекста равен: Сi=Mi+(в кружочке)Pi-1 где Pi-1 означает К старших битов предыдущего зашифрованного текста. Сдвиговый регистр обновляется удалением его старших К битов и записи Сi в регистр. Восстановление зашифрованных данных тоже выполняется относительно просто. Pi-1 и Сi вычисляются аналогичным образом: Mi=Ci+(в кружочке)Рi-1. 38.Режимы использования блочного шифра DES. Режим «Обратная связь по выходу» (OFB – Output Feed Back). Структурная схема функционирования DES в режиме OFB. Формулы шифрования и дешифрования. Отличие от режима обратной связи по шифротексту (CFB). Структурная схема функционирования DES в режиме OFB.  Для этого режима также характерен переменный размер блока шифра и использованного сдвигового регистра, который инициализируется таким же образом, как и регистр CLB(не уверен что С), а именно входной блок содержит вектор инициализации IV, выровненный по правому краю. Для каждого шага шифрования данных надо использовать новое начальное состояние регистра, которое должно пересылаться по каналу открытым текстом. При М=M1M2…Mn для всех i=1..n Сi=Мi+(в кружочке)Рi , где Рi – К старших битов операции DES от Ci-1. Отличие от режима обработки связи по шифротексту в методе обновление сдвигового регистра. Это осуществляется посредствам отбрасывания старших К битов и дописывания справа Р.

Для этого режима также характерен переменный размер блока шифра и использованного сдвигового регистра, который инициализируется таким же образом, как и регистр CLB(не уверен что С), а именно входной блок содержит вектор инициализации IV, выровненный по правому краю. Для каждого шага шифрования данных надо использовать новое начальное состояние регистра, которое должно пересылаться по каналу открытым текстом. При М=M1M2…Mn для всех i=1..n Сi=Мi+(в кружочке)Рi , где Рi – К старших битов операции DES от Ci-1. Отличие от режима обработки связи по шифротексту в методе обновление сдвигового регистра. Это осуществляется посредствам отбрасывания старших К битов и дописывания справа Р.