Создание исключения для программы

Настроим параметры групповой политики так, чтобы брандмауэр всегда работал, но пропускал входящие соединения для программы "C:\Program Files\Kaspersky Lab\NetworkAgent\klnagent.exe". Укажем также, что эта программа будет принимать входящие соединения только с адреса 192.168.0.1.

Для этого необходимо изменить параметры (табл.2), расположенные в узле "Конфигурация компьютера, Административные шаблоны, Сеть, Сетевые подключения, Брандмауэр Windows, Профиль домена". Параметры, не указанные в этой таблице, могут иметь состояние "Не задана".

Таблица 2. Параметры групповой политики

| Параметр | Состояние |

| Брандмауэр Windows: Защитить все сетевые подключения | Включена |

| Брандмауэр Windows: Не разрешать исключения | Отключена |

| Брандмауэр Windows: Задать исключения для программ | Включена. %programfiles%\Kaspersky Lab\NetworkAgent\klnagent.exe:192.168.0.1:enabled:KasperskyAgent |

Формат задания исключения для программ следующий:

ProgramPath:Scope:Enabled|Disabled:ApplicationName

где ProgramPath - путь к программе и имя файла,

Scope - один или несколько адресов, разделенных запятыми (например, "*" - все сети (кавычки не указываются); 192.168.0.1 - один адрес; 192.168.10.0/24 - подсеть; "localsubnet" - локальная подсеть),

Enabled|Disabled - состояние исключения (включено или выключено),

ApplicationName - описание исключения (текстовая строка).

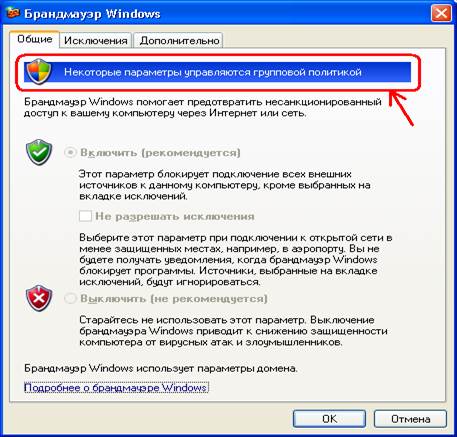

После применения этих параметров (см. табл.2) окно настроек брандмауэра будет выглядеть так (рис.25). Обратите внимание на надпись "Некоторые параметры управляются групповой политикой".

Рис. 25. Закладка "Общие"

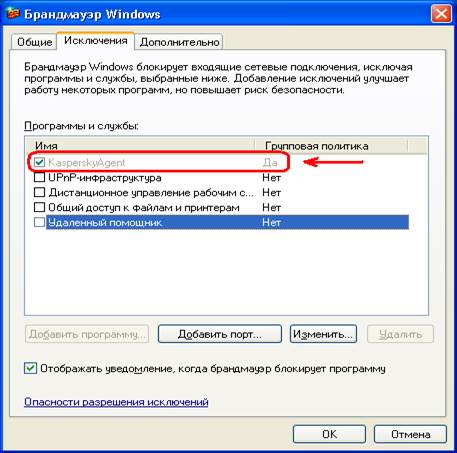

Как видно на рисунке, настройки брандмауэра теперь закрыты для изменения локальным пользователям (в том числе с правами администратора). На рис.26 представлена закладка "Исключения", на которой отмечено значение, добавленное групповой политикой домена.

Рис.26. Закладка "Исключения"

Создание исключения для порта

Настроим параметры групповой политики так, чтобы брандмауэр всегда работал, но пропускал входящие соединения с адреса 192.168.0.1 на порт UDP 15000.

Для этого необходимо изменить параметры (табл.3), расположенные в узле "Конфигурация компьютера, Административные шаблоны, Сеть, Сетевые подключения, Брандмауэр Windows, Профиль домена". Параметры, не указанные в этой таблице, могут иметь состояние "Не задана".

Таблица 3. Параметры групповой политики

| Параметр | Состояние |

| Брандмауэр Windows: Защитить все сетевые подключения | Включена |

| Брандмауэр Windows: Не разрешать исключения | Отключена |

| Брандмауэр Windows: Задать исключения для портов | Включена. 15000:UDP:192.168.0.1:enabled:Kaspersky Agent Port |

Формат задания исключения для программ следующий:

Port#:TCP|UDP:Scope:Enabled|Disabled:PortName

где Port# -номер открываемого порта,

TCP|UDP - тип порта,

Scope - один или несколько адресов, разделенных запятыми (например, "*" - все сети (кавычки не указываются); 192.168.0.1 - один адрес; 192.168.10.0/24 - подсеть; "localsubnet" - локальная подсеть),

Enabled|Disabled - состояние исключения (включено или выключено),

PortName - описание исключения (текстовая строка).

Выводы

"Центр обеспечения безопасности Windows" является прекрасным примером дружественного интерфейса для контроля функционирования таких важных для безопасности компьютера компонентов, как "брандмауэр", "система автоматического обновления" и антивирусное ПО. Он информирует пользователя о состоянии этих компонентов и рекомендует пользователям, как выполнить их правильную настройку.

При подключении компьютера к домену "Центр обеспечения безопасности Windows" перестает уведомлять пользователя о проблемах с безопасностью Windows. Считается, что в этом случае параметрами безопасности должен управлять администратор домена - например, через групповую политику.