Маршрут №2 Маршрут №1 Маршрут №1

Рис. 5. Пример шифрования с помошью маршрутов Гамильтона

Шаг 1. Исходный текст разбивается на три блока:

Б1=<МЕТОДЫ_П>;

Б2= <ЕРЕСТАНО>;

БЗ = <ВКИ*****>.

Шаг 2. Заполняются три матрицы с маршрутами 2,1 ,1 (рис.5).

Шаг 3.Получение шифртекста путем расстановки символов в соответствии с маршрутами:

Тi =<ОП_ТМЕЫДЕСРЕТАОНИ*КВ****>.

Шаг 4. Разбиение на блоки шифртекста

Ti = <OП_T МЕЫД ЕСРЕ ТАОН И*КВ ****>.

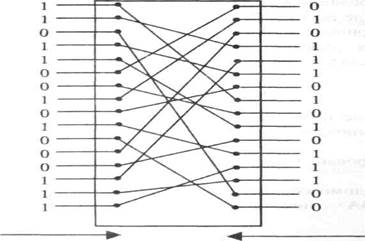

В практике большое значение имеет использование специальных аппаратных схем, реализующих метод перестановок (рис. 6).

Рис.6. Схема, реализующая метод перестановок.

Параллельный двоичный код блока исходной информации (например, два байта) подаются на схему, За счет внутренней коммутации в схеме осуществляется перестановка бит в пределах блока. Дня расшифрования блока информации входы и выходы схемы меняются местами.

Методы перестановок просто реализуются, но имеют два существенных недостатка:

· они допускают раскрытие шифртекста при помощи статистической обработки.

· если исходный текст разбивается на блоки длиной К символов, то криптоаналитику для раскрытия шифра достаточно направить в систему шифрования К-1 блок тестовой информации, в которых все символы за исключением одного одинаковы.

Ш. Правила выполнения заданий:

1. В задании №1 ответьте на вопросы, опираясь на теоретические материалы.

2. В заданиях №2 - 8 выбрать один из приведенных ниже вариантов.

Ø Для выполнения заданий №2, 3 заполнить таблицу на экране монитора по образцу примера в теоретической части.

Ø При затруднении выполнения заданий теоретическую часть можно повторить по карте (теоретическая часть,терминологический словарь) либо по электронному пособию «Информационная безопасность

Ø После выполнения заданий сохранить файл: Меню – Файл – Сохранить как – имя файла (написать свое имя).

Ø Последний ответ показать преподавателю.

IV. Задания:

Задание 1.

Ответьте на вопросы:

1. Что такое кодирование? Для чего используется кодирование на практике?

2. Перечислите способы уплотнения текста.

3. По каким критериям оценивают надежность защиты информации?

4. Раскройте суть кодирования двоичным кодом.

5. Перечислите способы защиты информации.

6. Раскройте суть методов перестановки. Какие недостатки имеют методы перестановки?

7. Приведите формулу шифра Вижинера.

8. Чем отличается алгоритм полиалфавитной замены с использованием таблицы (матрицы) Вижинера от шифрования по системе Вижинера?

9. Через сколько бит кодируются положительные числа, меньшие 60?

10 . Сколько дополнительных бит нужно для кодирования, если к исходным числам добавить числа 60, 61, 62, 63.

11. В теории кодирования бит что означает?

12. Где хранятся ключи шифрования? Какие ключи шифрования бывают?

13. Что понимается под шифром?

14. Шифрование с помощью маршрутов Гамильтона надежнее, чем система шифрования Вижинера?

Задание 2.

Расшифруйте сообщение с помощью таблицы Вижинера:

Ключ П И Р О К Р А Б О Т А

Шифртекст Ю Ш Ш Т Э Ч А Г А В А

Ключ D A T E W H I L E

Шифртекст W I F I I V V P C

Задание 3.

Зашифровать сообщение с помощью таблицы Вижинера:

Вариант 1. Исходный текст АНТИВИРУСНАЯ_ПРОГРАММА

Ключ ИТ

Вариант 2. Исходный текст ФИЛЬТРАЦИЯ_ИНФОРМАЦИИ

Ключ КОД

Вариант 3. Исходный текст ИНФОРМАЦИОННОЕ_ОБЕСПЕЧЕНИЕ

Ключ КРИПТОСИСТЕМА

Вариант 4. Исходный текст АНТИОТЛАДКА_АНТИДАМП

Ключ МЕТОД

Вариант 5. Исходный текст КРИПТОГРАФИЧЕСКАЯ_ЗАЩИТА

Ключ КЛОН

Вариант 6. Исходный текст ПОТОКОВОЕ_ШИФРОВАНИЕ

Ключ ВИРУС

Вариант 7. Исходный текст СИСТЕМА_ВИЖИНЕРА

Ключ ВАЗА

Вариант 8. Исходный текст МЕТОДЫ_ОБНАРУЖЕНИЯ

Ключ КОСМОС

Вариант 9. Исходный текст ПРОЦЕДУРНЫЕ_МЕРЫ

Ключ БАНК

Вариант 10. Исходный текст ФАЙЛОВАЯ_ЗАЩИТА

Ключ ТОПОР

Вариант 11. Исходный текст АППАРАТНЫЕ_КЛЮЧИ

Ключ БЛОК

Задание 4.

Расшифровать сообщение с помощью таблицы Вижинера:

Вариант 1. Шифртекст ИЯ ЬЬ КЬ ШЕ ЩЯ ИС ЗБ ША ЛВ ИЮ ФТ

Ключ ИТ

Вариант 2. Шифртекст ЮЦП ДАФ КДМ ИНМ ЧВТ ЬЬД АЦМ

Ключ КОД

Вариант 3. Шифртекст ТЭЪЭВЬСЮЩАТЩО ППЦРЧЯАНИЧТФЕ

Ключ КРИПТОСИСТЕМА

Вариант 4. Шифртекст МТДЦТ ЮРТТО НДТЫЦ ФЙТЬУ

Ключ МЕТОД

Вариант 5. Шифртекст ФЫЦЪ ЪЩСЭ КЯЦД ПЪШН ИКХН ГУАН

Ключ КЛОН

Вариант 6. Шифртекст СЦВБЫ РКЮШР ЬРДГЯ ДИЭЫЦ

Ключ ВИРУС

Вариант 7. Шифртекст УИШТ ЗМЗЯ ДИНИ ПЕЧА

Ключ ВАЗА

Вариант 8. Шифртекст ЦУГЬТМ ИЪТЩОБ ЭФЦЩЦР

Ключ КОСМОС

Вариант 9. Шифртекст РРЫА ЖДАЬ ОЫТЙ НЕЭЕ

Ключ БАНК

Вариант 10. Шифртекст ЖОШЩЮ ФООНЧ ТЗЧАР

Ключ ТОПОР

Вариант 11. Шифртекст БЬЭК СЛАЧ ЪРНФ МЙЕТ

Ключ БЛОК

Задание 5.

Зашифровать сообщение с помощью маршрутов Гамильтона:

Вариант 1. Исходный текст То = <ИНФОРМАТИЗАЦИЯ ОБЩЕСТВА>

К=<1, 2, 1>, L=3.

Вариант 2. Исходный текст То = <ФИЛЬТРАЦИЯ_ИНФОРМАЦИИ>

К=<2, 2, 1>, L=4.

Вариант 3. Исходный текст То = <ИНФОРМАЦИОННОЕ_ОБЕСПЕЧЕНИЕ>

К=<1, 2, 1>, L=5.

Вариант 4. Исходный текст То = <АНТИОТЛАДКА_АНТИДАМП>

К=<1, 2, 2>, L=4.

Вариант 5. Исходный текст То = <КРИПТОГРАФИЧЕСКАЯ_ЗАЩИТА>

К=<1, 1, 2>, L=6.

Вариант 6. Исходный текст То = <ПОТОКОВОЕ_ШИФРОВАНИЕ>

К=<1, 2, 1>, L=4.

Вариант 7. Исходный текст То = <СИСТЕМА_ВИЖИНЕРА>

К=<1, 1, 1>, L=3.

Вариант 8. Исходный текст То = <МЕТОДЫ_ОБНАРУЖЕНИЯ>

К=<1, 2, 1>, L=5.

Вариант 9. Исходный текст То = <ПРОЦЕДУРНЫЕ_МЕРЫ>

К=<2, 2, 1>, L=3.

Вариант 10. Исходный текст То = <ФАЙЛОВАЯ_ЗАЩИТА>

К=<1, 1, 2>, L=4.

Вариант 11. Исходный текст То = <АППАРАТНЫЕ_КЛЮЧИ>

К=<1, 2, 2>, L=3.

Вариант 12. Исходный текст То = <АНТИВИРУСНАЯ_ПРОГРАММА>

К=<1, 2, 1>, L=5.

Задание 6.

Расшифровать сообщение с помощью маршрутов Гамильтона:

Вариант 1. Шифртекст Т1 = <ИНФОР МАТИЗ АЦИЯ_ ОБЩЕС ТВА**>

К=<1, 2, 1>, L=5

Вариант 2. Шифртекст Т1 = < ЮЦП ДАФ КДМ ИНМ ЧВТ ЬЬД АЦМ>

К=<1, 2, 2>, L=3

Вариант 3. Шифртекст Т1 = <ТЭЪЭВЬСЮЩАТЩО ППЦРЧЯАНИЧТФЕ>

К=<2, 2, 1,1>, L=13

Вариант 4. Шифртекст Т1 = <МТДЦТ ЮРТТО НДТЫЦ ФЙТЬУ>

К=<1, 2, 1>, L=5

Вариант 5. Шифртекст Т1 = <ФЫЦЪ ЪЩСЭ КЯЦД ПЪШН ИКХН ГУАН>

К=<1, 1, 2>, L=4

Вариант 6. Шифртекст Т1 = <СЦВБЫ РКЮШР ЬРДГЯ ДИЭЫЦ>

К=<1, 2, 1>, L=5

Вариант 7. Шифртекст Т1 = <УИШТ ЗМЗЯ ДИНИ ПЕЧА>

К=<1, 2>, L=4

Вариант 8. Шифртекст Т1 = <ЦУГЬТМ ИЪТЩОБ ЭФЦЩЦР>

К=<2, 1, 1>, L=6

Вариант 9. Шифртекст Т1 = <РРЫА ЖДАЬ ОЫТЙ НЕЭЕ>

К=<1, 1, 1>, L=4

Вариант 10. Шифртекст Т1 = <ЖОШЩЮ ФООНЧ ТЗЧАР>

К=<2, 2, 1>, L=5

Вариант 11. Шифртекст Т1 = <БЬЭК СЛАЧ ЪРНФ МЙЕТ>

К=<2, 2>, L=4

Задание 7.

Зашифровать исходный текст по алгоритму моноалфавитной замены:

Вариант 1. Исходный текст Т0 = < ИНФОРМАЦИОННАЯ_ БЕЗОПАСНОСТЬ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Щ А В Д Ы Ф К С Е Ь Я П И_ Ж М О Р Ц Г Н Л Т Э Ч Х З Ъ Ш Б У Ю > ;

R=32; K1=5; K2=10; b=5.

Вариант 2. Исходный текст То = <ФИЛЬТРАЦИЯ_ИНФОРМАЦИИ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < С Е Ь Я П И_ Ж Щ А В Д Ы Ф К М О Р Ц Г Х З Ъ Н Л Т Э Ч Ш Б У Ю > ;

R=32; K1=4; K2=14; b=6.

Вариант 3. Исходный текст То = <ИНФОРМАЦИОННОЕ_ОБЕСПЕЧЕНИЕ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Ф К С Е Ь Щ А В Д Ы Я П И_ Г Н Л Т Э Ч Ж М О Р Ц Х З Ъ Ш Б У Ю > ;

R=32; K1=5; K2=15; b=4.

Вариант4.Исходный текст То = <АНТИОТЛАДКА_АНТИДАМП>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Е Ь Я П И_ Ж М О Щ А Р Ц Г Н Л Т Э Б У Ю Ч В Д Ы Ф К С Х З Ъ Ш > ;

R=32; K1=3; K2=10; b=5.

Вариант5. Исходный текст То = <КРИПТОГРАФИЧЕСКАЯ_ЗАЩИТА>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Д Ы Ф К Щ А В С Е _ Ж М О Р Ь Я П И Ц Г Н Л Ш Б У Т Э Ч Х З Ъ Ю > ;

R=32; K1=4; K2=13; b=3.

Вариант6. Исходный текст То = <ПОТОКОВОЕ_ШИФРОВАНИЕ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Е Ь Я П И_ Ж М Щ А В Д Ы Ф К С О Р Х З Ъ Ю Ш Б Ц Г Н Л Т Э Ч У > ;

R=32; K1=6; K2=14; b=7.

Вариант7. Исходный текст То = <СИСТЕМА_ВИЖИНЕРА>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Ы Ф К С Е Щ А В Д Ь Я П Ц Г Н Ж М О Р Ч Х З Ъ Ш Б У Л Т Э И_ Ю > ;

R=32; K1=3; K2=15; b=5.

Вариант 8. Исходный текст То = <МЕТОДЫ_ОБНАРУЖЕНИЯ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = С Е Ь Я П И_ Ж М < Щ А В Д Ы Ф К Т Э Ч У Ю Х З Ъ Ш О Р Ц Г Н Л Б > ;

R=32; K1=6; K2=17; b=4.

Вариант9. Исходный текст То = <ПРОЦЕДУРНЫЕ_МЕРЫ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < В Д Ы Ф К Щ А С Е М О Р Ц Г Н Л Ь Я П И_ Ж Ш Б У Т Э Ч Х З Ъ Ю > ;

R=32; K1=5; K2=15; b=3.

Вариант10. Исходный текст То = <ФАЙЛОВАЯ_ЗАЩИТА>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < К С Е Ь Я П Щ А _ Ж М О Р Ц Г Н Л Т В Д Ы Ф И Э Б У Ч Х З Ъ Ш Ю > ;

R=32; K1=6; K2=19; b=5.

Вариант 11. Исходный текст То = <АППАРАТНЫЕ_КЛЮЧИ>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < В Щ А С Е Ь Я Д Ы Ф К П И_ Ж Н Б У Л Т Э М О Ч Х З Ъ Ш Р Ц Г Ю > ;

R=32; K1=5; K2=16; b=6.

Вариант 12. Исходный текст То = <АНТИВИРУСНАЯ_ПРОГРАММА>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Ж М О Р Щ К С Е Ь Я А В Д Ы Ф П И_ Т Э Ч Ш Б У Х З Ц Г Н Л Ъ Ю > ;

R=32; K1=5; K2=10; b=7.

Вариант 13.Исходный текст То = <ИНФОРМАТИЗАЦИЯ ОБЩЕСТВА>

А0 = < А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я _ > ;

А1 = < Щ Ф К С Е А В Д Ы Ь М О Я П И_ Ж Р Ц Э Л Т Ш Б У Ч Х З Ъ Г Н Ю > ;

R=32; K1=4; K2=14; b=8.

Задание 8.

Зашифровать сообщение методом шифрования, называемым одиночной перестановкой по ключу:

Вариант 1. Исходный текст МОСКВА СЛЕЗАМ НЕ ВЕРИТ

Ключ КРЕМЛЬ

Вариант 2. Исходный текст ЛИК ЦАРИЦЫ НЕБЕСНОЙ

Ключ КОСМОС

Вариант 3. Исходный текст ЗАШИФРОВАННАЯ ВОЙНА

Ключ ВИРУС

Вариант 4. Исходный текст АЛМАЗНАЯ РОССЫПЬ СЕВЕРНОГО КРАЯ

Ключ АНТАРКТИДА

Вариант 5. Исходный текст ВОЗВРАЩЕНИЕ С ОРБИТЫ

Ключ БЕЛЯЕВ

Вариант 6. Исходный текст ВОЛШЕБНИКИ ИЗ ВЭЙВЕРЛИ ПЛЭЙС

Ключ КРАСОТА

Вариант 7. Исходный текст ОХОТНИКИ ЗА ПРИВИДЕНИЯМИ

Ключ ТУРИСТ

Вариант 8. Исходный текст ЛИЗУН И НАСТОЯЩИЕ ОХОТНИКИ ЗА ПРИВИДЕНИЯМИ

Ключ КОРОЛЕВА

Вариант 9. Исходный текст МОЯ ПРЕКРАСНАЯ НЯНЯ

Ключ КОМПАС

Вариант 10. Исходный текст ДЕТИ КАПИТАНА ГРАНТА

Ключ ОСТРОВ

Вариант 11. Исходный текст ПОТЕРЯННАЯ АРМИЯ НАПОЛЕОНА

Ключ СУВОРОВ

Дополнительная литература:

- Дмитриев В.И. Прикладная теория информации. – М., 2005

- Защита информации в персональных ЭВМ/ А.В. Спесивцев, В.А.Вегнер, А.Ю. Крутяков.-М.:2000

- Ковалевский В., "Криптографические методы", Компьютер Пресс 2005 г.

- Кузьмин И.В., Кедрус В.А. Основы теории информации и кодирования. – Киев: Выща шк.,2005

- Рощин Б.В. Элементы криптозащиты информации: Учебное пособие. – М.:2001г.

- Фундаментальные основы информатики: социальная информатика.: Учебное пособие для вузов / Колин К.К. – М.: Академ.проект: Деловая книга Екатеринбург, 2000.- 350 с.

- Халяпин Д.Б., Ярочкин В.И. Основы защиты информации. М.:ИПКИР, 2004.

- Хорошко В.А., Чекатков А.А. Методы и средства защиты информации. Киев, Издательство Юниор, 2003, 501 стр.

- Хоффман Дж. "Современные методы защиты информации".

- Цымбал В.П. Задачник по теории информации и кодирования. - Киев: Выща шк.,2002.

- Шиверский А.А Защита информации: проблемы теории и практика. М.: Юрист, 2006.

- Ярочкин В.И. Информационная безопасность: Учебник для студентов Вузов. М.: Академический Проект; Фонд "Мир", 2003.

ЛАБОРАТОРНАЯ РАБОТА №3

Тема: Методы антивирусной защиты информации. Основные классы антивирусных программ.

Цель: научиться обеспечивать антивирусную защиту.

Средства для выполнения работы:

Ø аппаратные: компьютер с установленной ОС Windows XP;

Ø программные: приложения ВМ: VirtualBox; виртуальные машины: VM-1, VM-2; образы диска с программным обеспечением: CD-For-LAB.iso; антивирусные программы: седьмая версия "Антивируса Касперского" и др.

Ø электронное пособие «Информационная безопасность».

I. Подготовка к выполнению лабораторной работы:

I. Изучение теоретического материала работы по теме: «Методы антивирусной защиты информации. Основные классы антивирусных программ».

II. Открыть папку «Электронное пособие», открыть электронное пособие «Информационная безопасность»,открытьЛабораторную работу №3.

Ш. Открыть файл «Задания» и на первой строке написать Фамилию, имя, группу. Размер шрифта 14, Тimes New Roman.

II. Теоретическая часть