Шахмат тақтасын орағыту

№1

1. Қауіпсіздік мәселелері деген не?

Ақпарат қауіпсіздігі - бұл ақпаратты өңдеуші жүйенің берілген уақыт аралығында мәліметтерді жоғалтпай, қойылған талапқа сай қажетті орынға жетуді толығымен қамтамасыз етуі. Ақпарат шығыны (утечка информации) қандай да бір құпияны: мемлекеттік, әскери, қызметтік, коммерциялық және т.б. ашу болып табылады. Тек құпия ақпарат ғана қорғауға жатпайды. Сонымен қатар, құпия емес мәліметтерді де қорғау қажет, өйткені, құпия емес мәліметтерді жоғалтудың өзі құпия мәліметтер шығынына ұшыратуы мүмкін.

Өндірісте ЭЕМ базасының тиімді ақпараттық құрылымын құру мәселесі ақпаратты қорғауды ұйымдастыру мәселесінің бірі болып саналады. Бұл мәселе деректерді тұлғалық қорғау және жеке қорғау, жүйелік бағдарламаны арнайы бағдарламалармен қорғау сияқты сұрақтар жиынын құрайды. Сонымен деректерді қорғаудың бірінші түсінігі деректерді толық қорғау және оларға байланысты басқару сұрақтарын қамту.

2) Бағдарламалық қорғаныс құралдарының функциялары

Бағдарламалық қорғаныс құралдары мен әдістері.Бағдарламалық қорғаныс құралдары мен әдістері ақпараттарды қорғау үшін жеке компьютерлер мен компьютер желілерінде кеңінен қолдануды және мынандай қорғаныс функцияларын іске асырады:

· ақпараттық қорларға енуді бақылау және шектеу;

· болып жатқан процестердегі оқиғаларды тіркеу және анализ жасау;

· ақпараттардың криптографиялық жолмен қорғалуы, яғни мәліметтердің шифрлануы;

· қолданушылар мен процестердің ұқсастығы, аутентивтігі және т.б.

Қазіргі кезде экономикалық ақпараттарды өңдеу жүйелерінде осы іс-шаралар топтамаларының ішіндегі ең салмақтысы, ол арнайы бағдарламалар бумасы. Бұл бағдарламаларға ақпараттарды қорғау тапсырмалары кіреді.

Солдат Швейктің басынан кешкендері

32 33 11 28 16 4 15 29 23 31 31 26 28 5 16 1 21 10 31 28 26 19 1 13 8 24 27 22 33 7 1 14 23

Ю Я Й Ъ О Г Н Ы Х Э Э Ш Ъ Д О А У И Э Ъ Ш С А Л Ж Ц Щ Ф Я Ё А М Х

31 13 16 15 1 31 13 16 15 1 31 13 16 15 1 31 13 16 15 1 31 13 16 15 1 31 13 16 15 1

Э Л И О Н А Э Л И О Н А Э Л И О Н А Э Л И О Н А Э Л И О Н А Э Л И О Н

Ю-Э=32-31=1 (а)

Я-Л=33-13=20

АТАКА В ПОЛНОЧЬ ЧЕРЕЗ ЯНОВСКИЙ ПЕРЕВАЛ

№ 2

1) Желілерді қорғау деген не? Бір компьютерде жұмыс істеуден бірнеше компьютерлер желісінде жұмыс істеуге көшу барысында ақпаратты қауіпсіздендіруді қиындататын келесі себептері бар:

§ желіде бірнеше пайдаланушылардың жұмыс істеуі және олардың күнделікті ауысып отыруы, пайдаланушының аты мен пароль арқылы ақпаратты бөтен пайдаланушылардан қауіпсіздендіру жеткіліксіз;

§ желіге көптеген потенциалдық каналдардың кіріп кетуі;

§ эксплуатациялық процесте туындайтын аппараттық және бағдарламалық қамтамасыз етудің жеткіліксіздігі.

Кез-келген қосымша байланыстар басқа сегменттермен немесе Интернет желісіне қосылу жаңа проблемаларды туындатады, оған қоса компьютерлік вирустармен зақымдау мүмкіншілігін көбейтеді. Әрбір құрылғы желіде, сәйкес өрістерді идеалдық емес экрандаудан электромагниттік сәулендірудің потенциалдық көзі болып табылады, әсіресе жоғары жиіліктерде. Электромагниттік сәулелендіруден басқа потенциалдық қауіпті кабелдік жүйеге контактілі емес электромагнит әсер етеді. Бірақ коаксиалдық кабелдер немесе “витых пар”, оларды “медные кабелы” деп атайды. Проводтық қосудың бұл типтерін физикалық жалғаудағы кабелдік жүйеге қолдану мүмкін. Егер желіге кіру үшін пароль белгілі болса, онда мұндай пайдаланушыларға желіге кіру файл-сервер арқылы, немесе жұмыс орындарының бірінен іске асуы мүмкін. Сол себепті желіден тыс орналасқан ақпаратты сақтайтын құрылғылардан ақпарат жоғалу мүмкін.

2) Криптологияның даму дәуірлері Криптография және криптоанализдің қолданылыуымен дамуының көпғасырлық тарихы бар. Криптологияның дамуының үш мерзімін атап өтуге болады:

· Криптология ғылымына дейінгі дәуір (ХХ ғасырға дейінгі даму). Әскербасылар, патшалар, ғалымдар ғана айналысқан.

· Классикалық криптография дәуірі (құпия кілтті криптография). Шифрларды шыдамдылығына байланысты жасаумен криптологияның ғылыми пән ретінде қарастырыла бастауы. Бұған К. Шеннонның “Құпия жүйелердегі байланыс теориясы” атты жұмысы бастау болды.

· Қазіргі заманғы криптография дәуірі, ашық кілтті криптографиямен бірге классикалық криптографияның қатар дамуы математикада жаңа бағыттың дамуына өз үлесін қосуда. Бұл бағытқа У. Диффи және М. Хэллманның “Криптографиядағы жаңа бағыттар” атты еңбектері бастау болды.

Бинарлы шифр

000011=2+1=3 В

010011=16+2+1=19 С

000110=4+2=6 Е

001111=8+4+2+1=15 Н

000001=1 А

001001=8+1=9 З

000001=1 А

011011=16+8+2+1=27 Щ

001010=8+2=10 И

010100=16+4=20 Т

010101=16+4+1=21 У

001010=8+2=10 И

001111=8+4+2+1=15 Н

010110=16+4+2=22 Ф

010000=16 О

010010=16+2=18 Р

001110=8+4+2=14 М

000001=1 А

011000=16+8=24 Ц

001010=8+2=10 И

001010=8+2=10 И

Все на защиту информации

№3

1)Ақпаратты қорғаудың деңгейлері

Өндірісте ЭЕМ базасының тиімді ақпараттық құрылымын құру мәселесі ақпаратты қорғауды ұйымдастыру мәселесінің бірі болып саналады. Бұл мәселе деректерді тұлғалық қорғау және жеке қорғау, жүйелік бағдарламаны арнайы бағдарламалармен қорғау сияқты сұрақтар жиынын құрайды. Сонымен деректерді қорғаудың бірінші түсінігі деректерді толық қорғау және оларға байланысты басқару сұрақтарын қамту. Толық деректерді сақтау мәселесі ұйымдастыру және техникалық аспектерден тұрады. Ұйымдастыру аспектісі келесі ережелерді құрайды:

· ақпарат басқалардың байланысы жоқ жерде сақталуы тиіс;

· өте керек ақпарат бірнеше жинақтауыштарда сақталуы тиіс;

· әр-түрлі есептерге жататын деректер бөлек атпен сақталуы тиіс;

· магнитті жинақтауштармен ережелерге сай байланыс жасалуы керек.

· Техникалық аспект әр-түрлі шектеулердің түрімен байланысты. Бұл аспект деректер базасын басқару жүйесінің құрылымына сай келуі және қолданушыға қолайлы болуы тиіс. Оларға:

· ескі және жаңа мәндер арасындағы байланысты сақтау мақсатында белгілі атрибуттарды жаңалау шектеулі;

· әлдебір диапазонда кеңістік көрсеткішінің мәнін сақтау шектеулі.

2)NetWare желілеріндегі басқару және кіру деңгейлері

NetWare желілеріндегі басқару және кіру құқығын шектеу жүйесі де бірнеше деңгейден тұрады:

§ бастапқы кіру деңгейі пайдаланушы аты мен паролінен, жұмысқа рұқсат беру және бермеу типіндегі есептік шектеудің жүйесінен тұрады.

§ пайдаланушылар құқығының деңгейі.

§ файлдар мен каталог атрибуттарының деңгейі.

§ файл-сервердің консолдық деңгейі.

Бірақ NetWare-дің операциялық жүйедегі бұл ақпаратты қорғау жүйесіне сену барлық кезде дұрыс емес. Өйткені, Интернеттің көптеген ережелері және дайын бағдарламалары санкциясыз кіруге болмайтын кейбір элементтерін бұзуға мүмкіндік береді. Мұндай ескерту сонымен қатар орнатылған ақпаратты қорғау құралдары бар мықты желілік операциялық жүйелерге де қатысты (Windows, Unix). Себебі, бұл желілік операциялық жүйелерінің шешетін есебі көптеген есептердің тек бір бөлігі ғана болып табылады. Бір функцияны алға шығарып, басқа функцияларға көңіл аудармау желілік операциялық жүйелерінің дамуының магистралды бағыты бола алмайды. Бірақ та, NetWare 4.1 желілік операциялық жүйесінде “ашық кілт” принципі негізінде RSA-алгоритмі көмегімен берілгендерді кодтау мүмкіндігі қарастырылған.

Бір реттік блокнотты ашу

№4

1) Ақпаратты қорғаудың математикалық негіздері: негізгі түсініктер(10 б)

Негізгі түсініктер. Криптография – ақпараттың, деректердің мағынасын құпия түрде қалай сақтау керектігін оқытатын ғылым.

Криптология – ақпаратты өзгеріске келтіре отырып, оны қорғау мәселесімен айналысатын ғылым.

Криптоанализ – ешқандай да кілтсіз ақпараттың шифрін ашу мүмкіндіктерін зерттейтін ғылым.

Криптология тарихы. Құпиялықты сақтау үшін шифр қолданылады, немесе криптография, берілгендерді шифрлық формада трансформация қылуға мүмкіндік жаратады, бұл информацияны тек қана кіліт арқылы алуға болады. Шифрлаудың астында екі түрлі түсінік жатады: алгоритм мен кілт. Алгоритм – бұл берілген текстті кодтау жолы, соның нәтижесінде шифрланған жолдау пайда болады. Шифрланған жолдау тек қана кілт арқылы қолданылады.

2) SAM берілгендер қоры

Парольдар туралы мәлімет SAM берілгендер қорында сақталған. Олар Windows NT қолданушының аутентификация қызметін атқарады. Интерактивті немесе желіге кіру кезінде жүйеге енгізілген қолданушы парольдары бірінші хэшифрланады, содан кейін екінші шифрланады. SAM берілгендер қорында жазылған 16 байттық тізбекпен салыстырылады. Егер олар сәйкес келсе қолданушы жүйеге кіруге қол жеткізеді. SAM берілгендер қорының мәліметтері шифранған түрде немесе хэшифрлаған пароль түрінде сақталынады. Бірақ кейбір жағдайларда операциялық жүйе олардың біреуін ғана есептейді. Мысалыға: қолданушы Windows for Workgroups компьютерінде жұмыс істеп отырған Windows NT домені қолданушысы паролін өзгертетін болса, онда оның есептік тізімінде тек Lan Manager паролі ғана қалады. Ал, егер, қолданушылық пароль 14 символдан көп болып немесе бұл символдар көмекші құралдардың жиынтығына кірмейтін болса, онда SAM берілгендер қорына Windows NT паролі енгізіледі.

Шахмат тақтасын орағыту

№5

1) Windows ХР операциялық жүйесінің парольдық қауіпсіздігінің функциялары

Windows ХР операциялық жүйесінің парольдық қауіпсіздігі. Windows ХР қауіпсіздік жүйесінің негізгі бір компоненті қолданушылардың жазу тіркегіш диспетчері болып табылады. Ол қауіпсіздік жүйенің басқа компьютермен байланысын қамтамасыз етеді. Парольдар туралы мәлімет SAM берілгендер қорында сақталады. (SAM – “Security Acconnt Management Database”). Бұл база кез-келген компьютерде Windows NT операциялық жүйесінде болады. Онда Windows NT қолданушыларының аутентификациясы үшін қолданатын, жүйеге кірердегі барлық ақпараттар сақталады. SAM берілгендер қоры Windows NT жүйесінде жүйелік реестрдің бір бұтағы болып саналады. SAM берілгендер қорындағы ақпарат негізінде екілік формада сақталады. Оған рұқсатты қатынас жазу тіркегіш диспетчері арқылы іске асырылады. Ол SAM берілгендер қорындағы жазылған ақпаратты өзгертуге жол бермейді. SAM берілгендер қорына енгізілген парольдық тізбек DES алгоритмі арқылы шифрланады.

2) Әкімшілік-ұйымдастыру қорғаныс құралдарының түрлері

Әкімшілік-ұйымдастыру қорғаныс құралдарына ақпаратты және мәліметтерді өңдеу жүйелерінің функциялық процестеріне енуді регламенттеу, қызметкерлердің іс-әрекеттерін регламенттеу және т.б. жатады. Олардың мақсаты қауіптің іске асуын мейілінше болдырмау. Ең көп тараған әкімшілік-ұйымдастыру қорғаныс құралдарына мыналар жатады:

· ЭЕМ және басқа ақпаратты өңдеу құралдары орналасқан жерде кіріп шығуға бақылау - рұқсат беру әдісін қолдану;

· арнайы рұқсат қағаздарын дайындау және онымен өз адамдарын қамтамасыз ету;

· мәліметтерді өңдеуге қатысатын қызметкерлерді таңдауға байланысты іс-шаралар өткізу;

· құпия ақпараттарды беруге немесе өңдеуге тек қызмет бабымен рұқсаты бар адамдарды ғана жіберу;

· өзіндік құпиясы бар магниттік және басқалай ақпарат тасымалдағыштарын және тіркеу журналдарын сейфте немесе басқа адамдар кіре алмайтын жерлерге сақтау;

· ақпараттарды өңдеуге арналған бөлмеге тыңдағыш құралдар қойылуына қарсы қорғаныс ұйымдастыру;

· құпия ақпараттардың құжаттарының қолданылуы мен жойылуының есепке алынуын ұйымдастыру;

· компьютер құралдарымен және ақпарат тасымалдағыш жүйелерімен жұмыс істеуге арналған қызмет бабына байланысты ережелар жасау;

ақпараттық және есептеу қорларына енуге тек қана өз қызметіне байланысты функционалдық міндетін атқаратын адамдарға ғана рұқсат беруі.

Екілік код

Сымдардың шатасқанынан әрбір 5 таңбалық комбинацияның сан бірлігі өзгермегенін байқаймыз.алынған хабарламаның астына 5 таңбалы комбинация бірліктерін жазып шығамыз

Кестенің әр бағанынан оқылуға болатын сөз ПАРОХОД.

Жауабы: ПАРОХОД.

№6

1) Бағдарламалық қорғаныс құралдары деген не?

Бағдарламалық қорғаныс құралдары мен әдістері ақпараттарды қорғау үшін жеке компьютерлер мен компьютер желілерінде кеңінен қолдануды және мынандай қорғаныс функцияларын іске асырады:

· ақпараттық қорларға енуді бақылау және шектеу;

· болып жатқан процестердегі оқиғаларды тіркеу және анализ жасау;

· ақпараттардың криптографиялық жолмен қорғалуы, яғни мәліметтердің шифрлануы;

· қолданушылар мен процестердің ұқсастығы, аутентивтігі және т.б.

Қазіргі кезде экономикалық ақпараттарды өңдеу жүйелерінде осы іс-шаралар топтамаларының ішіндегі ең салмақтысы, ол арнайы бағдарламалар бумасы. Бұл бағдарламаларға ақпараттарды қорғау тапсырмалары кіреді.

2) Брандмауэрлер мен Proxy-серверлер

Ақпаратты қорғаудың арнайы бағдарламалық құралдарының санкциясыз кіруден қауіпсіздігі орнатылған желілік операциялық жүйелерге қарағанда мүмкіндіктері көп және мағыналы сипатталған. Шифрлау бағдарламаларынан басқа ақпаратты қорғау құралдары өте көп. Олардың ішінен екі жүйе көп қолданыс тапқан. Олар ақпараттық ағынды шектеуге көмектеседі.

1. Firewalls - брандмауэрлер (Firewalls – ағылшын тілінен аударғанда – “отты дуал”). Жергілікті және аумақты желі арасында арнайы аралық серверлер құрылады. Олар өзі арқылы өтетін желілік-транспорттық деңгейлер трафигін бақылап, фильтрлейді. Бұл жүйе корпоративтік желідегі санкциясыз кіруді азайтады, бірақ оны тіптен жоя алмайды. Бұдан қауіпсіз түрі – ол маскарад әдісі (masquerading). Бұл әдісте жергілікті желіден өтетін трафик firewall-сервері атынан жіберіледі. Сондықтан жергілікті желі тәжірибе жүзінде көрінбей қалады.

2. Proxy-servers. Жергілікті және аумақты желі арасындағы барлық желілік-транспорттық деңгейлер трафигі толығымен шектеледі, яғни маршрутизация типті болмайды, ал жергілікті желі аумақты желімен арнайы делдал-серверлер арқылы байланысады. Бұл жағдайда жергілікті және аумақты желілер арасындағы байланыс тіпті мүмкін емес. Сонымен қатар бұл әдіс жоғары деңгейлі қауіпсіздікті қамтамасыз ете алмайды.

Дисклі шифратор

Жауабы: Дискіні айналдырғанда тақ сандар орнына тақ сандар, жұп сандар орнына жұп сандар түседі. Сондықтан құлыпты ашу мүмкін емес. Себебі, онда көп математикалық пайымдау болуы мүмкін. Дискіні стержень бойымен 180° айналдыру-бұл стержені бар дискінің түзуге қатысты осьтік симметриясы. Осьтік симметрияны S әрпімен белгілейік. Түзуге қатысты осьтік симметриялар S1 және S2-нің композициясы, олардың арасындағы бұрыш-  бұл бұрылу бұрышы 2

бұл бұрылу бұрышы 2  болады. Бұрылу бұрышын R әрпімен белгілей отырып, былай жазуға болады S1+S2=R2

болады. Бұрылу бұрышын R әрпімен белгілей отырып, былай жазуға болады S1+S2=R2  . Бұрылыс мен симметриялар композициясы тағы симметрия болады (S+R=S), ал 2 бұрылыс қайта бұрылыс юолады (R+R=R). Байқауымыз бойынша, симметрия цифрлар мәні “айна” мәніне өзгеруде (суретке қараймыз 3ші суреттен 4ші суретке өту кезі). Демек, диск 2ші суреттегі қалыпқа енуі үшін, симметриялар жұп сандар болуы керек. Бірақ симметриялардың әр жұбы бұрылыс, ал бұрылыстар композициясы тағы бұрылыс. Сондықтан, симметриялардың жұп санының композициясы-бұрылыс, оның үстіне кішісі 60° бұрыш болады (арасындағы минималды бұрыш-30°). Сондықтан 30° бұрылу мүмкін емес.

. Бұрылыс мен симметриялар композициясы тағы симметрия болады (S+R=S), ал 2 бұрылыс қайта бұрылыс юолады (R+R=R). Байқауымыз бойынша, симметрия цифрлар мәні “айна” мәніне өзгеруде (суретке қараймыз 3ші суреттен 4ші суретке өту кезі). Демек, диск 2ші суреттегі қалыпқа енуі үшін, симметриялар жұп сандар болуы керек. Бірақ симметриялардың әр жұбы бұрылыс, ал бұрылыстар композициясы тағы бұрылыс. Сондықтан, симметриялардың жұп санының композициясы-бұрылыс, оның үстіне кішісі 60° бұрыш болады (арасындағы минималды бұрыш-30°). Сондықтан 30° бұрылу мүмкін емес.

№7

1) Есептеуіш жүйелерінің қауіпсіздігі

Есептеуіш жүйелерінің қауіпсіздігіне есептеуіш құралдары арқылы жасалатын қауіп түрлерін қарастырайық.

· Есептеуіш жүйелер жұмысына адамның араласуы. Бұл топқа есептеуіш жүйелер қауіпсіздігін бұзушы ұйымдастырушылық құралдар (ақпарат тасымалданушы, ақпарат сақталушы дискеттер, өзге де құрылғыларды ұрлау, жарамсыздандыру) және есептеуіш жүйелердің программалық өнімдеріне рұқсатсыз ену жатады. Мұндай қауіпті іс-шараларға қарсы қолданылатын тәсілдер ұйымдастыру-шылық түрде (күзет қою, есептеуіш жүйелерге ену режимін белгілеу) болады.

· Есептеуіш жүйелердің жұмысына аппаратты-техникалық араласу. Бұл сөз мағынасы есептеуіш жүйелердегі ақпараттың қауіпсіздігі мен тұтастығын техникалық құралдар көмегімен бұзу, мысалы: есептеуіш жүйелер құрылғыларынан электромагниттік сәулелену арқылы ақпарат қабылдау, ақпарат жіберуші каналдарға электромагниттік әсер ету, т.б. Мұндай қауіптерден сақтану үшін ұйымдастырушылық шаралардан басқа, аппараттық (аппарат экранын сәулеленуден сақтау, ақпарат жіберуші каналдарды жасырын тыңдалудан сақтау) және бағдарламалық тәсілдер қолданылады.

· Бағдарламалық өнімдер көмегімен есептеуіш жүйелер бағдарламаларының компоненттеріне жоюшы әсер көрсету. Мұндай өнімдерді - бұзушы бағдарламалық өнімдер деп атауға да болады. Оларға компьютерлік вирустар, троян аттары, жергілікті және ауқымдық желілерді пайдалану арқылы алыстағы жүйелерге ену өнімдері. Мұндай шабуылдарға қарсы бағдарламалық және аппараттық қорғау жүйелері қолданылады.

2) Windows NT операциялық жүйесінде SAM берілгендер қорының парольдері

Windows ХР қауіпсіздік жүйесінің негізгі бір компоненті қолданушылардың жазу тіркегіш диспетчері болып табылады. Ол қауіпсіздік жүйенің басқа компьютермен байланысын қамтамасыз етеді. Парольдар туралы мәлімет SAM берілгендер қорында сақталады. (SAM – “Security Acconnt Management Database”). Бұл база кез-келген компьютерде Windows NT операциялық жүйесінде болады. Онда Windows NT қолданушыларының аутентификациясы үшін қолданатын, жүйеге кірердегі барлық ақпараттар сақталады. SAM берілгендер қоры Windows NT жүйесінде жүйелік реестрдің бір бұтағы болып саналады. SAM берілгендер қорындағы ақпарат негізінде екілік формада сақталады. Оған рұқсатты қатынас жазу тіркегіш диспетчері арқылы іске асырылады. Ол SAM берілгендер қорындағы жазылған ақпаратты өзгертуге жол бермейді. SAM берілгендер қорына енгізілген парольдық тізбек DES алгоритмі арқылы шифрланады.

Windows NT операциялық жүйесінің парольдық қауіпсіздігі. Парольдар туралы мәлімет SAM берілгендер қорында сақталған. Олар Windows NT қолданушының аутентификация қызметін атқарады. Интерактивті немесе желіге кіру кезінде жүйеге енгізілген қолданушы парольдары бірінші хэшифрланады, содан кейін екінші шифрланады. SAM берілгендер қорында жазылған 16 байттық тізбекпен салыстырылады. Егер олар сәйкес келсе қолданушы жүйеге кіруге қол жеткізеді. SAM берілгендер қорының мәліметтері шифранған түрде немесе хэшифрлаған пароль түрінде сақталынады. Бірақ кейбір жағдайларда операциялық жүйе олардың біреуін ғана есептейді. Мысалыға: қолданушы Windows for Workgroups компьютерінде жұмыс істеп отырған Windows NT домені қолданушысы паролін өзгертетін болса, онда оның есептік тізімінде тек Lan Manager паролі ғана қалады. Ал, егер, қолданушылық пароль 14 символдан көп болып немесе бұл символдар көмекші құралдардың жиынтығына кірмейтін болса, онда SAM берілгендер қорына Windows NT паролі енгізіледі.

Сцитала

Жауабы:

| З | О | В | У | Т | Е | Б | Я | Н |

| Е | Д | Л | Я | Т | О | Г | О | Ч |

| Т | О | Б | У | К | О | Р | Я | Т |

| Ь | Л | Ю | Д | Е | Й | Ч | Ь | Я |

| З | Л | О | Б | А | У | Б | И | Л |

| А | Д | Р | У | Г | А | М | О | Е |

| Г | О | И | Л | Ь | Ч | Т | О | Б |

| И | З | В | Е | Д | А | Т | Ь | Т |

| А | Й | Н | Ы | Г | Р | О | Б | А |

№8

1) Операциялық жүйелерді парольмен жабдықтау

Операциялық жүйелерді парольмен жабдықтау Операциялық жүйелерді парольдік қорғау компьютерлік тораптардағы ақпараттарды қорғаудың негізгі деңгейі болып саналады. Бұл қорғау жүйесі барлық операциялық жүйелерде қолданылады. Компьютермен жұмыс бастағанда, қолданушы операциялық жүйелерге кірерде өзін тіркеу тиіс, яғни аты мен паролін енгізу керек. Аты операциялық жүйелерге қолданушыны идентификациясы үшін керек етіледі. Ал пароль енгізілген идентификацияның дұрыстығын дәлелдейді. Диалогтық режимде қолданушының енгізген ақпараты операциялық жүйелерінің үкімінде бар ақпаратпен салыстырылады. Егер салыстыру сәтті аяқталса, онда қолданушы операциялық жүйелердің барлық ресурстарымен жұмыс жасауына болады. Қазіргі таңдағы операциялық жүйелердегі қолданушылардың парольдарын шифрлауға арналған криптографиялық алгоритмдер көп жағдайда өте берік келеді. Мұндай парольдарды бұзу үшін арнайы бағдарламалар – парольды бұзу бағдарламалары жасалынған. Парольды бұзу бағдарламалары операциялық жүйелерге қойылған парольді сол криптографиялық алгоритмдердің көмегімен кері шифрлау арқылы тауып, табылған сөзді жүйелік файлдағы жазылған сөзбен салыстырады. Белгілі бір символдар жиыны мен автоматты реттелген символдар тізбегін парольдық бұзу бағдарламалары варианттар есебінде қолданады. Бұл әдіс барлық парольдарды бұзуға мүмкіндік береді. Егер парольдық шифрланған түрі белгілі болып және ол осы жиын символдарынан тұратын болса, парольды бұзуға кететін максимальді уақытты келесі формуламен есептеуге болады:

Мұндағы N – жиындағы символдар саны;

L - әр секундтағы тексеру саны;

S – парольдың шектік ұзындығы;

S – парольдың қауіпсіздігін бұзатын компьютердің жылдам істеуі мен операциялық жүйеге тәуелді. Операциялық жүйелердің парольдық қауіпсіздігін бұзуға арналған бұл әдіс өте көп уақытты алады.

2) Желілік және макровирустар

Вирустар сақтау орнына және тұратын ортасына қарай мына түрлерге бөлінеді:

Файлдық вирустар – .com, .exe, .sys кеңейтпелеріне ие бағдарламаларға зақым келтіріп, компьютердің өшуіне дейін алып келеді. Заңсыз бағдарламаларды, әсіресе, ойындарды көшіріп алу арқылы компьютерге кіреді.

Жүктелуші вирустар – кейбір бағдарламаларды, ақпараттарды жүктегенде зақымдану пайда болады. Қорғану жолдары: 1) күмәнді сілтемелерге, жүктеу көрсетілген сілтемелерге басуға, кіруге болмайды. 2) компьютер жүктеуден зиян көрмеу үшін BIOS (Setup) қорғаныс қою керек.

Макровирустар – Word және Excel құжаттарына зиян келтіреді. Бұл вирустар макрокомандалардан (макростардан) тұрып, құжаттарға салынады және құжаттардың стандартты шаблонына зақым келтіреді. Word, Excel құжаттарды ашқанда, онда макрос бар екендігі туралы хабар келеді. Егер макростардың жүктелуіне тыйым салуды қаласаңыз, макростардың пайдалы мүмкіндіктерінен де мақрұм боласыз. Макровирустарүлкен кеңселік орындардағы электрондық кестелер мен құжаттар-файлдарды жояды.

Желілік вирустаркомпьютерлік желілер мен электорндық поштада өзінің хаттамаларын немесе командаларын тарату үшін қолданылады. Зақымдалатын операциялық жүйе вирустардың класқа бөлінуінің екінші деңгейі болып табылады. Әрбір файлдық немесе желілік вирус кез келген қандай да бір операциялық жүйелердің, яғни MS DOS, MS Windows, т.б. файлдарын зақымдайды. Макровирустар MS Office пакетін, MS Word, MS Excel форматындағы файлдарды да зақымдайды. Жүктемелік вирустар дискілердің жүктемелік секторларында орналасқан нақты форматты мәліметтерге бағытталған.

Зақымдалған объектілердің түрлеріне байланысты компьютерлік вирустардың келесі түрлері бар:

· полиморфты компьютерлік вирустар (Polymorphic viruses);

· MtE компьютерлік вирусы (MtE viruses);

· резидентті (жадта) компьютерлік вирус (Memory resident virus);

· скрипт-вирустар (Script virus);

· стелс вирустар (Stealth virus);

· шифрленген компьютерлік вирусы (Encrypted viruses);

· анти-антивирусты вирус (Anti-antivirus Virus, Retrovirus);

· антивирусты вирус (Antivirus Virus);

· червь-вирустық бағдарламасы (Worm-virus);

· вирустық мистификатор (Hoax);

· вирус-спутниктер, вирус-компаньондар (Virus-companion);

· дроппер (Dropper);

· зоологиялық вирус (Zoo virus).

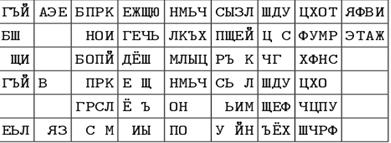

3) Әріптік криптограмма

Ең соңғы қатарда Ш әріпі нөлге тең екендігін оңай анықтауға болады. Сонда біз алғашқы бағаннан И әріпі бірге тең екендігін табамыз. Сосын соңғы бағаннан Ф әріпі екіге тең екендігін анықтаймыз. Сонымен,

Из последней строчки легко заметить, что Ш=0. Тогда из первого столбца находим, что И=1. Затем из последнего столбца находим Ф=2. Итак,

|

Ортаңғы қатардан Н > Е анық. Бірінші бағаннан Е=7 екендігін табамыз. Ортаңғы қатардан Н и З: Н=8 и З=4 есептеп шығара аламыз. Содан мынаны аламыз:

Из средней строки ясно, что Н > Е. Из первого столбца находим Е=7. Из средней строки можно вычислить значения Н и З: Н=8 и З=4. Получим

|

Ары қарай, А=5,Ы=9, М=6, Р=3. Мәндерін таба аламыз.

Далее, последовательно вычисляем значения: А=5,Ы=9, М=6, Р=3.

Жауабы: ШИФРЗАМЕНЫ

№9

1) Желілерді қорғау деген не?

Желідегі ақпаратты қорғауды арнайы “шуыл генераторын” қолдану арқылы жүзеге асыруға болады. Оптоволокондық кабелдер электромагниттік өрістің әсерінен оқшауланған, және бұлар санкционирленбеген қосуларды таба алады. Ақпаратты қорғауды қамтамасыз ететін құралдарды үш топқа бөлуге болады:

1. Техникалық құралдар, бұлар физикалық кіруге кедергі жасайды (кілттер, терезедегі решеткалар, сигнализация және т.б.). Техникалық құралдың құндылығы субъектілік факторлардан тәуелсіздігімен және жоғары модификацияға беріктігімен байланысты. Кемшіліктері – жеткіліксіз сапасы, қымбат тұратындығы және т.б.

2. Бағдарламалық құралдар, бұған қоса пайдаланушыларды идентификациялауға арналған бағдарламалар, ақпаратты шифрлау, уақытша файлдарды жою, жүйені қауіпсіздендіретін текстік бақылау және т.б. Бағдарламалық құралдың құндылығы – универсалдығы, беріктігі, орнатудың қарапайымдылығы, модификациялауға мүмкіншілігі. Кемшіліктері – желінің физикалық мүмкіншілігін шектеуі, файл-сервердің және жұмыс орындардың жарты ресурстарын қолдану, кездейсоқ немесе келісілген өзгертулерге жоғары сезімталдығы, компьютердің типіне (аппараттық құралына) тәуелді мүмкіндігі.

3. Ұжымдық құралдар, бұған қоса ұжымдық-техникалық және ұжымдық-құқықтық құралдар. Ұжымдық құралдардың құндылығы - әр түрлі мәселелерді шешуге мүмкіншілігі, құрудың қарапайымдылығы, желідегі өзгерістерге тез сезімталдығы, модификациялауға мүмкіншілігінің шексіздігі. Кемшіліктері – субъектік факторларға жоғары тәуелдігі және нақты бөлімшелердің жалпы ұжымдық жұмыстармен байланысы.

2. RSA электрондық қол қоюы

RSA қол қоюы. М – қол қоятын ақпарат болсын. Қол қоя келесі алгоритм бойынша алынады:

3. С = М  (mod n),

(mod n),

4. онда (М, С) – қол қойылған ақпарат. Қойылған қол келесі түрде тексеріледі

5. С  ( mod n) = М

( mod n) = М

(mod n) = М’.

(mod n) = М’.

6. Егер М = М’, болса, қойылған қол расталынады.

Алладин

Бөлмелерді келесі қатарда нөмерлейміз

1 2 3

4 5 6

7 8 9

Егер сыйқырлы шамды 3 рет (ллл) пайдаланса, онда Алладин бастапқыда қай бөлмеде болғанына қарамастан 4,5,7,8 бөлмелердің бірінде болады.

1 2 3

• • 6

• • 9

Сақинаны және сыйқырлы шамды 3 реттен пайдалып (ккк ллл), Алладин 4,5,7 бөлмелердің бірінде болады.

1 2 3

• • 6

• 8 9

Комбинацияны (ккк ллл) тағы 2 рет пайдаланып Алладин 5 немесе 7 бөлмелердің бірінде болады.

1 2 3

4 • 6

• 8 9

1 2 3

4 • 6

7 8 9

Осылайша ллл ккк ллл ккк ллл ккк ллл жолымен мақсатына жетеді.

№10

1) Қауіпсіздік жүйесі деген не?

Қауіпсіздігі – бұл, берілетін, жинақталатын, өңделетін және сақталатын ақпараттың қоршаған ортаның әсерінен (адам мен табиғат) және сыртқы қауіптерден сақтайтын – бұзылуға қарсы тұрақтылығы мен кедергілерге қарсы тұратын қасиеттері.

Берілген ақпаратты қорғау процесінің трактовкасы негізінен ұйымдастыру шаралары мен техникалық әдістер және қорғау құралдырына сүйенеді.

Ақпаратты қорғау деп ақпараттық қауіпсіздікке төнген қауіпті болдырмау және оның кедергілерні жоюға арналған ұйымдастырушылық, құқықтық шараларды айтады.

Бұл жағдайда ақпаратты қорғауды қамтамасыз ету әлемдік дамудың қауіпсіздігін,мемлекеттердің, адамзат қоғамының, жекелеген адамдардың, табиғатты қорғауды қамтамасыз ететін глобальды процестермен теңдеседі.

Ақпараттық қауіпсіздік ұғымы адамның, қоғамның, табиғаттың қауіпсіздендірілген ақпаратпен қорғалуын екі түрлі қауіптен сақтандыру мүмкіндігін сипаттайды:

Құпиялардың жария болуы

Ақпараттың (кездейсоқ не әдейі/ ақпараттық системаларға зиянды ықпалы:

-Жекелеген адамның миына санасына және психикасына

-Көпшіліктің миына, санасына

-Қоғамдағы ақпараттық ортаға

-Табиғи обьектілердің ақпаратты-сезімтал элементтеріне

Жекелеген адамдардың, қоғамның, меелекеттердің ақпараттық қорғаудың негізгі обьектілеріне олардың қарамағындағы ақпараттық ресурстар мен ақпараттық системалардың құқығы мен тәуелсіздігін сақтау.

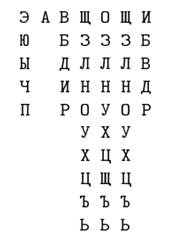

2) Қарапайым орын алмастырулар шифрлары Шифрлау кезiнде шифрланатын мəтіннің таңбалары осы алфавиттiң немесе басқа алфавиттiң таңбаларымен алдын ала дайындалған ереже бойынша алмастырылады. Қарапайым алмастыру шифрында бастапқы мəтіннің əрбiр таңбасы осы алфавиттiң таңбаларымен барлық мəтін ұзындығында бірдей алмастырылады. Қарапайым алмастыру шифрлары бiралфавиттi қойылым шифрлары деп аталады.

3) Кодтық құлып

26 бірінші алфавитінің әріптерімен сәйкес сандардың сомасы бөлу кейін N қалған S (N) салайық (N = 1,2, ..., 26) 0≤S (N) ≤25.

Нөмірлері S арасында (1), S (2), ..., S (26) нөлге тең болса: S (T) = 0, содан кейін қалаған пернелер тіркесімі T-ТА әліпбиі алғашқы тізбекті хаттар болып табылады.

Нөмірлері S арасында (1), S (2), ..., S (26) нөлге тең болса, онда сол санының екі әрине бар: S (к) = S (м) (бұл K <м болжайды). содан кейін

Қалаған пернелер тіркесімі (K + 1)-ші және м-ші хатта аяқталатын бастап, әліпбиінің телімі болып табылады.

Обозначим через S(n) остаток от деления на 26 суммы чисел, которые соответствуют первым n буквам алфавита (n = 1,2,…, 26) 0≤S(n)≤25.

Если среди чисел S(1),S (2),…,S (26) есть нуль: S(t) = 0, то искомой ключевой комбинацией является цепочка первых t букв алфави-та.

Если среди чисел S(1), S (2),…, S (26) нет нуля, то обязательно найдутся два одинаковых числа: S(k) = S(m) (считаем, что k < m). Тогда

искомой ключевой комбинацией является участок алфавита, начинаю-щийся с (k + 1)-й и заканчивающийся m-й буквой.

№11

1) Желіде ақпаратты қорғаудың деңгейлері Желідегі ақпаратты қорғауды арнайы “шуыл генераторын” қолдану арқылы жүзеге асыруға болады. Оптоволокондық кабелдер электромагниттік өрістің әсерінен оқшауланған, және бұлар санкционирленбеген қосуларды таба алады.

§ желіде бірнеше пайдаланушылардың жұмыс істеуі және олардың күнделікті ауысып отыруы, пайдаланушының аты мен пароль арқылы ақпаратты бөтен пайдаланушылардан қауіпсіздендіру жеткіліксіз;

§ желіге көптеген потенциалдық каналдардың кіріп кетуі;

§ эксплуатациялық процесте туындайтын аппараттық және бағдарламалық қамтамасыз етудің жеткіліксіздігі.

2) Шифрлаушы кестелер деген не? Шифрлаушы кестелер. Қайта өрлеу дәуірі басталғаннан бастап криптография да қайта дами бастады. Сол заманғы орын алмастыру шифрлары ретінде шифрлаушы кестелер пайдаланылған.

Шифрлаушы кестелерде кілт ретінде :

· кесте өлшемі;

· орын алмастыруды беретін сөз;

· кесте құрылымы ерекшеліктері пайдаланылады.

3) Телефон желісі*****Егер әрбір 993 абонент 99 абонентпен байланысты болса, онда ол үшін 993*99= 2 сым байланысы қажет болады,бүтін нөмір болмауы керек.

Жауабы: жүргізуге болмайды, мүмкін емес.

Если каждый из 993 абонентов связан с 99 абонентами, то для

этого потребуется 993 · 99=2 линий связи, которое не может быть целым

числом.

Ответ: нельзя.

№12

1) Ақпаратты қорғау және оның мәселелері .Өндірісте ЭЕМ базасының тиімді ақпараттық құрылымын құру мәселесі ақпаратты қорғауды ұйымдастыру мәселесінің бірі болып саналады. Бұл мәселе деректерді тұлғалық қорғау және жеке қорғау, жүйелік бағдарламаны арнайы бағдарламалармен қорғау сияқты сұрақтар жиынын құрайды. Сонымен деректерді қорғаудың бірінші түсінігі деректерді толық қорғау және оларға байланысты басқару сұрақтарын қамту. Толық деректерді сақтау мәселесі ұйымдастыру және техникалық аспектерден тұрады. Ұйымдастыру аспектісі келесі ережелерді құрайды:

· ақпарат басқалардың байланысы жоқ жерде сақталуы тиіс;

· өте керек ақпарат бірнеше жинақтауыштарда сақталуы тиіс;

· әр-түрлі есептерге жататын деректер бөлек атпен сақталуы тиіс;

· магнитті жинақтауштармен ережелерге сай байланыс жасалуы керек.

· Техникалық аспект әр-түрлі шектеулердің түрімен байланысты. Бұл аспект деректер базасын басқару жүйесінің құрылымына сай келуі және қолданушыға қолайлы болуы тиіс. Оларға:

· ескі және жаңа мәндер арасындағы байланысты сақтау мақсатында белгілі атрибуттарды жаңалау шектеулі;

· әлдебір диапазонда кеңістік көрсеткішінің мәнін сақтау шектеулі.

2) RSA схемасы . RSA шифрлау жүйесі. Бірінші болып және ең көп тараған ашық кілтті криптографиялық жүйе 1978 жылы RSA деп аталатын жүйе ретінде ұсынылған. RSA жүйесінің атауы жүйені құрушылардың авторларының бас әріптерінен алынған, олар Р. Ривеста, А. Шамира, Л. Адлеман. Ол өте көп қиын бүтін сандарды қарапайым көбейткіштерге жіктеуге негізделген.

RSA схемасы. RSA [Schn 96] шифрлау үшін де және қол қою үшін де қолданылады.

P және q – үлкен қарапайым сандарын таңдап аламыз. n = p×q модуль болсын, келесі функция

j(n) = (p-1)×(q-1) – Эйлер функциясы.

Кез-келген 1£ е<j(n) аламыз, ол ҮОБ(е, j(n)) = 1.

Онда тек қана жалғыз

1£ d <j(n) болады, ол ed(modj(n)) = 1 болады.

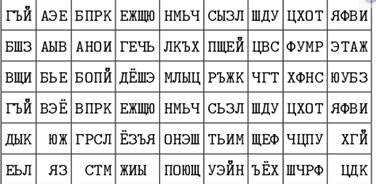

3) Бұзылған телетайп*****Телетайптың бұзылуына қарай алынған сөздерді топтарға бөліп, жіктеп жазамыз. Әрбір әріпті алмастырып отырамыз. Мысалы, Б әріпі {А, Б, В, Г} әріптерінің біріне алмасады.

Аз сөздері бар 2-ші және соңғы бағандардан сәйкес келетін ВЯЗ, ЭТАЖ деген сөздерді таптық. Енді 33 әріптің ішінен қолданылып қойған В,Я,З,Э,Т,А,Ж әріптерін бағандардан алып тастаймыз.

Мысалы 3-ші топта ГНОЙ, ГНОМ, ГРОМ деген сөздерді табуға болады. Бірақ кез келген әріп бір ақ рет қолданылуы тиіс.

Осылай жалғастырып біз мынадай сөздерді табамыз: БЫК ВЯЗ ГНОЙ ДИЧЬ ПЛЮЩ СЪЁМ ЦЕХ ШУРФ ЭТАЖ

№14

1) Антивирустар мен архиваторлар

Архиваторлар кішігірім файлдардың көшірмесін алуда қолданылады да барлық алынған көшірмелерді бір архивтік файлға жинайды. Олар файлды тығыздау амалын қолдану арқылы архивтік файлдар құрайды. Архиваторлар арасында кең тарағандары ARJ (Robert Jung), WinRar (Eugene Roshal), LH (Haruyasi Yoshizaki) және т.б. Олардың айырмашылығы жұмыс жылдамдығы мен жинақтау амалы және информацияны тығыздау дәрежесінде.

Архиваторлар-дискідегі орынды үнемдеу үшін айлдың көлемін кішірейтіп сақтауға мүмкіндік беретін программалар тобы. Олардың ішінде кең таралған архиваторлар тобына:

WinRar.exe- графикалық интерфейсті қолдану нұсқасы;

Rar.exe-мәтіндік режимдеу арқылы командаларды пайдалану тәсіліне арналған нұсқасы.

Антивирус(латын тілінен анти қарсы немесе кері, ал вирус у деп аударылады) антивирус аты айтып тұрғандай нұсқауларды яғни вирустардан, қауіпті тудырғыш программалардан қорғап, операциялық жүйе мен файлдардың ластануынан және қайсібір кедергісі көп кодтадан қорғайды. Антивирустер компьютерлік вирустерден сақтайды және оларды жоғалтады. Антивирустық программалар арасында кең тарағандары AIDSTEST, Dr.Web және Adinf АО “Диалог-Наука”(И.Данилов) жиынтығына кіреді, AVP – Anti Viral Toolkit PRO (Е.Касперский), және Norton AntiVirus (Semantec). Антивирустық программалар әртүрлі вирустар жиынтығында жұмыс істейді, сондықтан тексеру жүргізілмейді, сондықтан оларды бірге қолданады.

2) RSA шифрлау жүйесінің кілт сөзі (14 б)

RSA криптожүйесін Рон Ривест (Ron Rivest), Ади Шамир (Adi Shamir) және Леонард Адлеман (Leonard Adleman) 1978 жылы ойлап тапқан. Алгоритм үлкен санды жай көбейткіштерге жіктеу есебінің қиындығына сүйенген.

Алгоритмнің беріктілігі дискреттік логарифмді есептеудің қиындығы мен үлкен сандардың қиындығының мәніне негізделеді.

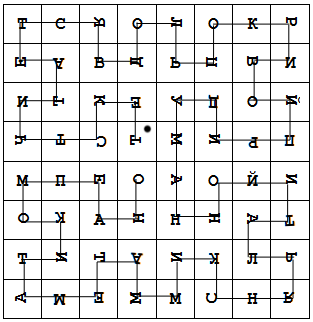

3) Таблица

Текст начинается с буквы Т, отмеченной черным кружком (хотя начинать читать можно с любого места). Листок с текстом следует раз так, чтобы буква Т приняла свое «естественное вертикальное» положение. Буква, оказавшаяся от Т справа (буква Е), будет второй бу искомого текста. Справа от повернутой нужным образом буквы Е находится К, и т. д. Путь, вдоль которого прочитывается текст, указан на рисунке.

Ответ.

ТЕКСТ ЧИТАЕТСЯ ВДОЛЬ ПО КРИВОЙ ПРИДУМАННОЙ ИТАЛЬЯНСКИМ МАТЕМАТИКОМ ПЕАНО

№15

1) Windows операциялық жүйесінің парольдық қауіпсіздігінің функциялары

Windows ХР операциялық жүйесінің парольдық қауіпсіздігі. Windows ХР қауіпсіздік жүйесінің негізгі бір компоненті қолданушылардың жазу тіркегіш диспетчері болып табылады. Ол қауіпсіздік жүйенің басқа компьютермен байланысын қамтамасыз етеді. Парольдар туралы мәлімет SAM берілгендер қорында сақталады. (SAM – “Security Acconnt Management Database”). Бұл база кез-келген компьютерде Windows NT операциялық жүйесінде болады. Онда Windows NT қолданушыларының аутентификациясы үшін қолданатын, жүйеге кірердегі барлық ақпараттар сақталады.

Windows NT операциялық жүйесінің парольдық қауіпсіздігі. Парольдар туралы мәлімет SAM берілгендер қорында сақталған. Олар Windows NT қолданушының аутентификация қызметін атқарады. Интерактивті немесе желіге кіру кезінде жүйеге енгізілген қолданушы парольдары бірінші хэшифрланады, содан кейін екінші шифрланады. SAM берілгендер қорында жазылған 16 байттық тізбекпен салыстырылады.