Реализация мандатной модели политики безопасности»

- Цель работы: познакомиться с проблемами реализации политик безопасности в компьютерных системах на примере мандатной модели.

- Литература:

a. Хорошко В.А. Методы и средства защиты информации. Издательство Юниор, 2003г.

b. Закон «Об участии в международном обмене», принятый Государственной Думой 5 июня 1996 года.

- Вопросы домашней подготовки:

a. Какой уровень допуска должен иметь администратор компьютерной системы?

b. Понятие технического канала утечки информации

c. Основные источники образования технического канала утечки информации.

d. Понятие защиты информации.

e. Каналы распространения информации.

- Основное оборудование:

a. ПЭВМ

b. Объектно-ориентированная среда Delphi.

- Задание 1

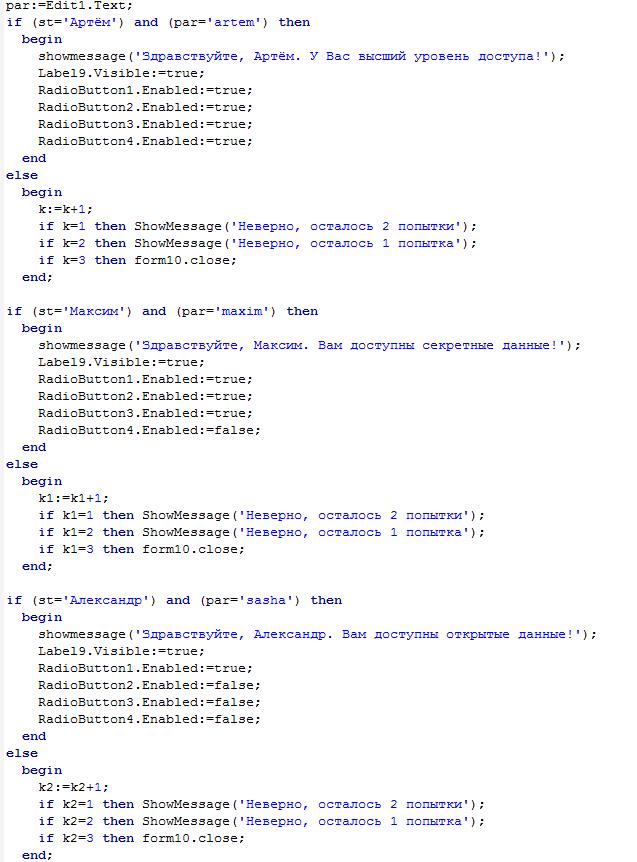

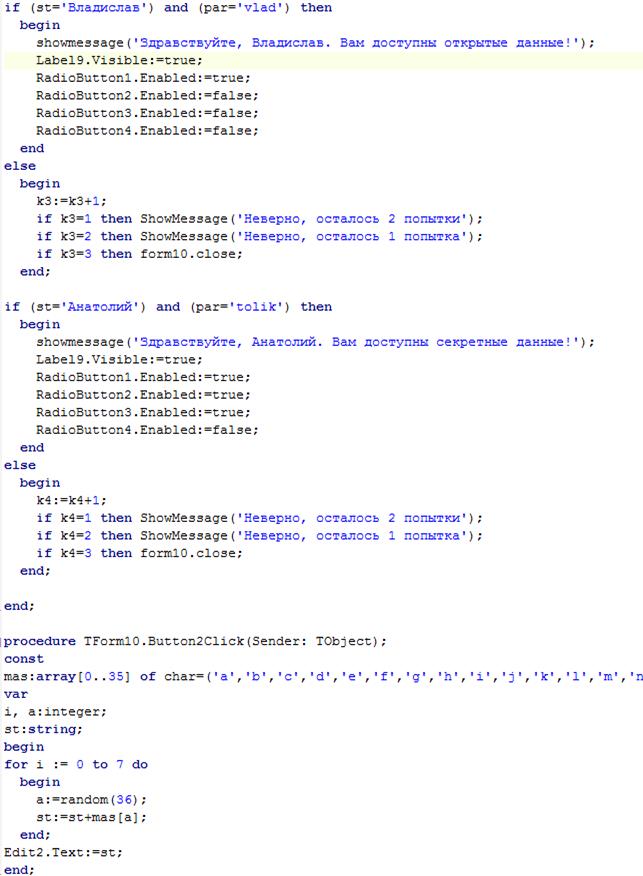

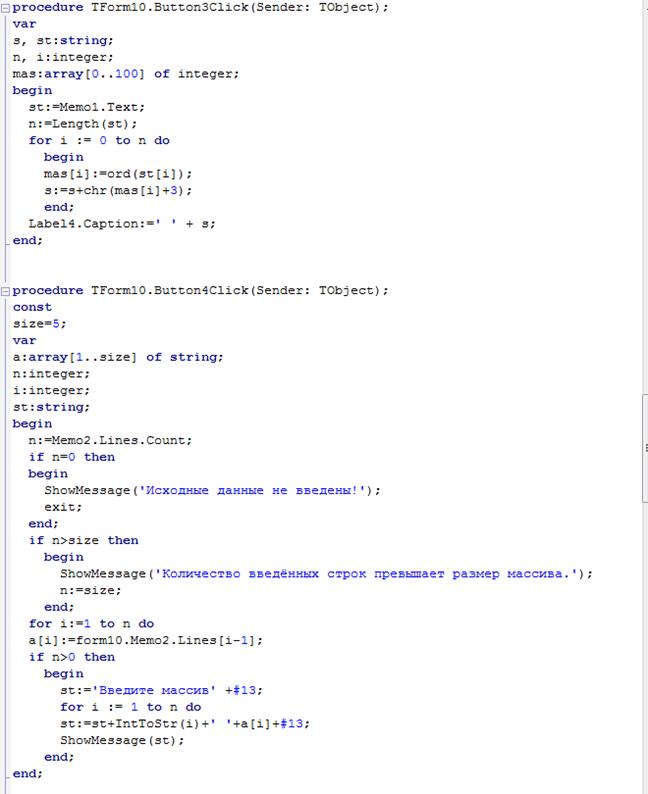

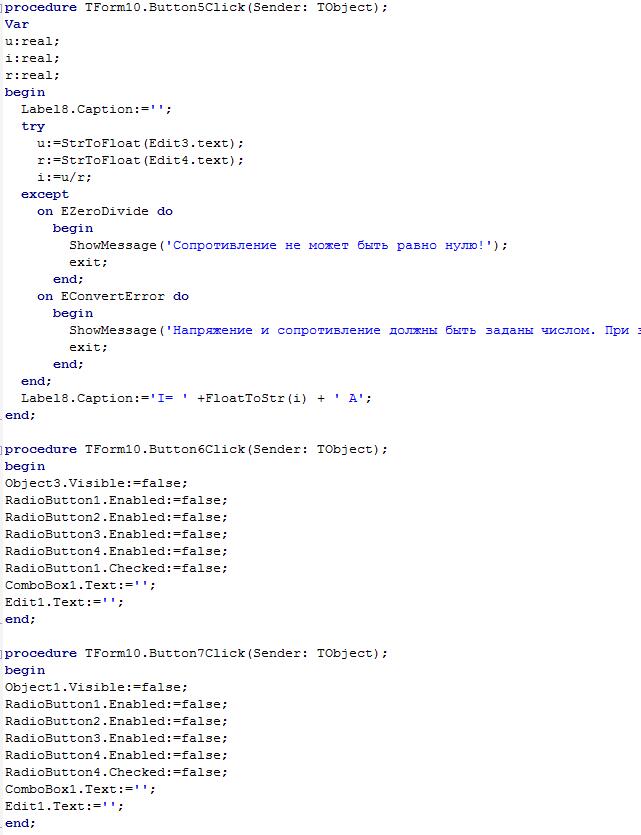

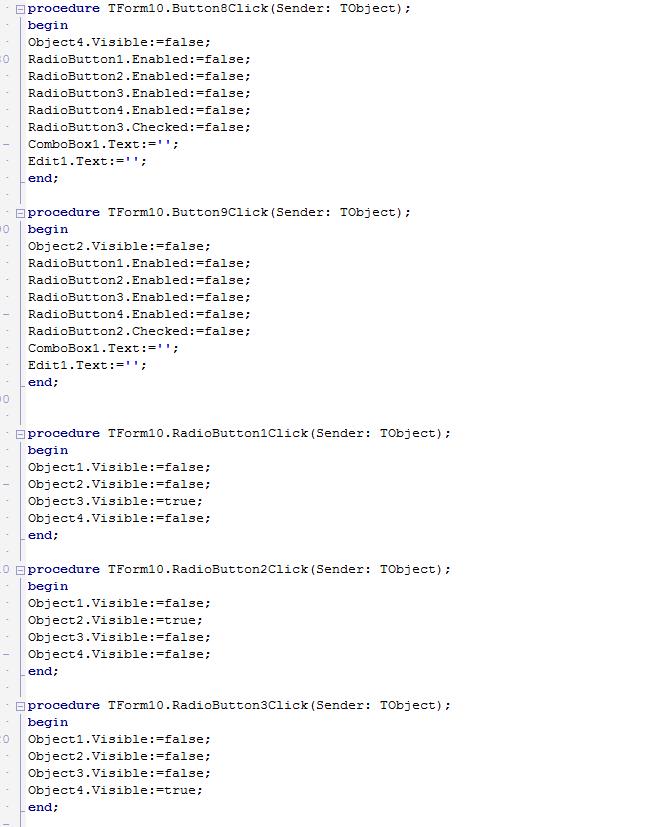

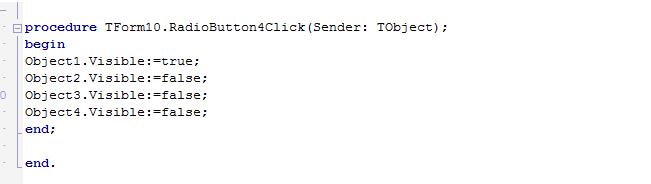

Данное приложение позволяет организовать модель политики безопасности. Реализуйте проект в среде Delphi. В соответствии со своим вариантом выберите количество объектов и субъектов доступа.

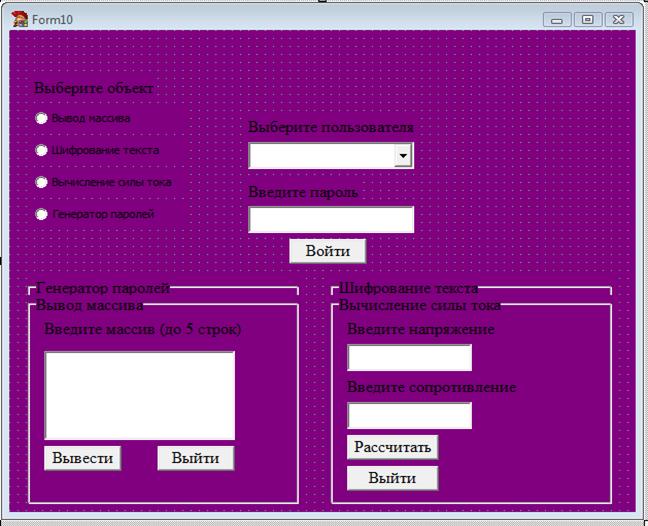

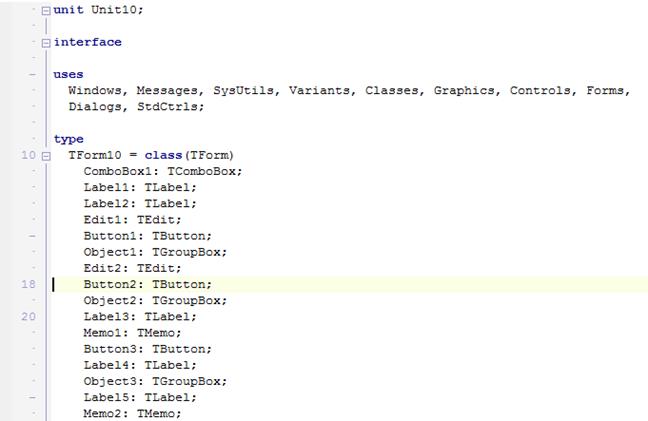

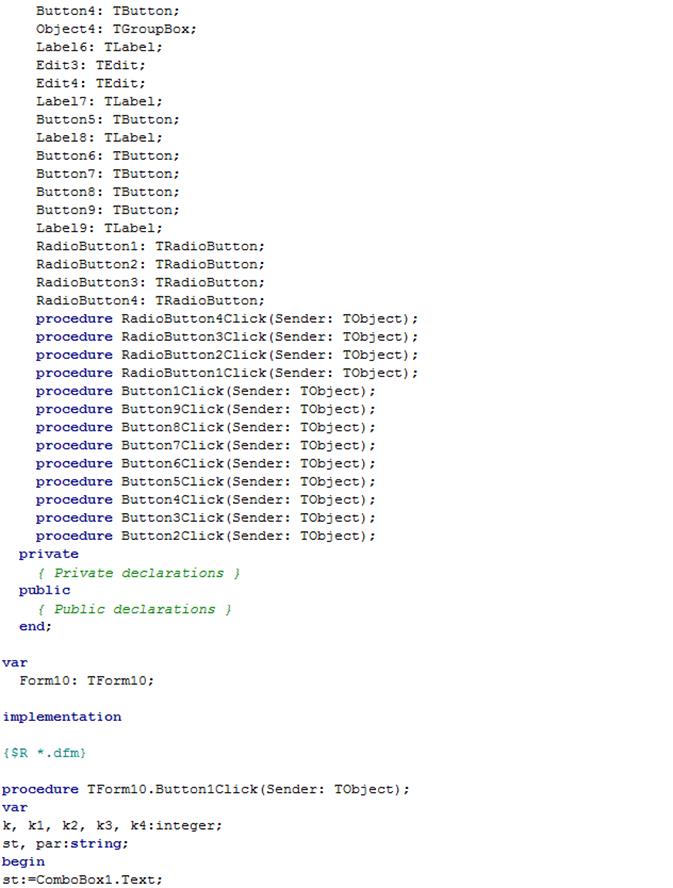

На форме расположены следующие объекты:

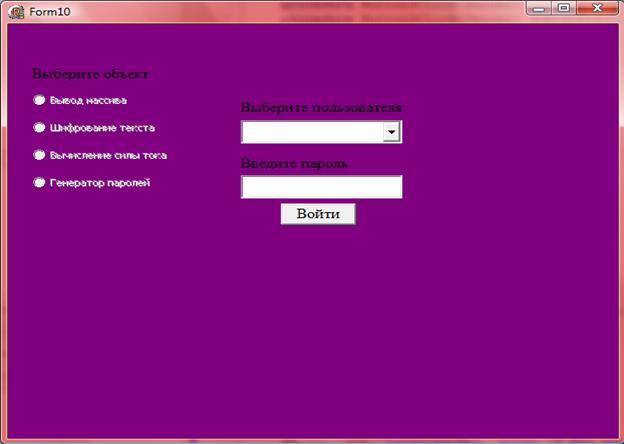

При запуске программы форма будет выглядеть следующим образом:

- Порядок выполнения работы:

Правила техники безопасности в компьютерном классе.

a. Студенты должны входить в кабинет спокойно, не задевая столы и ничего на них не трогая.

b. Перед началом работы необходимо убедиться в отсутствии видимых повреждений аппаратуры.

c. Работа с компьютером производится строго по указаниям преподавателя.

Запрещается:

a. Разъединять или соединять разъемы аппаратуры;

b. Прикасаться к экрану монитора;

c. Включать и выключать аппаратуру без указания преподавателя;

d. Класть какие-либо предметы на монитор, системный блок или клавиатуру;

e. Работать во влажной одежде, а также влажными или грязными руками;

f. Пытаться самостоятельно исправлять возникшую в аппаратуре неисправность.

Включите компьютер.

a. Включите в сеть стабилизатор напряжения (если он имеется).

b. Включите принтер (если он имеется).

c. Включите монитор.

d. Включите системный блок (большая кнопка на передней панели). После этого происходит тестирование компьютера, загрузка операционной системы ПЭВМ, основных драйверов, необходимых для нормальной работы компьютера.

e. Выполните задание

- Содержание отчета.

a. Название и цель работы.

b. Привести порядок выполнения хода работы.

c. Вывод по практической работе.

d. Подготовить ответы на контрольные вопросы

- Контрольные вопросы.

a. В чем заключается модель мандатной политики безопасности в компьютерной системе?

b. Перечислить группу аксиом, определяющих мандатную модель политики безопасности.

c. Каналы несанкционированного получения информации.

d. Классификация радиоканалов утечки информации.

e. Классификация акустических каналов утечки информации.

f. Классификация визуально-оптических каналов утечки информации

g. Классификация материально вещественных каналов утечки информации.

- Приложения

Мандатная модель политики безопасности предполагает нормативное управление доступом субъектов к объектам с использованием меток безопасности.

В данной модели каждому субъекту приписывается уровень допуска (форма допуска), а каждому объекту – уровень конфиденциальности (гриф секретности).

Мандатную модель можно определить следующей группой аксиом:

1. Имеется множество атрибутов безопасности. В качестве таких атрибутов достаточно часто используется следующее множество: {«Совершенно секретно», «Секретно», «Открытые данные»}.

2. Каждому объекту компьютерной системы присваивается определенный атрибут безопасности, который соответствует его ценности.

3. Каждому субъекту присваивается определенный атрибут безопасности, который определяет уровень его допуска. Он равен максимальному из атрибутов безопасности объектов, к которому субъект будет иметь доступ.

Если субъект UiÎU имеет атрибут Ai, то он будет иметь доступ ко всем объектам, у которых уровень секретности (атрибут безопасности) будет меньше, либо равен Ai.

При реализации мандатной модели политики безопасности, как правило, существует два вектора

1. Вектор  , задающий уровни конфиденциальности для всех объектов компьютерной системы (n – количество объектов).

, задающий уровни конфиденциальности для всех объектов компьютерной системы (n – количество объектов).

2. Вектор  , задающий уровни допуска для всех субъектов в компьютерной системе (m – число субъектов).

, задающий уровни допуска для всех субъектов в компьютерной системе (m – число субъектов).

Модуль защиты при осуществлении доступа субъекта к объекту сравнивает уровень допуска субъекта с уровнем конфиденциальности объекта и по результатам сравнения разрешает либо запрещает данный доступ. Доступ разрешается, если уровень допуска субъекта больше либо равен уровня конфиденциальности объекта. В ином случае, доступ запрещается.

Таблица 1

| Вариант | Количество субъектов доступа | Количество объектов доступа |