Интерфейс программного продукта

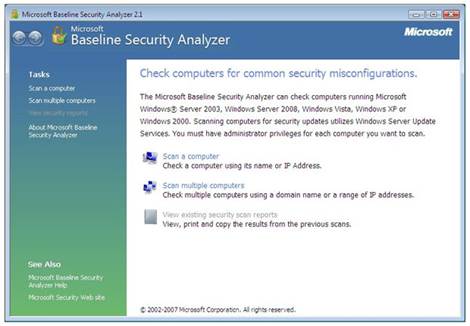

При запуске открывается окно, позволяющее выбрать объект проверки - один компьютер (выбирается по имени или ip-адресу), несколько (задаваемых диапазоном ip-адресов или доменным именем) или просмотреть ранее сделанные отчеты сканирования системы (рис. 8.1) [2]. При выборе сканирования отдельного компьютера по умолчанию подставляется имя локальной станции, но можно указать имя или ip-адрес другого компьютера.

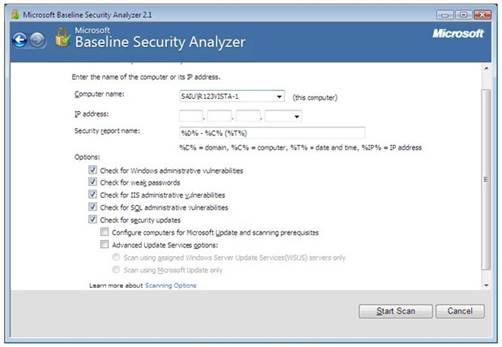

Можно задать перечень проверяемых параметров. На рис. 8.2 представлен выбор вариантов проверки:

ü проверка на наличие уязвимостей Windows, вызванных некорректным администрированием;

ü проверка на "слабые" пароли (пустые пароли, отсутствие ограничений на срок действия паролей и т.д.);

ü проверка на наличие уязвимостей web-сервера IIS, вызванных некорректным администрированием;

ü аналогичная проверка в отношении СУБД MS SQL Server;

ü проверка на наличие обновлений безопасности.

Рис. 8.1. Выбор проверяемого компьютера

Рис. 8.2. Задание параметров проверки

Перед началом работы программа обращается на сервер Microsoft для получения перечня обновлений для ОС и известных уязвимостей. Если на момент проведения проверки компьютер не подключен к Интернет, база уязвимостей не будет обновлена, программа об этом сообщит и дальнейшие проверки выполняться не будут. В подобных случаях нужно отключать проверку обновлении безопасности (сбросив соответствующую галочку на экране рис. 8.2 или с помощью ключа при использовании утилиты командной строки, о чем речь пойдет ниже).

Для успешной проверки локальной системы необходимо, чтобы программа выполнялась от имени учетной записи с правами локального администратора. Иначе проверка не может быть проведена и о чем будет выдано сообщение: "You do not have sufficient permissions to perform this command. Make sure that you are running as the local administrator or have opened the command prompt using the 'Run as administrator' option".

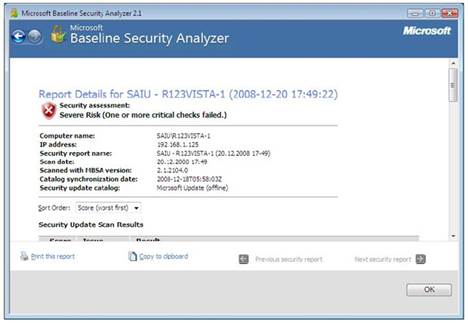

По результатам сканирования формируется отчет, вначале которого дается общая оценка уровня безопасности конфигурации проверяемого компьютера. В приведенном на рис. 8.3 примере уровень риска оценивается как "серьезный" (Severe risk) [2].

Рис. 8.3. Заголовок отчета

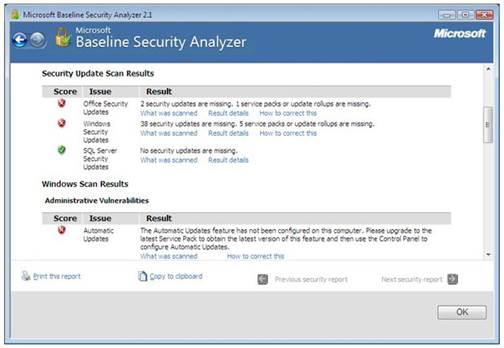

Далее приводится перечень обнаруженных уязвимостей, разбитый на группы: результаты проверки установки обновлений, результаты проверки Windows и т.д. Надо отметить, что выпускаемые Microsoft обновления бывают различных типов:

Security updates - собственно обновления безопасности, как правило, посвященные исправлению одной уязвимости программного продукта;

Update rollups - набор исправлений безопасности, который позволяет одновременно исправить несколько уязвимостей. Это упрощает обслуживание процесса обновления программного обеспечения (ПО);

Service packs - набор исправлений, как связанных, так и несвязанных с безопасностью. Установка Service pack, как правило, исправляет все уязвимости, обнаруженные с момента выхода предыдущего Service pack, таким образом устанавливать промежуточные обновления уже не надо.

В описании рассматриваемого результата проверки (рис. 8.4) можно выбрать ссылку Result details и получить более подробное описание найденных проблем данной группы. При наличии подключения к Интернет, перейдя по приводимой в отчете ссылке, можно получить информацию об отсутствующем обновлении безопасности и скачать его из сети.

Нужно отметить, что установка обновлений для систем с высокими требованиями в области непрерывности работы, требует предварительной тщательной проверки совместимости обновлений с использующимися приложениями. Подобная проверка обычно производится на тестовых системах с близкой конфигурацией ПО. В то же время, для небольших организаций и пользователей домашних компьютеров такая проверка зачастую неосуществима. Поэтому надо быть готовым к тому, чтобы восстановить систему после неудачного обновления. Для современных ОС семейства Windows это можно сделать, например, используя специальные режимы загрузки ОС - безопасный режим или режим загрузки последней удачной конфигурации.

Также надо отметить еще одну особенность. На данный момент baseline security analyzer не существует в локализованной русскоязычной версии. И содержащиеся там ссылки на пакеты обновлений могут указывать на иные языковые версии, что может создать проблемы при обновлении локализованных продуктов.

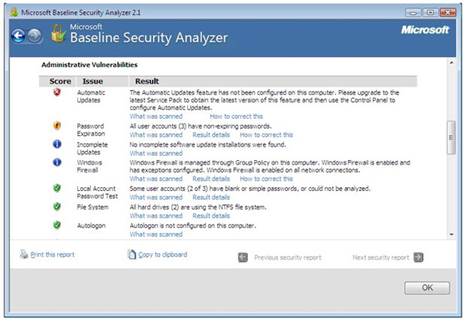

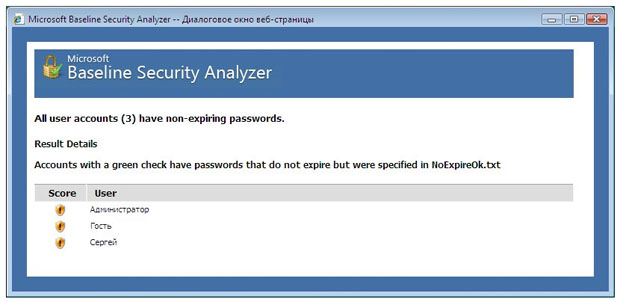

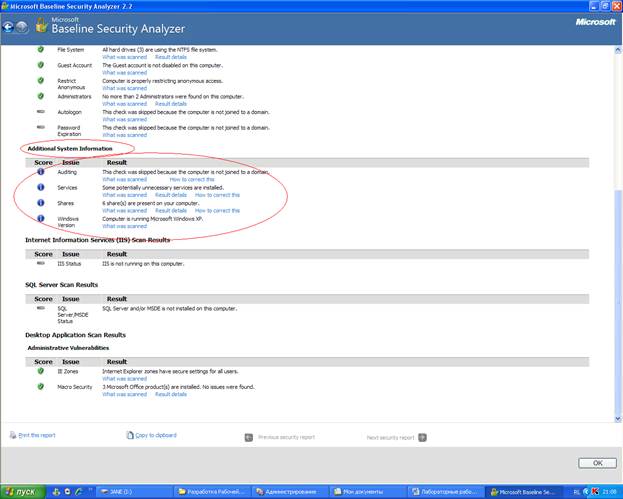

Аналогичным образом проводится работа по анализу других групп уязвимостей (рис. 8.5). Описывается уязвимость, указывается ее уровень критичности, даются рекомендации по исправлению. На рис. 8.6 представлено подробное описание результатов (ссылка result details) проверки паролей. Указывается, что 3 учетные записи имеют пароли, неограниченные по сроку действия [2].

Рис. 8.4. Перечень неустановленных обновлений (по группам)

Рис. 8.5. Уязвимости, связанные с администрированием операционной системы

Кроме версии программы с графическим интерфейсом, существует также утилита с интерфейсом командной строки. Называется она mbsacli.exe и находится в том же каталоге, куда устанавливался Baseline security analyzer, например, "C:\Program Files\Microsoft Baseline Security Analyzer 2". У утилиты есть достаточно много ключей, получить информацию, о которых можно запустив ее с ключом "/?".

Рис. 8.6. Результаты проверки паролей

Запуск без ключей приведет к сканированию локального компьютера с выводом результатов на консоль. Чтобы сохранить результаты сканирования, можно перенаправить вывод в какой-либо файл. Например: mbsacli > mylog.txt. Следует еще раз обратить внимание на то, что при настройках по умолчанию сначала утилита обращается на сайт Майкрософт за информацией об обновлениях. Если соединение с Интернет отсутствует, то утилиту надо запускать или с ключом /nd (указание "не надо скачивать файлы с сайта Майкрософт") или с ключом /n Updates (указание "не надо проводить проверку обновлений").

Запуск с ключом /xmlout приводит к запуску утилиты в режиме проверки обновлений (т.е. проверка на уязвимости, явившиеся результатом неудачного администрирования, проводиться не будет), при этом, отчет формируется в формате xml. Например:

mbsacli /xmlout > c:\myxmlog.xmlПрактическая частьЛокальная политика паролей [2]

Рассмотрим, какие настройки необходимо сделать, чтобы пароли пользователей компьютера были достаточно надежны. Потребовать выполнения рекомендаций по администрированию парольной системы можно с помощью политики безопасности. Настройка делается через Панель управления Windows.

Откройте Панель управления  Администрирование

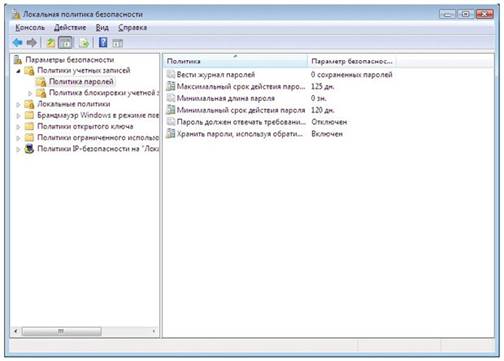

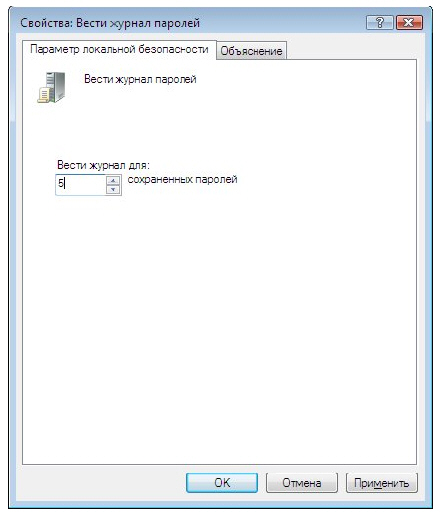

Администрирование  Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на рис. 8.7. Значения выбранного параметра можно изменить (рис. 8.8).

Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на рис. 8.7. Значения выбранного параметра можно изменить (рис. 8.8).

Надо понимать, что не все требования политики паролей автоматически подействуют в отношении всех учетных записей. Например, если в свойствах учетной записи стоит "Срок действия пароля не ограничен", установленное политикой требование максимального срока действия пароля будет игнорироваться. Для обычной пользовательской учетной записи, эту настройку лучше не устанавливать. Но в некоторых случаях она рекомендуется. Например, если в учебном классе нужна "групповая" учетная запись, параметры которой известны всем студентам, лучше поставить для нее "Срок действия пароля не ограничен" и "Запретить смену пароля пользователем".

Свойства учетной записи можно посмотреть в Панель управления  Администрирование

Администрирование  Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск

Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск  Выполнить

Выполнить  lusrmgr.msc ).

lusrmgr.msc ).

Задания

1. Запустите режим командной строки путем выполнения операции Пуск -> Выполнить. В появившейся строке напишите команду cmd и нажмите Enter. Для дальнейшей работы необходимо определить ip-адрес своего компьютера. Для этого пропишите в появившемся черном окне команду ipconfig.В тетради запишите ip-адрес своего компьютера, который появится на черном экране.

2. Запустите Microsoft Baseline security analyzer. Выберите команду Scan a computer. В окошке «IP-адрес» пропишите свой адрес, записанный в тетради. Снимите галочку Check for security updates (проверять наличие обновлений) перед выполнением проверки. Нажмите клавишу Start Scan.

3. Выполните проверку Вашего компьютера с помощью Microsoft Baseline security analyzer.

4. Подготовьте отчет в тетради или в текстовом файле формата doc (при условии последующего вывода на печать). В отчете следует указать как оценен уровень уязвимости Вашего компьютера и какие проверки проводились; в какой области обнаружено наибольшее количество уязвимостей; Отчет оформить по следующей форме (взято из отчета, показанного на рис. 8.9):

| Группа уязвимостей | Проверяемые уязвимости | Число замечаний и их наименование | |||||||

| Administrative Vulnerabilities | |||||||||

| Additional System Information | Auditing

Windows version | This check was skipped because the computer is not joined to a domain. Some potentially unnecessary services are installed.

Computer is running Microsoft Windows XP | |||||||

| Internet Information Services (IIS) Scan Results | |||||||||

| SQL Server Scan Results |

|

| |||||||

| Administrative Vulnerabilities | |||||||||

| Security assessment (оценка уровня безопасности) | Strong Security | The selected checks were passed. |

Примечание: допускается собственная форма представления отчета.

- Опишите наиболее серьезные уязвимости каждого типа, выявленные на Вашем компьютере.

- Проведите анализ результатов: какие уязвимости можно устранить, какие - нельзя из-за особенностей конфигурации ПО или использования компьютера.

- По аналогичной схеме попытайтесь выполнить удаленную проверку соседнего компьютера из сети лаборатории. Опишите наиболее серьезные уязвимости.

- Опишите действующую на вашем компьютере политику паролей.

- Если в ходе проверки утилитой bsa были выявлены уязвимости связанные с управлением паролями пользователей, опишите пути их устранения или обоснуйте необходимость использования действующих настроек.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ

1. Что подразумевается под термином «Уязвимость операционной системы»?

2. В чем состоит основное отличие терминов «уязвимость» и «открытость»?

3. Приведите несколько примеров наиболее известных в мире последствий использования хакерами уязвимостей ОС?

4. Какие меры применяются для устранения уязвимостей ОС?

5. Какие типы обновлений позволяет устанавливать программа Microsoft Baseline Security Analyzer?

6. Что включает в себя локальная политика паролей?

7. Позволяют ли свойства программы Microsoft Baseline Security Analyzer работать в режиме командной строки, если да, то каким образом просмотреть список ее ключей?

8. Для чего необходимо владеть информацией о локальной политике паролей предприятия?

Часть II.

АНАЛИЗ ВНУТРЕННЕЙ СЕТИ

Цель работы: получить навык проведения анализа локальной сети для формирования политики безопасности предприятия.

Оборудование: компьютер с операционной системой Windows, наличие системной утилиты 10-Strike LanState Pro, наличие доступа к ресурсам глобальной сети Internet.

При подготовке лабораторной работы использованы материалы: 1) Нестеров С.А. Анализ и управление рисками в операционных системах на базе операционных систем Microsoft. Лекция 3. «Методики построения систем защиты информации». – Интернет университет информационных технологий ИНТУИТ. - URL: http://www.intuit.ru/department/itmngt/riskanms/3/5.html (Режим доступа: требуется регистрация);

Дополнительная литература: 1) Галатенко В.А. Основы информационной безопасности. – М.: Интернет университет информационных технологий ИНТУИТ, 2008. – 208 с.; 2) Основы защиты информации. Учеб. пособие в 3-х ч. Под ред. Шелупанова А.А. – Томск: В-Спектр, 2007. 3) Сычев Ю.Н. Основы информационной безопасности. Учебно-практическое пособие. – М.: Издат. центр ЕАОИ, 2007. – 300 с.

Теоретическая часть

Роль анализа рисков для создания корпоративной системы защиты информации в компьютерной сети предприятия можно наглядно показать на примере модели Lifecycle Security (название можно перевести как "жизненный цикл безопасности"), разработанной компанией Axent, впоследствии приобретенной Symantec [1].

Lifecycle Security - это обобщенная схема построения комплексной защиты компьютерной сети предприятия. Выполнение описываемого в ней набора процедур позволяет системно решать задачи, связанные с защитой информации, и дает возможность оценить эффект от затраченных средств и ресурсов. С этой точки зрения, идеология Lifecycle Security может быть противопоставлена тактике "точечных решений", заключающейся в том, что все усилия сосредотачиваются на внедрении отдельных частных решений (например, межсетевых экранов или систем аутентификации пользователей по смарт-картам). Без предварительного анализа и планирования, подобная тактика может привести к появлению в компьютерной системе набора разрозненных продуктов, которые не стыкуются друг с другом и не позволяют решить проблемы предприятия в сфере информационной безопасности.

Lifecycle Security включает в себя 7 основных компонентов, которые можно рассматривать как этапы построения системы защиты (рис. 7.1).

Рис. 7.1. Компоненты модели LifeCycle Security

Примечание: Assess risk – оценка риска; design security roadmap- построение политики безопасности; select & implement solutions– принятие и исполнение решений; conduct training – проведение тренингов; monitor security – слежение за безопасностью, implement incident responses & recovery –фиксация воздействий и лечение.

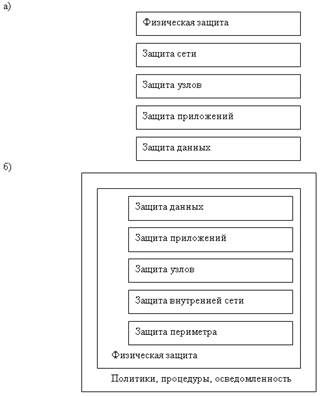

Перечень выделяемых уровней незначительно различается в различных документах. Возможные варианты представлены на рис. 7.2 [1].

Рис. 7.2. Модель многоуровневой защиты

Политика безопасности должна описывать все аспекты работы системы с точки зрения обеспечения информационной безопасности. Поэтому уровень политики безопасности можно рассматривать как базовый. Этот уровень также подразумевает наличие документированных организационных мер защиты (процедур) и порядка информирования о происшествиях, обучение пользователей в области информационной безопасности и прочие меры аналогичного характера (например, рекомендуемые стандартом ISO/IEC 17799).

Уровень физической защиты включает меры по ограничению физического доступа к ресурсам системы - защита помещений, контроль доступа, видеонаблюдение и т.д. Сюда же относятся средства защиты мобильных устройств, используемых сотрудниками в служебных целях.

Уровень защиты периметра определяет меры безопасности в "точках входа" в защищаемую сеть из внешних, потенциально опасных. Классическим средством защиты периметра является межсетевой экран (англ. термин - firewall), который на основании заданных правил определяет, может ли проходящий сетевой пакет быть пропущен в защищаемую сеть. Другие примеры средств защиты периметра - системы обнаружения вторжений, средства антивирусной защиты для шлюзов безопасности и т.д.

Уровень защиты внутренней сети "отвечает" за обеспечение безопасности передаваемого внутри сети трафика и сетевой инфраструктуры. Примеры средств и механизмов защиты на этом уровне - создание виртуальных локальных сетей (VLAN) с помощью управляемых коммутаторов, защита передаваемых данных с помощью протокола IPSec и т.д. Нередко внутри сети также используют средства, характерные для защиты периметра, например, межсетевые экраны, в том числе и персональные (устанавливаемые на защищаемый компьютер). Связано это с тем, что использование беспроводных сетевых технологий и виртуальных частных сетей (VPN) приводит к "размыванию" периметра сети. Например, если атакующий смог подключиться к точке беспроводного доступа внутри защищаемой сети, его действия уже не будут контролироваться межсетевым экраном, установленным "на границе" сети, хотя формально атака будет производиться с внешнего по отношению к нашей сети компьютера. Поэтому иногда при анализе рассматривают "уровень защиты сети", включающий и защиту периметра, и внутренней сети.

Следующим на схеме идет уровень защиты узлов. Здесь рассматриваются атаки на отдельный узел сети и, соответственно, меры защиты от них. Может учитываться функциональность узла и отдельно рассматриваться защита серверов и рабочих станций. В первую очередь, необходимо уделять внимание защите на уровне операционной системы - настройкам, повышающим безопасность конфигурации (в том числе, отключению не использующихся или потенциально опасных служб), организации установки исправлений и обновлений, надежной аутентификации пользователей. Исключительно важную роль играет антивирусная защита.

Уровень защиты приложений отвечает за защиту от атак, направленных на конкретные приложения - почтовые серверы, web-серверы, серверы баз данных. В качестве примера можно назвать SQL-инъекции - атаки на сервер БД, заключающиеся в том, что во входную текстовую строку включаются операторы языка SQL, что может нарушить логику обработки данных и привести к получению нарушителем конфиденциальной информации. Сюда же можно отнести модификацию приложений компьютерными вирусами. Для защиты от подобных атак используются настройки безопасности самих приложений, установка обновлений, средства антивирусной защиты.

Уровень защиты данных определяет порядок защиты обрабатывающихся и хранящихся в системе данных от несанкционированного доступа и других угроз. В качестве примеров контрмер можно назвать разграничение доступа к данным средствами файловой системы, шифрование данных при хранении и передаче.

В процессе идентификации рисков определяется, что является целью нарушителя, и на каком уровне или уровнях защиты можно ему противостоять. Соответственно выбираются и контрмеры. Защита от угрозы на нескольких уровнях снижает вероятность ее реализации, а значит, и уровень риска. В продолжение темы инвентаризации активов информационной системы (ИС), является целесообразным рассмотреть средства, позволяющие получить данные о составе и топологии сети. Топология - это физическая конфигурация сети в совокупности с ее логическими характеристиками. Топология - это стандартный термин, который используется при описании основной компоновки сети. В качестве примера в данной лабораторной работе будет использоваться утилита 10-Strike LanState Pro. 10-Strike LANState - программа для администраторов сетей Microsoft Windows. Полностью функционирует под ОС WINDOWS NT / 2000 / XP / Server 2003 / Vista / 7.

Основное предназначение: строит и отображает в наглядном представлении карту сети с условными обозначениями, связями и областями, с возможностью отслеживания в реальном времени состояния устройств (работает/не работает), состояния портов удаленных машин (открыт/закрыт), состояния различных служб, файлов и т.д. Включает в себя ряд полезных функций для получения информации об удаленных машинах:

- IP - адреса;

- MAC - адреса (номера сетевых адаптеров);

- Текущий пользователь;

- Принадлежность к домену, серверу;

- Установленная операционная система;

- Список дисков;

- Текущие дата и время;

- Доступные сетевые ресурсы;

- Текущие подключения;

- Системный реестр;

- Службы и устройства;

- Учетные записи;

- Группы пользователей;

- Открытые порты;

- Выполняемые процессы;

- Журналы событий;

- Полная информация о домене или рабочей группе;

- Список установленного ПО;

- SNMP-информация.

Позволяет:

Позволяет:

- Моделировать в графическом виде локальную сеть, автоматически рисовать условные соединительные линии, области, помещения с названиями и телефонами, а затем сохранять полученный результат в виде карты, графического изображения и выводить на печать;

- Получать разнообразную информацию из сетевых устройств по SNMP-протоколу;

- Отслеживать использование ваших сетевых ресурсов пользователями сети с поддержкой "черного списка";

- Просматривать загруженность вашей сетевой карты (входящий/исходящий трафик);

- Управлять допусками к ресурсам вашего компьютера;

- Пинговать любой компьютер сети (ICMP и TCP);

- Выполнять трассировку маршрутов пакетов в сети;

- Получать имя компьютера по адресу хоста;

- Посылать обычные и анонимные сообщения любому компьютеру сети или группе пользователей;

- Выключать, включать и перезагружать компьютер сети (при соответствующих правах на удаленной машине);

- Осуществлять мониторинг различных сетевых сервисов на удаленных компьютерах, оповещать о событиях выполнением нескольких функций, в том числе отправкой SMS и E-MAIL, перезапуском служб и компьютера;

- Выполнять с устройствами действия через настраиваемое контекстное меню;

- Сканировать сеть по IP-адресам (максимально широкий диапазон);

- Осуществлять поиск устройств в сети и на карте;

- Создавать HTML-отчеты по составу системы удаленных компьютеров (информация о системе).

- Создавать HTML-отчеты по устройствам на карте с отображением их основных сетевых атрибутов (таблица соответствия DNS имен, IP и MAC-адресов);

- Ведение логов доступа к сетевым ресурсам, сигнализации, отправленных/принятых сообщений;

- Открывать и осуществлять навигацию по нескольким картам.

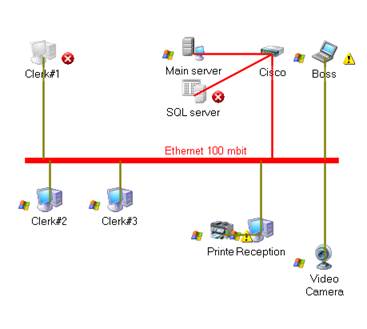

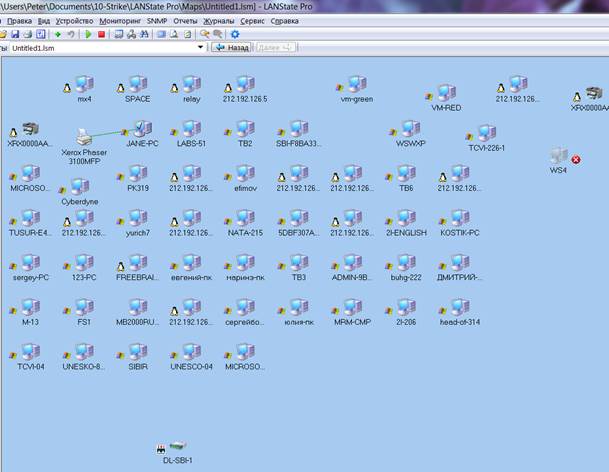

При запуске программы предлагается выбор - строить новую карту сети или открыть существующую. При запуске Мастера построения новой карты надо указать, какая подсеть документируется. При загрузке программы LanState Pro по умолчанию загружается стандартная картина «мнимой» топологии сети (рис. 7.3).

Рис. 7.3. Стандартный пример топологии сети

На рисунке 7.3 видно, что в сеть входят три рабочих компьютера с сетевыми именами Clerk1, Clerk2 и Clerk3. При этом на момент проверки компьютер с именем Clerk3 был недоступен. Сеть содержит два сервера: главный (Main server) и сервер баз данных (SQL server). Также в сети имеется сетевой принтер с собственным IP-адресом, ноутбук с сетевым именем Boss с камерой. На рисунке также видно наличие коммутатора (свитча) Cisco. Мастер создания топологии сети позволяет строить сеть на основе диапазона IP-адресов или на основе Импорта из ближайшего окружения. При этом необходимо наличие этого окружения, иначе карта сети будет пустой. На рис. 7.4 показана карта сети, полученная путем импорта из ближайшего сетевого окружения внутренней сети СБИ. Как видно из рис. 7.4., помимо двух сетевых принтеров в сети имеется принтер, подключенный непосредственно к компьютеру, с которого производилась проверка сети - Xerox Phaser 3100 MFP.

Данная утилита позволяет получать широкий круг отчетов по состоянию сети. Для этого используется пункт меню Отчеты. Для того чтобы узнать имя компьютера по его IP-адресу нужно использовать пункт меню Сервис.

Рис. 7.4. Результат работы Мастера построения новой карты сети во внутренней сети СБИ

Практическая часть

1 Запустите утилиту 10-Strike LanState Pro и постройте карту сети учебной лаборатории при помощи меню Файл – Мастер новой карты сети или иконки  .

.

2 Перечислите используемые сетевые устройства и укажите, какие последствия могут возникнуть при выходе из строя (или некорректной работе) каждого из них.

3 Укажите число компьютеров, входящих в сеть.

4 Укажите какие операционные системы установлены на компьютерах сети.

5 Определите Общие ресурсы используемые в данной сети;

6 Сколько принтеров используется в данной сети?

7 Создайте список устройств карты и сохраните полученный отчет;

8 Узнайте имя компьютера ваших соседей слева и справа;

9 Выберите любое устройство на карте сети и определите его сетевой трафик.

10 Используя возможность программы соединять линиями, компьютеры и создавать выделенные области  , создайте эффективную, по вашему мнению, карту сети, объединив компьютеры в группы по определенным функциям.

, создайте эффективную, по вашему мнению, карту сети, объединив компьютеры в группы по определенным функциям.

11 Создайте общий отчет в формате doc, где будут отображены отчеты из всех пунктов заданий с 1 по 8. В отчете приведите примеры к какому из найденных устройств необходимо применять физический уровень защиты, уровень периметра, узлов, приложений и т.д.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ

1) В чем заключается смысл понятия Lifecycle Security?

2) К какому уровню защиты относится уровень политики безопасности?

3) Какие меры включает в себя уровень физической защиты?

4) Какие меры включает в себя уровень защиты периметра?

5) Какие меры выполняются на уровне защиты узлов?

6) Какие меры выполняются на уровне защиты внутренней сети?

7) Какие меры входят в уровень защиты данных?

8) Дайте определение топологии сети

9) Для чего необходимо строить карту сети?