Типология методов анализа риска

Анализ риска состоит из следующих этапов:

- идентификация и оценка активов (оценка возможного негативного воздействия на деловую деятельность);

- оценка угроз;

- оценка уязвимых мест;

- оценка существующих и планируемых средств защиты;

- оценка риска.

На заключительном этапе анализа риска должна быть проведена суммарная оценка риска. Как было установлено ранее (см. приложение В), активы, имеющие ценность и характеризующиеся определенной степенью уязвимости, всякий раз подвергаются риску в присутствии угроз. Оценка риска представляет собой оценку соотношения потенциальных негативных воздействий на деловую деятельность в случае нежелательных инцидентов и уровня оцененных угроз и уязвимых мест. Риск фактически является мерой незащищенности системы и связанной с ней организации. Величина риска зависит от:

- ценности активов;

- угроз и связанной с ними вероятности возникновения опасного для активов события;

- легкости реализации угроз в уязвимых местах с оказанием нежелательного воздействия;

- существующих или планируемых средств защиты, снижающих степень уязвимости, угроз и нежелательных воздействий.

Задача анализа риска состоит в определении и оценке рисков, которым подвергается система информационных технологий и ее активы, с целью определения и выбора целесообразных и обоснованных средств обеспечения безопасности. При оценке рисков рассматривают несколько различных его аспектов, включая воздействие опасного события и его вероятность.

Воздействие может быть оценено несколькими способами, в том числе количественно (в денежных единицах) и качественно (оценка может быть основана на использовании для сравнения прилагательных типа умеренное или серьезное), или их комбинацией. Для оценки воздействия необходимо рассчитать вероятность появления угрозы, время ее существования, время сохранения ценности актива и целесообразность защиты актива. На вероятность появления угрозы оказывают влияние следующие факторы:

- привлекательность актива - применяют при рассмотрении угрозы намеренного воздействия людей;

- доступность актива для получения материального вознаграждения - применяют при рассмотрении угрозы намеренного воздействия людей;

- технические возможности создателя угрозы - применяют при рассмотрении угрозы намеренного воздействия людей;

- вероятность возникновения угрозы;

- возможность использования уязвимых мест - применяют к уязвимым местам как технического, так и нетехнического характера.

Многие методы предлагают использование таблиц и различных комбинаций субъективных и эмпирических мер. В настоящее время нельзя говорить о правильном или неправильном методе анализа риска. Важно, чтобы организация пользовалась наиболее удобным и внушающим доверие методом, приносящим воспроизводимые результаты.

23. Методика оценки рисков по двум факторам: вероятности риска и возможного ущерба.

В простейшем случае используется оценка двух факторов: вероятность происшествия и тяжесть возможных последствий. Обычно считается, что риск тем больше, чем больше вероятность происшествия и тяжесть последствий. Общая идея может быть выражена формулой:

РИСК = P происшествия * ЦЕНА ПОТЕРИ

Если переменные являются количественными величинами – риск это оценка математического ожидания потер.

Если переменные являются качественными величинами, то метрическая операция умножения не определена. Таким образом, в явном виде эта формула использоваться не должна. Рассмотрим вариант использования качественных величин (наиболее часто встречающаяся ситуация).

Вначале должны быть определены шкалы.

Определятся субъективная шкала вероятностей событий, пример такой шкалы:

A - Событие практически никогда не происходит

B - Событие случается редко

C - Вероятность события за рассматриваемый промежуток времени – около 0.5

D - Скорее всего, событие произойдет

E - Событие почти обязательно произойдет

Кроме того, определяется субъективная шкала серьезности происшествий, например:

N (Negligible) – Воздействием можно пренебречь

Mi (Minor) – Незначительное происшествие: последствия легко устранимы, затраты на ликвидацию последствий не велики, воздействие на информационную технологию –незначительно.

Mo (Moderate) – Происшествие с умеренными результатами: ликвидация последствий не связана с крупными затратами, воздействие на информационную технологию не велико и не затрагивает критически важные задачи.

S (Serious) – Происшествие с серьезными последствиями: ликвидация последствий связана со значительными затратами, воздействие на информационные технологии ощутимо, воздействует на выполнение критически важных задач.

C (Critical) – Происшествие приводит к невозможности решения критически важных задач.

Для оценки рисков определяется шкала из трех значений:

Низкий риск

Средний риск

Высокий риск

Риск, связанный с определенным событием, зависит от двух факторов и может быть определен так:

Таблица 1. Определение риска в зависимости от двух факторов.

| Negligible | Minor | Moderate | Serious | Critical | |

| A | Низкий риск | Низкий риск | Низкий риск | Средний риск | Средний риск |

| B | Низкий риск | Низкий риск | Средний риск | Средний риск | Высокий риск |

| C | Низкий риск | Средний риск | Средний риск | Средний риск | Высокий риск |

| D | Средний риск | Средний риск | Средний риск | Средний риск | Высокий риск |

| E | Средний риск | Высокий риск | Высокий риск | Высокий риск | Высокий риск |

Шкалы факторов риска и сама таблица могут быть определены иначе, иметь другое число градаций.

Подобный подход к оценке рисков достаточно распространен.

При разработке (использовании) методик оценивания рисков необходимо учитывать следующие особенности:

Значения шкал должны быть четко определены (словесное описание) и пониматься одинаково всеми участниками процедуры экспертной оценки.

Требуются обоснования выбранной таблицы. Необходимо убедиться, что разные инциденты, характеризующиеся одинаковыми сочетаниями факторов риска, имеют с точки зрения экспертов одинаковый уровень рисков. Для этого существуют специальные процедуры проверки, подробности можно посмотреть в приложении.

24. Методики оценки рисков по трем и более факторам. В чем преимущество этих методик?

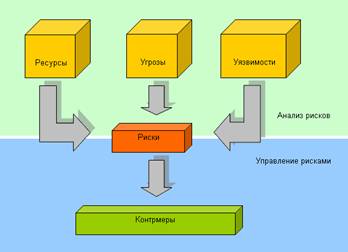

В зарубежных методиках, рассчитанных на более высокие требования, чем базовый уровень, используется модель оценки риска с тремя факторами: угроза, уязвимость, цена потери. Угрозу и уязвимость определим следующим образом:

Угроза— совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности, конфиденциальности информации.

Уязвимость— слабость в системе защиты, которая делает возможным реализацию угрозы.

Вероятность происшествия, которая в данном подходе может быть объективной либо субъективной величиной, зависит от уровней (вероятностей) угроз и уязвимостей:

Р происшествия = Р угрозы * Р уязвимости

Соответственно, риск определяется следующим образом:

РИСК = P угрозы * Р уязвимости * ЦЕНА ПОТЕРИ

Данное выражение можно рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи, если хотя бы одна из шкал – качественная. В последнем случае используются различного рода табличные методы для определения риска в зависимости от трех факторов.

Например, показатель риска измеряется в шкале от 0 до 8 со следующими определениями уровней риска:

1 — риск практически отсутствует. Теоретически возможны ситуации, при которых событие наступает, но на практике это случается редко, а потенциальный ущерб сравнительно невелик.

2 — риск очень мал. События подобного рода случались достаточно редко, кроме того, негативные последствия сравнительно невелики.

......

8 — риск очень велик. Событие скорее всего наступит, и последствия будут чрезвычайно тяжелыми.

Матрица может быть определена следующим образом:

Таблица 2. Определение риска в зависимости от трех факторов

| Степень серьезности происшествия (цена потери) | Уровень угрозы | ||||||||

| Низкий | Средний | Высокий | |||||||

| Уровни уязвимостей | Уровни уязвимостей | Уровни уязвимостей | |||||||

| Н | С | В | Н | С | В | Н | С | В | |

| Negligible | |||||||||

| Minor | |||||||||

| Moderate | |||||||||

| Serious | |||||||||

| Critical |

В данной таблице уровни уязвимости Н, С, В означают соответственно: низкий, средний высокий уровень. Некоторые другие варианты таблиц рассмотрены ниже, в 3.2.3.

Подобные таблицы используются как в «бумажных» вариантах методик оценки рисков, так и в различного рода инструментальных средствах – ПО анализа рисков.

В последнем случае матрица задается разработчиками ПО и, как правило, не подлежит корректировке. Это один из факторов, ограничивающих точность подобного рода инструментария.

25. Модель оценки рисков, основанная на превентивных и ликвидационных затратах: краткая характеристика, достоинства и недостатки.

26. Инструментальные средства оценки рисков: COBRA, СORAS, CRAM, ГРИФ и др. Достоинства и недостатки этих средств.

Ценность инструментального средства анализа рисков определяется в первую очередь той методикой, которая положена в его основу. Сейчас на рынке представлены такие программные продукты, как RiskWatch (США), CRAMM (Великобритания), COBRA (Великобритания), Авангард (Россия) и ряд других.

Можно выделить следующие подходы разработчиков программных средств анализа рисков к решению поставленной перед ними задачи:

- получение оценок рисков только на качественном уровне;

- вывод количественных оценок рисков на базе качественных, полученных от экспертов;

- получение точных количественных оценок для каждого из рисков.

В процессе оценки экспертами для каждого риска определяется вероятность его возникновения и размер связанных с ним потерь (стоимость риска). Причем оценивание производится по шкале с тремя градациями - "высокая", "средняя", "низкая". Далее используется матрица следующего вида:

| Матрица рисков. | |||

| Стоимость | |||

| Вероятность | Высокая | Средняя | Низкая |

| Высокая | |||

| Средняя | |||

| Низкая |

В зависимости от полученных оценок, риск относится к одной из следующих групп:

- Высокий риск (красная область) - здесь необходимы срочные меры по снижению уровня риска.

- Существенный риск (желтая область).

- Умеренный риск (синяя область).

- Незначительный риск (зеленая область) - усилия по управлению рисками в данном случае не будут играть важной роли.

На базе оценок для отдельных рисков, назначается оценка системе в целом (в виде клетки в такой же матрице), а сами риски - ранжируются.

Данная методика позволяет достаточно быстро и корректно произвести оценку. Но, к сожалению, дать интерпретацию полученных результатов не всегда возможно. Рассмотрим, например, такой случай. По результатам оценки наша система была отнесена к "желтой" области (существенный риск). Есть проект подсистемы защиты информации, который предположительно позволит снизить риски так, что общая оценка системы будет в "синей" области. Реализация проекта обойдется в N тысяч долларов. А вот ответа на вопрос "позволит ли переход от зоны существенного риска к зоне умеренного риска сэкономить сумму хотя бы равную затраченной на средства защиты" данная методика дать не может.

В настоящее время CRAMM - это довольно мощный и универсальный инструмент, позволяющий, помимо анализа рисков, решать также и ряд других аудиторских задач, включая:

· проведение обследования ИС и выпуск сопроводительной документации на всех этапах его проведения;

· проведение аудита в соответствии с требованиями Британского правительства, а также стандарта BS 7799:1995 «Code of Practice for Information Security Management»;

· разработка политики безопасности и плана обеспечения непрерывности бизнеса.

В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетая количественные и качественные методы анализа. Метод является универсальным и подходит как для больших, так и для мелких организаций, как правительственного, так и коммерческого сектора. Версии программного обеспечения CRAMM, ориентированные на разные типы организаций, отличаются друг от друга своими базами знаний (profiles). Для коммерческих организаций имеется Коммерческий профиль (Commercial Profile), для правительственных организаций - Правительственный профиль (Government profile). Правительственный вариант профиля, также позволяет проводить аудит на соответствие требованиям американского стандарта ITSEC («Оранжевая книга»).

Грамотное использование метода CRAMM позволяет получать очень хорошие результаты, наиболее важным из которых, пожалуй, является возможность экономического обоснования расходов организации на обеспечение информационной безопасности и непрерывности бизнеса. Экономически обоснованная стратегия управления рисками позволяет, в конечном итоге, экономить средства, избегая неоправданных расходов.

CRAMM предполагает разделение всей процедуры на три последовательных этапа. Задачей первого этапа является ответ на вопрос: «Достаточно ли для защиты системы применения средств базового уровня, реализующих традиционные функции безопасности, или необходимо проведение более детального анализа?» На втором этапе производится идентификация рисков и оценивается их величина. На третьем этапе решается вопрос о выборе адекватных контрмер.

На второй стадии идентифицируются и оцениваются угрозы в сфере информационной безопасности, производится поиск и оценка уязвимостей защищаемой системы. Уровень угроз оценивается по следующей шкале: очень высокий, высокий, средний, низкий, очень низкий. Уровень уязвимости оценивается как высокий, средний или низкий. На основе этой информации вычисляется оценка уровня риска по семибальной шкале.

На третьей стадии CRAMM генерирует варианты мер противодействия выявленным рискам. Продукт предлагает рекомендации следующих типов:

- рекомендации общего характера;

- конкретные рекомендации;

- примеры того, как можно организовать защиту в данной ситуации.

Концептуальная схема проведения обследования по методу CRAMM показана на рисунке.

К недостаткам метода CRAMM можно отнести следующее:

- использование метода CRAMM требует специальной подготовки и высокой квалификации аудитора;

- CRAMM в гораздо большей степени подходит для аудита уже существующих ИС, находящихся на стадии эксплуатации, нежели чем для ИС, находящихся на стадии разработки;

- аудит по методу CRAMM - процесс достаточно трудоемкий и может потребовать месяцев непрерывной работы аудитора;

- программный инструментарий CRAMM генерирует большое количество бумажной документации, которая не всегда оказывается полезной на практике;

- CRAMM не позволяет создавать собственные шаблоны отчетов или модифицировать имеющиеся;

- возможность внесения дополнений в базу знаний CRAMM не доступна пользователям, что вызывает определенные трудности при адаптации этого метода к потребностям конкретной организации;

- программное обеспечение CRAMM существует только на английском языке;

- стоимость лицензии от 2000 до 5000 долл.

В алгоритмеГРИФ от пользователя не требуется вводить вероятности реализации угроз. Данная система моделирует доступ всех групп пользователей ко всем видам информации и в зависимости от вида доступа и вида ресурса рассматриваются конечное множество очевидных элементарных ситуаций, где начальную вероятность реализации угрозы можно определить достаточно просто и точно. Далее анализируется множество элементарных факторов, которые так или иначе влияют на защищенность, и затем делается вывод об итоговых рисках. Таким образом, в рамках алгоритма ГРИФ применяется типовой алгоритмический подход, когда решение большой сложной задачи разбивается на множество небольших простых задач.

Итоговая оценка ГРИФ основывается на комплексе параметров, которые определяются, прежде всего, защищенностью анализируемого объекта: анализируются как технологические аспекты защищенности (включая учет требований стандартов Good Practice, ISO 15408 и др., и таких важных с точки зрения реального проникновения моментов, как нахождение в одном сегменте, действия хакера через наименее защищенный объект взаимодействия и т.д.,) так и вопросы комплексной безопасности согласно ISO 17799 (организация, управление, администрирование, физ. безопасность и т.д.).

К недостаткам системы ГРИФ можно отнести:

- отсутствие возможности сравнения отчетов на разных этапах внедрения комплекса мер по обеспечению защищенности

- отсутствие возможности добавить специфичные для данной компании требования политики безопасности

Таким образом, для анализа и получения адекватных оценок защищенности информационной системы, оценки необходимых затрат на информационную безопасность, получения максимальной эффективности этих затрат, на сегодняшний день на рынке представлен ряд инструментов, позволяющих ИТ-менеджеру получать результаты самостоятельно без привлечения сторонних экспертов. Выбор специалиста в каждом конкретном случае будет зависеть от того, что требуется получить на выходе при работе с той или иной системой анализа рисков.

COBRA является средством анализа рисков и оценки соответ ствия стандарту BS7799, реализующим методы количественной оценки рисков, а также инструменты для консалтинга и проведения обзоров безопасности. При разработке ин струментария COBRA были использованы принципы построения экс пертных систем, обширная база знаний по угрозам и уязвимостям, а также множество вопросников.

Суть методологии CORAS состоит в адаптации, уточнении и комби нировании таких методов проведения анализа рисков, как Event-Tree-Analysis, цепи Маркова, HazOp и FMECA.

CORAS использует технологию UML и базируется на австралий ском/новозеландском стандарте «AS/NZS 4360 Менеджмент риска», выпущенном в 1999 г., и стандарте «ISO/IEC 17799-1 Свод правил по уп равлению защитой информации», принятом в 2000 г. В стандарте учте ны рекомендации, изложенные в техническом регламенте «ISO/IEC TR 13335-1 Методы и средства обеспечения безопасности» (2001 г.) и в стандарте «IEC 61508 Функциональная безопасность систем электричес ких, электронных, программируемых электронных, связанных с безопасностью» (2000 г.).

В соответствии с CORAS информационные системы рассматривают ся не только с точки зрения используемых технологий, а как сложный комплекс, в котором учтен даже человеческий фактор.

27. Методика управления рисками на основе оценки эффективности инвестиций (NPV): достоинства и недостатки.

NPV(Чистая настоящая стоимость)-разница между суммарными дисконтированными положительными и суммарными дисконтированными отрицательными денежными потоками проекта

Если NPV > 0, то проект считается целесообразным - при принятой процентной ставке проект обеспечит возмещение вложенного капитала с некоторым избытком.

При расчете NPV положительные и отрицательные денежные потоки могут быть дисконтированы не раздельно, а в виде чистых денежных потоков (разницы между положительными и отрицательными денежными потоками), при этомрезультат не изменится

Если оцениваются проекты, не изменяющие доходы компании, а касаются только затрат, в качестве критерия оценки могут быть приняты суммарные дисконтированные отрицательные денежные потоки

В результате принимается проект, обеспечивающий минимальные суммарные дисконтированные отрицательные денежные потоки.

Достоинства NPV

- учитывает ценность денег во времени;

- учитывает денежные потоки проекта в течение всего срока;

- значение NPV всегда единственная величина при данной процентной ставке

Недостатки NPV

1.Трудность достоверного определения процентной ставки в нестабильной экономической ситуации

2. NPV - абсолютный показатель экономической оценки проекта. Крупномасштабный проект может характеризоваться большим значением NPV, но меньшей эффективностью - отдачей от вложенного капитала Исходя из второго недостатка:

Область применения NPV ограничивается оценкой проектов, характеризующихся сопоставимыми масштабами

Все признанные в мировой практике критерии эффективности инвестиционных проектов основаны на двух главных принципах: большие доходы предпочтительнее меньших доходов; ранние доходы предпочтительнее поздних доходов.

28. Методика управления рисками на основе оценки совокупной стоимости владения (TCO): достоинства и недостатки.

ТСО - эффективный подход к определению наилучшего соотношения цена/качество для предприятий сферы услуг на основе рассмотрения таких ключевых бизнес-процессов, как восстановление после сбоев, управление модернизацией и техническая поддержка.

В рамках данного подхода предполагается оценка стоимости приобретения, администрирования, установки, перемещения и модернизации, технической поддержки и сопровождения, вынужденных простоев и других скрытых затрат. Сегодня данный подход приобрел достаточно широкое распространение. Подсчет полной стоимости владения стал стилем жизни многих руководителей технических подразделений, отдающих предпочтение беспристрастному анализу новых продуктов и обновлений. Производители оборудования могут заметно увеличить объемы продаж, если наделят продукцию возможностями снижения ТСО.

Методология TCO очень хорошо подходит для подсчета текущих стоимостных параметров, с ее помощью можно достаточно полно проанализировать эффективность выполнения каких-то отдельных функций или набора функций. В сочетании с другими параметрами, применяемыми на практике, она позволяет получить удачную схему учета и контроля расходов на информационные технологии. Однако методология TCO не учитывает риски и не позволяет соотнести технологию со стратегическими целями дальнейшего развития бизнеса и решением задачи повышения конкурентоспособности.

В настоящее время специалисты компании Gartner, предложившей этот подход, работают над созданием более широкой версии TCO - совокупной оценки возможностей (Total Value of Opportunity, TVO), которая должна оказать более заметное влияние на эффективность капиталовложений.

29. Чем отличаются взгляды на цели и способы защиты информации ЛПР (лица, принимающего решения) от специалиста по защите информации?