Список индивидуальных данных. Данные для выполнения лабораторной работы сведены в табл.Л5.2

Данные для выполнения лабораторной работы сведены в табл.Л5.2.

Таблица Л5.2 (начало)

Варианты заданий к лабораторной работе № 5

| Вариант | Криптопреобразование | Метод шифрования | Длина ключа (бит) |

| Шифрование / Расшифрование | DSS/DH (DSA/ElGamal) | 1024/1024 | |

| Подписание документа / Проверка подписи | DSS/DH (DSA/ElGamal) | 1024/1024 | |

| Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи | DSS/DH (DSA/ElGamal) | 1024/1024 | |

| Шифрование / Расшифрование | RSA | ||

| Подписание документа / Проверка подписи | RSA |

Таблица Л5.2 (окончание)

Варианты заданий к лабораторной работе № 5

| Вариант | Криптопреобразование | Метод шифрования | Длина ключа (бит) |

| Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи | RSA | ||

| Шифрование / Расшифрование | RSA | ||

| Подписание документа / Проверка подписи | RSA | ||

| Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи | RSA | ||

| Шифрование / Расшифрование | DSS/DH (DSA/ElGamal) | 1024/2048 |

Пример выполнения работы

Пусть требуется осуществить подписание текстового документа и, затем проверить его подлинность. В качестве метода шифрования с открытым ключом выберем RSA при длине ключа 2048 бит.

Запустим командную строку Windows (cmd.exe).

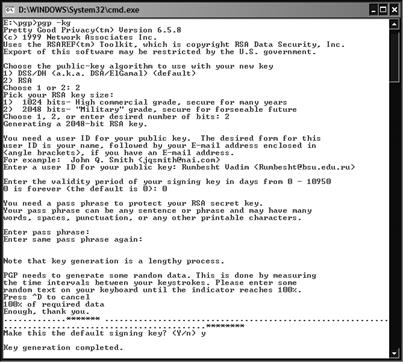

Создадим пару ключей RSA (открытый/секретный ключ) Для этого надо:

· ввести в командной строке pgp –kg;

· на предложение выбора алгоритма указать RSA;

· на предложение ввести размер ключа – задать 2048;

· ввести идентификатор пользователя, например Rumbesht Vadim <[email protected]>;

· ввести парольную фразу, например my_pass;

· набрать произвольный текст на клавиатуре для генерации случайных чисел.

Результаты перечисленных действий приведены на рис. Л5.1.

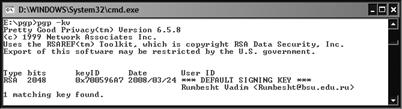

Созданная пара ключей будет помещена в каталоги открытых и секретных ключей. Просмотрим его содержимое. Для этого введем в командной строке pgp –kv. Результат этого действия приведен на рис. Л5.2.

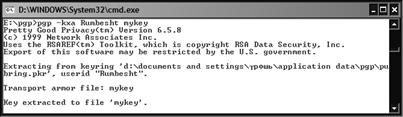

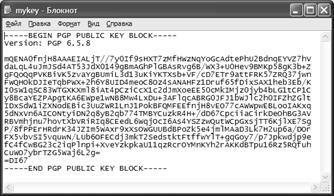

Для того, чтобы данный открытый ключ из пары мог использоваться для шифрования сообщений и проверки подписи, его следует распространить между субъектами информационного обмена. Выделим открытый ключ в отдельный файл. Для этого введем pgp –kxa Rumbesht mykey. Указание опции

-a приводит к тому, что файл mykey, содержащий ключ будет иметь формат ASCII radix-64. На рис. Л5.3 приведен результат проделанных действий.

|

| Рис. 5.1. Результаты создания пары ключей RSA. |

|

| Рис. Л5.2. Результат просмотра каталогов ключей. |

|

| Рис. Л5.3. Результат выделения открытого ключа. |

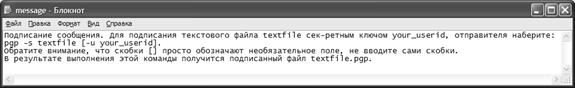

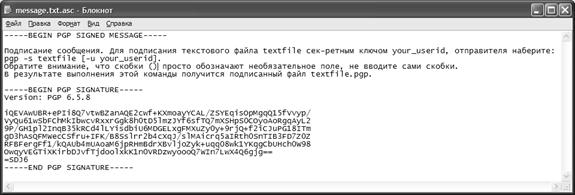

Теперь перейдем непосредственно к процессу подписания текстового документа. Подготовим файл message.txt (см. рис. Л5.4).

|

| Рис. Л5.4. Подписываемое сообщение. |

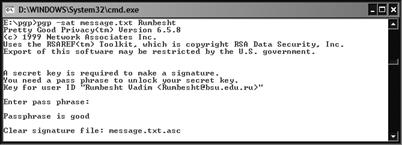

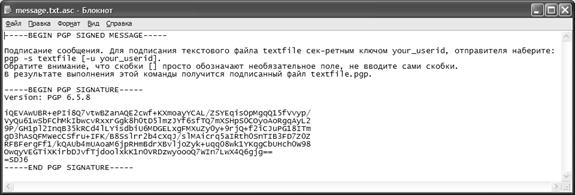

Введем в командной строке pgp –sat messge.txt –u Rumbesht. Система PGP запросит парольную фразу. Введем mypass. Результат – документ подписан. Опции –a и –t означают, что должен создаваться файл message.txt.asc в формате ASCII radix-64, содержащий не измененный текст сообщения и электронную цифровую подпись.

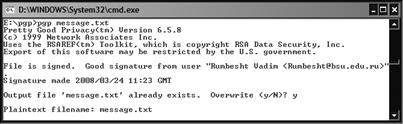

Проверим только что проставленную подпись. Введем pgp message.txt. Система подпись верна и проставлена абонентом Rumbesht Vadim <[email protected]>. Результаты этих действий приведены на рис. Л5.5.

|

| Рис. Л5.5. Результат подписания и проверки подписи. |

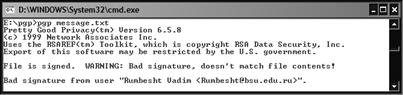

Попробуем изменить подписанное сообщение (заменим в 5-й строке квадратные скобки на круглые) и еще раз проверим подпись. Система сообщит о том, что подпись не верна, то есть сообщение было фальсифицировано. На рис. Л5.6 приведены результаты этих действий.

|

| Рис. Л5.6. Результат проверки подписи под фальсифицированным сообщением. |

Вывод. В лабораторной работе проведено изучение процессов использования электронной цифровой подписи и шифрования с открытым ключом. С использованием системы PGP проведено создание ключей шифрования/ЭЦП для алгоритма RSA, выполнено подписание текстового документа и проверка его подлинности. Эта проверка показала возможность системы ЭЦП аутентифицировать подписанные сообщения.

Контрольные вопросы к защите

1. Объясните схему шифрования RSA.

2. Объясните схемы шифрования Диффи-Хеллмана и Эль-Гамаля.

3. Опишите особенности реализации RSA, Диффи-Хеллмана и Эль-Гамаля в программе pgp.

4. Что такое хеш-функция и для чего она используется в подписи?

5. Чем отличается режим подписи и шифрования в системах с открытым ключом?

6. Для чего используется секретный и для чего – открытый ключ?

Способ оценки результатов

Критерии оценки результатов совпадают с критериями, определенными при описании лабораторной работы №1 в разделе "Способ оценки результатов".

Литература

Список литературы состоит из следующих разделов:

· Рекомендуемая основная литература.

· Рекомендуемая дополнительная литература.

Рекомендуемая основная литература

1. Методы и средства защиты информации в компьютерных системах: Учебное пособие для ВУЗов / П.Б. ккаде. – М.: Издательский центр "ккадемия", 2006. – 256 с.

2. Теоретические основы компьютерной безопасности: Учебное пособие для ВУЗов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков и др. – М.: Радио и связь, 2000. – 192 с.

3. Основы криптографии: Учебное пособие / А.П. Алферов, А.Ю. Зубов, А.С. Кузмин и др. – М.: Гелиос АРВ, 2002. – 480 с.

4. Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на Си. – М.: Триумф, 2002. – 816 с.

5. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. – М.: Радио и связь, 1999. – 328 с.

6. Программирование алгоритмов защиты информации: Учебное пособие. Издание второе, исправленное и дополненное / А.В. Домашев, М.М. Грунтович, В.О. Попов и др. – М.: Нолидж, 2002. 546 с.

Рекомендуемая дополнительная литература

1. ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования.

2. ГОСТ 34.10-94. Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма.

3. ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи.

4. ГОСТ Р 34.11-94. Информационная технология. Криптографическая защита информации. Функции хэширования.

5. Мельников В.В. Защита информации в компьютерных системах. – М.: Финансы и статистика; Электроинформ, 1997. – 368 с.

6. Анин Б.Ю. Защита компьютерной информации. – СПб.: БХВ – Санкт Петербург, 2000. – 384 с.

7. Защита информации в персональных ЭВМ / А.В. Спесивцев, В.А. Вагнер, А.Ю. Крутяков и др. – М.: Радио и связь; МП ВЕСТА, 1992. – 192 с.

8. Расторгуев С.П. Программные методы защиты информации в компьютерах и сетях. – М.: Яхтсмен, 1993. – 188 с.

9. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных: Учебное пособие для ВУЗов / П.Ю. Белкин, О.О. Михальский, А.С. Першаков и др. – М.: Радио и связь, 2000. – 168 с.

Глоссарий

| Автоматизированная система обработки информации (АСОИ) | организационно–техническая система, представляющая собой совокупность следующих взаимосвязанных компонентов: · технических средств обработки и передачи данных (средств вычислительной техники и связи); · методов и алгоритмов обработки в виде соответствующего программного обеспечения; · информации (массивов данных, баз данных и знаний) на различных носителях; · персонала и пользователей системы, объединенных по различным признакам для выполнения автоматизированных действий над информацией целью удовлетворения информационных потребностей субъектов информационных отношений |

| Апеллируемость информации | гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный субъект, и не может являться никто другой |

| Аппаратные средства защиты | самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации, непосредственно входящие в состав аппаратуры защищенной АСОИ |

| Атака | действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы, что делает возможным реализацию угрозы информационной безопасности |

| Атака доступа | попытка получения злоумышленником информации, для просмотра которой у него нет разрешений |

| Атака модификации | попытка неправомочного изменения информации |

| Атака на отказ в обслуживании (Denial-of-service, DoS) | атака, запрещающая легальному пользователю использование АСОИ, информации или возможностей компьютеров |

| Атака отказа от обязательств | атака, направленная против возможности идентификации информации, попытка дать неверную информацию о реальном событии или транзакции |

| Аутентичность информации | гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор |

| Безопасная или защищенная АСОИ | система со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности |

| Блочный шифр | последовательность (с возможным повторением и чередованием) основных методов преобразования (перестановка, замена, гаммирование), применяемую к блоку (части) шифруемого текста |

| Доступность информации | свойство системы, в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость |

| Информация | сведения о фактах, событиях, процессах и явлениях, о состоянии объектов (их свойствах и характеристиках) в некоторой предметной области, воспринимаемые человеком или специальным устройством и используемые для оптимизации принимаемых решений в процессе управления данными объектами |

| Информационная безопасность | состояние защищенности информации и поддерживающей инфраструктуры от угроз, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры |

| Информационная система | организационно–упорядоченную совокупность документов (массивов документов) и информационных технологий, реализующих информационные процессы |

| Информационное законодательство | совокупность норм права, регулирующих общественные отношения в информационной сфере |

| Канал утечки информации | совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя |

| Комплекс средств защиты | совокупность программных и технических средств, создаваемых и поддерживаемых для обеспечения информационной безопасности АСОИ |

| Контролируемость | гарантия того, что в любой момент может быть произведена полноценная проверка любого компонента программного комплекса |

| Контроль доступа | гарантия того, что различные группы лиц имеют различный доступ к информационным объектам, и эти ограничения доступа постоянно выполняются |

| Контроль идентификации | гарантия того, что клиент, подключенный в данный момент к системе, является именно тем, за кого себя выдает |

| Конфиденциальность информации | гарантия того, что конкретная информация доступна только тому кругу лиц, для кого она предназначена |

| Криптоанализ | совокупность методов преобразования информации, направленных на раскрытие исходного текста зашифрованного сообщения без доступа к ключу |

| Криптоаналитическая атака | любая попытка со стороны злоумышленника расшифровать шифртекст для получения открытого текста или зашифровать свой собственный открытый текст для получения правдоподобного шифртекста, не имея подлинного ключа |

| Криптографическая система (криптосистема) | система защиты информации, основанная на методах криптографии |

| Криптография | совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для злоумышленника |

| Маскировка | метод защиты информации путем ее криптографического закрытия |

| Надежность АСОИ | гарантия того, что система ведет себя в нормальном и внештатном режимах так, как запланировано |

| Несанкционированный доступ | получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником прав или правил доступа к защищаемой информации |

| Побуждение | метод защиты, состоящий в создании такой обстановки и условий, при которых правила обращения с защищенными данными регулируются моральными и нравственными нормами |

| Политика безопасности | совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты АСОИ от заданного множества угроз безопасности |

| Полнота информации | достаточность сведений для выполнения предусмотренных функций АСОИ |

| Потоковый шифр | разновидность шифра гаммирования, в которой открытый текст рассматривается, как последовательность бит, а в качестве операции сложения используется сумма по модулю два (XOR) |

| Принуждение | метод защиты, создающий угрозу материальной, административной и уголовной ответственности за нарушение правил обращения с защищенными данными |

| Программные средства защиты | средства защиты информации, функционирующие в составе программного обеспечения АСОИ |

| Расшифрование | процесс обратного преобразования шифртекста в открытый текст |

| Регламентация | метод защиты, который заключается в разработке и реализации в процессе функционирования АСОИ комплексов мероприятий, создающих такие условия технологического цикла обработки информации, при которых минимизируется риск несанкционированного доступа к информации |

| Точность | гарантия точного и полного выполнения всех команд |

| Угроза информационной безопасности | возможные воздействия на АСОИ, которые прямо или косвенно могут нанести ущерб ее безопасности |

| Угроза нарушения конфиденциальности | угроза информационной безопасности, которая заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней |

| Угроза нарушения целостности | угроза информационной безопасности, которая включает в себя любое несанкционированное АСОИ умышленное или неумышленное изменение информации, хранящейся в системе или передаваемой из одной подсистемы в другую |

| Угроза отказа в обслуживании | угроза информационной безопасности, которая возникает всякий раз, когда в результате преднамеренных действий, предпринимаемых санкционированным пользователем или злоумышленником, блокируется доступ к некоторому ресурсу АСОИ |

| Угроза раскрытия параметров АСОИ | угроза информационной безопасности защищенной АСОИ, которая заключается в том, что информация о средствах защиты системы становится известной злоумышленнику, что в свою очередь делает возможным реализацию угроз нарушения конфиденциальности, целостности и отказа в обслуживании |

| Управление | метод защиты информации, представляющий собой регулирование использования всех ресурсов АСОИ в рамках установленного технологического цикла обработки и передачи информации, где в качестве ресурсов рассматриваются технические средства, операционные системы, прикладные программы, базы данных, элементы данных и т.п. |

| Установление препятствия | метод защиты, физически преграждающий злоумышленнику путь к защищаемой информации |

| Устойчивость к умышленным сбоям | гарантия того, что при умышленном внесении ошибок в пределах заранее оговоренных норм система будет вести себя так, как оговорено заранее |

| Ущерб информационной безопасности | нарушение состояния защищенности информации, содержащейся и обрабатывающейся в АСОИ |

| Уязвимость | свойство АСОИ, которое делает возможным возникновение и реализацию угрозы |

| Физические средства защиты | разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников |

| Фундаментальное правило криптоанализа | стойкость шифра должна определяться только секретностью ключа |

| Целостность информации | гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений |

| Цель защиты АСОИ | противодействие угрозам безопасности |

| Шифрование | процесс получения шифртекста, т.е. преобразование открытого текста с целью сделать непонятным его смысл для посторонних |

| Шифрование гаммированием | метод шифрования, заключающийся в том, что символы открытого текста складываются с символами некоторой случайной последовательности, именуемой гаммой шифра |

| Шифрование заменой (подстановкой) | метод шифрования, заключающийся в том, что символы открытого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены |

| Шифрование перестановкой | метод шифрования, заключающийся в том, что символы открытого текста переставляются по определенному правилу в пределах некоторого блока этого текста |