Типизированная матрица доступа

Дискреционная модель Type Access Matrix(TAM) – типизированная матрица доступа – является развитием модели Xappисона- Руззо-Ульмана. Модель ТАМ дополняет модель Xappисона- Руззо-Ульмана концепцией типов, что позволяет смягчить те условия, для которых возможно доказательство безопасности системы.

В модели ТАМ рассматриваются:

· конечное множество объектов компьютерной системы O = [oj], 1,…n;

· конечное множество субъектов компьютерной системы S = [si],

1, …m.

Считается, что все субъекты системы одновременно являются и ее объектами.

· конечное множество прав доступа R = [rg], 1, …k.

Матрица прав доступа, содержащая права доступа субъектов к объектам A = [aij], i = 1, …m, j = 1,…n+m, причем элемент матрицы aij рассматривается как подмножество множества R.

Каждый элемент матрицы aij содержит права доступа субъекта si к объекту oj.

Множество типов, которые могут быть поставлены в соответствие объектам и субъектам системы T = [ tb ], b = 1,…w.

Конечное множество команд С=[ cz (аргументы с указанием типов )], z=1,...I, включающих условия выполнения команд и их интерпретацию в терминах элементарных операций. Элементарные операции ТАМ отличаются от элементарных операций дискреционной модели Xappисона- Руззо-Ульмана использованием типизированных аргументов.

Структура команды

Command cz (аргументы и их типы)

Условия выполнения команды

Элементарные операции

End .

Смысл элементарных операций совпадает со смыслом аналогичных операций, используемых в модели Xappисона- Руззо-Ульмана с точностью до использования типов.

Поведение системы моделируется с помощью понятия состояние. Состояние системы определяется:

· конечным множеством субъектов (S);

· конечным множеством объектов (O), считается, что все субъекты системы одновременно являются и ее объектами (SO);

· матрицей прав доступа (А)

и описывается тройкой Q ( S, O, A ).

Выполнение элементарных операций переводит систему, находящуюся в состоянии Q в другое состояние Q'.

В модели ТАМ определены следующие элементарные операции:

Добавление субъекту si права rg для объекта oj.

Enter rg into aij

Удаление у субъекта si права rg для объекта oj.

Delete rg from aij

Выполнение этих элементарных операций приводит к тем же изменениям в состоянии системы, как и их выполнение в модели Xappисона-Руззо-Ульмана.

Типы объектов и субъектов при выполнении этих операций остаются без изменения.

Создание нового субъекта si с типом tsx

Create subject si of type tsx

Выполнение этой элементарной операции приводит к тем же изменениям в состоянии системы, как и ее выполнение в модели Xappисона-Руззо-Ульмана.

Субъекту sx и объекту ox ставится в соответствие тип tsx из множества T, типы остальных субъектов и объектов остаются без изменения.

Удаление существующего субъекта si с типом tsx

Destroy subject sx of type tsx

Выполнение этой элементарной операций приводит к тем же изменениям в состоянии системы, как и ее выполнение в модели Xappисона-Руззо-Ульмана.

Типы субъекта sx и соответствующего ему объекта ox становятся неопределенными, типы остальных объектов и субъектов остаются без изменения.

Создание в системе нового объекта oj типом toy

Create object oy of type toy

Выполнение этой элементарной операции приводит к тем же изменениям в состоянии системы, как и их выполнение в модели Xappисона- Руззо-Ульмана.

Объекту oy ставится в соответствие тип toy из множества T, типы остальных объектов и субъектов при выполнении этой операций остаются без изменения.

Удаление существующего объекта oy с типом toy

Destroy object oy of typetoy

Выполнение этой элементарной операции приводит к тем же изменениям в состоянии системы, как и их выполнение в модели Xappисона- Руззо-Ульмана.

Тип объекта oy становится неопределенным, типы остальных объектов и субъектов при выполнении этой операций остаются без изменения.

Таким образом, ТАМ является обобщением модели Харрисона-Руззо-Ульмана, которую можно рассматривать как частный случай ТАМ с одним единственным типом, к которому относятся все объекты и субъекты.

Строгий контроль соответствия типов в модели ТАМ позволяет смягчить требование одноусловности, заменив его ограничением на типы аргументов команд, при выполнении которых происходит создание новых объектов и субъектов.

Для регулирования этого ограничения вводятся понятия родительского и дочернего типов. Тип аргументов команды

Cz (sj : tsj, oi : toi, sx :tsx, oy : toy)

cчитается дочерним, если в этой команде используются элементарные операции вида:

Create Subject sj of type tsj ;

Create Object oi of type toi ,

т. е. элементарные операции создания субъекта или объекта типа, который указан для этих субъекта и объекта в аргументах команды. В противном случае тип аргументов в команде считается родительским. При этом предполагается, что объект или субъект не могут быть созданы, если для них отсутствует родительский тип.

В рассматриваемой команде:

tsj и toi считаются дочерними типами;

tsx и toy считаются родительскими типами.

Другими словами, для того, чтобы создать объект oi типа toi или субъект sj типа tsj в системе должен быть объект oy типа toy или субъект sx типа tsx.

Следует отметить, что в одной команде тип может быть одновременно и родительски и дочерним. Например,

Command_1 (s1 : t1, s2 : t1)

Create Subject s2 of type t1

End.

В этой команде тип t1 считается родительским относительно субъекта s1 и дочерним относительно субъекта s2.

Связи между родительскими и дочерними типами описываются с помощью графа создания, определяющего отношение наследственности.

Граф создания представляет собой направленный граф с множеством вершин Т, в котором ребро от ti к tj существует тогда и только тогда, когда в системе имеется команда создания субъекта или объекта, в которой ti является родительским типом, a tj– дочерним.

Этот граф для каждого типа позволяет определить:

· объекты и субъекты, каких типов должны существовать в системе, чтобы в ней мог появиться объект или субъект заданного типа;

· объекты и субъекты, каких типов могут быть порождены при участии объектов и субъектов заданного типа.

В теории компьютерной безопасности рассматривается модифицированная ТАМ – МТАМ (монотонная типизированная матрица доступа), к которой отсутствуют немонотонные элементарные операции: Delete, Destroy Subject, Destroy Object.

Реализация МТАМ называется ациклической, если ее граф создания не содержит циклов, в противном случае реализация МТАМ называется циклической.

Доказано, что критерий безопасности, предложенный Харрисоном-Руззо-Ульманом, разрешим для ациклических реализаций ТАМ, и что требование одноусловности команд можно заменить требованием ацикличности графа создания. Смысл этой замены состоит в том, что последовательность состояний системы должна определяться некоторым маршрутом соответственно графу создания, т. к. не возможно появление субъектов и объектов дочерних типов, если в системе отсутствуют родительские типы, которые должны участвовать в их создании. Отсутствие циклов на графе создания позволяет избежать зацикливания при доказательстве критерия безопасности, т. к. количество путей на графе без циклов является ограниченным. Это означает, что поведение системы становится предсказуемым, поскольку в любом состоянии можно определить субъекты и объекты каких типов могут появиться в системе, а каких – нет.

Однако доказано, что сложность проверки критерия безопасности для МТАМ с ростом в системе количества субъектов и объектов значительно увеличивается. Время на решение этой задачи растет в степенной зависимости от количества субъектов и объектов. Этот недостаток может быть преодолен с помощью тернарной ТАМ, в которой команды могут иметь не более трех аргументов.

Тернарная МТАМ является монотонной версией тернарная ТАМ. Для тернарной МТАМ доказательство безопасности системы значительно упрощается, поскольку запись условий в команде ограничивается небольшим фрагментом матрицы доступа.

Доказано, что при ациклической реализации МТАМ время, затрачиваемое на проверку критерия безопасности, растет полиноминально в зависимости от размерности начальной матрицы доступа.

Вывод: введение строгого контроля типов в дискреционную модель Харрисона-Руззо-Ульмана позволило доказать критерий безопасности компьютерных систем для более приемлемых ограничений, что расширило область ее применения.

42.

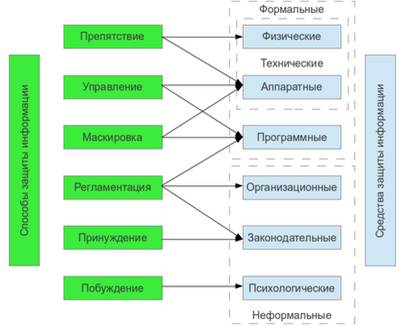

Методы защиты информации:

Препятствие - создание на пути угрозы преграды, преодоление которой сопряжено с возникновением сложностей для злоумышленника или дестабилизирующего фактора.

Управление - оказание управляющих воздействий на элементы защищаемой системы.

Маскировка - действия над защищаемой системой или информацией, приводящие к такому их преобразованию, которое делает их недоступными для злоумышленника. (Сюда можно, в частности, отнести криптографические методы защиты).

Регламентация - разработка и реализация комплекса мероприятий, создающих такие условия обработки информации, которые существенно затрудняют реализацию атак злоумышленника или воздействия других дестабилизирующих факторов.

Принуждение - метод заключается в создании условий, при которых пользователи и персонал вынуждены соблюдать условия обработки информации под угрозой ответственности (материальной, уголовной, административной)

Побуждение - метод заключается в создании условий, при которых пользователи и персонал соблюдают условия обработки информации по морально-этическим и психологическим соображениям.

Все средства индивидуальной защиты можно разделить на:

• средства необходимые для защиты органов дыхания - противогазы (изолирующие и фильтрующие), респираторы, ватно-марлевые повязки и противопыльные тканевые маски (ПТМ – 1, ГП-7, ГП-5, ГП-5м и ГП-4у, ДП-6, ДП-6м, ПДФ-7, ПДФ-2Д, ПДФ-2Ш, КДЗ-6, ИП-4М, ИП-4МК, ИП-5, ИП-46, ИП-46м)

• средства защиты поверхности кожи - присособленная одежда населения, защитная одежда специальная изолирующая, защитная фильтрующая (ЗФО) одежда.

• медицинские средства защиты - доступные медпрепараты, позволяющие снизить уровень заряжения одежды и кожи, защищающие от последствий ОМП. (аптечка индивидуальная АИ-2; универсальная аптечка бытовая для населения, проживающего на радиационноопасных территориях; индивидуальные противохимические пакеты - ИПП-8, ИПП-10, ИПП-11; пакет перевязочный медицинский - ППМ)

| классификация средств защиты по принципу защиты |

|

| классификация средств защиты по способу изготовления |

|

43.

Для защиты от дизассемблеров используются различные методы, большинство из которых базируется на использовании "принципа фон Неймана", который заключается в том, что программы и данные выглядят и хранятся одинаково, в результате чего программа может модифицировать саму себя. Использования таких методов чаще всего достаточно для защиты от дизассемблеров.

Ниже приведены некоторые приемы, которые следует использовать для противодействия дизассемблерам.

1. Шифрование критичного кода программы и дешифрация его самой системой защиты перед передачей управления на него. Таким образом, дешифрация программы происходит не сразу, а частями и защита от дизассемблера оказывается распределенной во времени. При этом никогда не осуществляийте дешифрацию одной подпрограммой, т.к. ее будет легко вычислить и отключить. Также следует затирать те участки программы, которые уже не понадобятся. Шифрование исполняемого кода программы с целью защиты от дизассемблера является наиболее простым средством как в смысле его реализации, так и в смысле снятия. Шифрование может быть использовано лишь как часть защиты от дизассемблера и поэтому необязательно должно быть сложным.

2. Скрытие команд передачи управления приводит к тому, что дизассемблер не может построить граф передачи управления.

2.1. Косвенная передача управления.

2.2. Модификация адреса перехода в коде программы (таблица 1).

Таблица 1

| Действие | Код |

| Переходы и вызовы подпрогамм по динамически изменяемым адресам подразумевают модификацию байтов адреса перехода или вызова подпрограммы, находящихся за первым байтом команды ( байтом кода операции ). | |

| . . . mov word ptr cs:m[1],1234h . . . m: jmp place . . . | модификация адреса перехода - подстановка нового адреса |

| . . . mov word ptr cs:m[1],es mov word ptr cs:m[3],5678h . . . m: call far 0000h . . . | модификация адреса вызываемой подпрограммы |

| mov bx,1234h jmp dword ptr cs:[bx] . . . ;или call word ptr es:[si] | модифицировать адрес гораздо проще, если использовать косвенные переходы и вызовы |

| and byte ptr cs:m, 0EFh ;обнулить ;4ый байт ;по адресу m m: push ax ;команда преобразуется ;в inc ax |

2.3. Использование нестандартных способов передачи управления (jmp через ret, ret и call через jmp) (таблицу 2).

Таблица 2

| Первичный код | Альтернативный код |

| . . . jmp m . . . m: | . . . mov ax,offset m ; занести в стэк push ax ; адрес метки. ret ; перейти на метку . . . m: |

| . . . call subr m: . . . subr: . . . ret | mov ax,offset m ; занести в стэк push ax ; адрес возврата. jmp subr ; перейти на под- m: ; программу . . . subr: . . . ret |

| . . . int 13h | . . . pushf ; занести в стэк флаги. push cs ; занести в стэк CS. mov ax,offset m ; занести в стэк push ax ; адрес возврата. xor ax,ax mov es,ax jmp dword ptr es:[13h*4] m: . . . |

| . . . ret | . . . ; взять из стэка pop bx ; адрес возврата и jmp bx ; перейти на него |

| iret . . . | mov bp,sp ; переход на точку jmp dword ptr [bp] ; возврата из пре- ; рывания. . . . add sp,4 ; точка возврата. popf |

44.

Аутентифика́ция (англ. Authentication) — проверка принадлежности субъекту доступа предъявленного им идентификатора; подтверждение подлинности. Аутентификацию не следует путать с идентификацией и авторизацией.

Способы аутентификации

Текстовый ввод логина и пароля вовсе не является единственным методом аутентификации. Всё большую популярность набирает аутентификация с помощью электронных сертификатов, пластиковых карт и биометрических устройств, например, сканеров радужной оболочки глаза, отпечатков пальцев или ладони. В последнее время всё чаще применяется, так называемая, расширенная или многофакторная аутентификация. Она построена на использовании нескольких компонент, таких как: информация, которую пользователь знает (пароль), использовании физических компонентов (например, идентификационные брелки или смарт-карты), и технологии идентификации личности (биометрические данные).

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация должна быть взаимной.В частности, в операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

Другие протоколы:

PAP CHAP