Задача №3. Спрогнозировать состояния криминологической обстановки в регионе N

На основании данных приведенных в Таблице №3 «Статистические данные о состоянии криминологической обстановки в регионе N» (Приложение 1):

6. Построить диаграмму в виде графиков отображающих развитие процессов во времени и по категориям;

7. Построить линии тренда в виде полиномов 4-ой степени;

8. Отобразить на диаграмме (в свободном месте) уравнение полиномов;

9. Отобразить на графиках стандартное отклонение по оси Y (Y - погрешности);

10. Осуществить прогноз развития процесса на два периода вперёд.

Решение

Перед решением задачи сделаем некоторые теоретические замечания.

Линии тренда обычно используются в задачах прогнозирования.

Основным инструментом любого прогноза является схема экстраполяции, которая базируется на предположении о сохранении в будущем прошлых и настоящих тенденций развития объекта прогноза.

Основу экстраполяционных методов прогнозирования составляет изучение временных рядов следующего вида:

Yt = Xt + et,

где t – время; Xt – тренд – детерминированная неслучайная компонента, характеризующая динамику развития процесса в целом; et– стохастическая компонента процесса, отражающая случайные колебания или шумы процесса.

Задача прогноза состоит в определении вида экстраполирующих функций Xt и et на основе исходных эмпирических данных.

В практических исследованиях в качестве модели тренда в основном используют линейную, квадратичную, степенную, показательную, экспоненциальную и логистическую функции в зависимости от соотношения между изменениями входной и выходной величин.

Линиями тренда можно дополнить ряды данных, представленные на ненормированных плоских диаграммах с областями, линейчатых диаграммах, гистограммах, графиках, биржевых, точечных и пузырьковых диаграммах. Нельзя дополнить линиями тренда ряды данных на объемных диаграммах, нормированных диаграммах, лепестковых диаграммах, круговых и кольцевых диаграммах. При замене типа диаграммы на один из вышеперечисленных соответствующие данным линии тренда будут потеряны.

Погрешности, представленные графически в виде отрезков и планок, отражают возможную ошибку, соответствующую каждому значению из ряда данных. Планки погрешностей могут быть добавлены к значениям на диаграммах и графиках различного вида (гистограммах, линейчатых, пузырьковых, и т.д.). Для диаграмм, представленных в виде графиков, можно представить только Y-погрешность.

В учебных целях сделаем упрощение и стохастическую компоненту et учитывать не будем.

В качестве модели тренда используем полином четвертой степени вида:

Y = a4X4+ a3X3 + a2X2+ a1X + a0,

где a4, a3, a2, a1, a0 – коэффициенты полинома, которые необходимо рассчитать.

Решение

1. Исходные данные для расчета ввести в рабочий лист Лист3.

2. В ячейку А1 ввести заголовок Статистические данные о состоянии криминологической обстановки в регионе. Вариант №__ .

3. В ячейку A2 ввести заголовок: Показатели и нажать клавишу Enter.

4. В ячейку B2 ввести заголовок: Годы и нажать клавишу Enter.

5. В диапазон ячеек A4:J5ввести исходные значения согласно варианта задания.

6. Выделить диапазон ячеек A4:J5и выполнить команду Формат è автоподбор ширины столбца. Выделить диапазон ячеек B3:J3и выполнить команду Формат è автоподбор ширины столбца.

7. Выделить диапазон ячеек В2:J5и выполнить команду: Выравнивание è Объединение ячеек.

8. Выделить диапазон ячеек А2:J2и выполнить команды: Выравнивание è По горизонтали: По центру; По вертикали: По центру.

9. Выделить диапазон ячеек A2:J5 и выполнить команду: Выравнивание èГраница è Внешние, Внутренние. В результате содержимое Листа 3 должно выглядеть следующим образом (Рис.3.1).

Рис.3.1.

10. Выделить диапазон ячеек A3:J5 и выполнить команду: Вставка è Диаграммы è График è Отображение развития процесса с течением времени и по категориям.

11. В меню Работа с диаграммами è Макет,выбрать вкладку Название диаграммы и ввести названия диаграммы Состояние криминологической обстановки в регионе.

12. Название осей: Название основной горизонтальной оси è Название под осью – Годы, а название основной вертикальной оси è Повёрнутое название – Числовые показатели (Рис.3.2).

Рис.3.2.

13. В меню Конструктор выбрать вкладку Переместить диаграмму è на отдельном листе (Рис.3.3).

Рис.3.3.

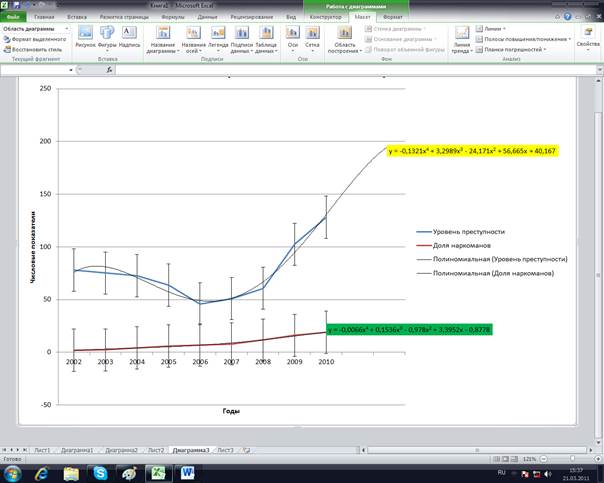

14. Обозначить первый график (уровень преступности). В меню Макет выбрать вкладку Линия тренда затем Дополнительные параметры линии тренда è Полиноминальная è степень 4 è прогноз на 2 периода è показывать уравнение на диаграмме.Аналогичные команды выполнить и для второго графика(Рис. 3.4).

Рис.3.4.

15. В менюМакетвыбрать вкладку Планки погрешностей - Дополнительные параметры планки погрешностей, выбрать график Уровень преступности, в окне Формат планок погрешностей выбрать Все - Фиксированное значение 20.Аналогичные команды выполнить и для второго графика(Рис.3.5).

Рис.3.5.

16. Щелкнуть мышью на уравнении диаграммы (при этом оно выделится) и не отпуская левой кнопки мыши перетащить уравнение на свободное место. Щелкнуть на уравнении правой кнопкой мыши, при этом откроется контекстное меню. В контекстном меню выбрать желаемый цвет для выделения уравнения. В результате на листе будет изображена следующая диаграмма (Рис. 3.6).

17. Вывести на печать содержимое рабочего листа Лист3 и рабочего листа Диаграмма3.

Рис.3.6.

Задание на выполнение работы по теоретическим вопросам

1. Понятие и содержание информационной безопасности

2. Технические методы защиты информации

3. Виды и содержание угроз информационной безопасности

4. Обеспечение информационной безопасности в каналах связи

5. Меры противодействия информационной безопасности в автоматизированных системах обработки данных

6. Программные методы защиты информации

7. Основные составляющие национальных интересов в информационной сфере; виды и источники угроз информационной безопасности страны (на примере России)

8. Назначение и краткий анализ общих моделей процесса защиты информации

9. Принципы государственной политики обеспечения информационной безопасности страны (на примере Российской Федерации)

10. Достоверность и целостность информации при передаче по каналам связи

11. Понятие информационной сферы и информационной безопасности субъекта информации

12. Защита информации от несанкционированного доступа в системах теледоступа

13. Проведите анализ зарубежного опыта организационно-правового обеспечения защиты информации

14. Краткий обзор современных методов защиты информации

15. Обеспечение безопасности ведомственной информации, информационных ресурсов, средств и систем информатизации

16. Основные угрозы безопасности информации. Общая характеристика технических средств несанкционированного получения информации и технологий их применения

17. Назначение и краткий анализ общих моделей процесса защиты информации

18. Требования и показатели защищенности автоматизированных средств обработки информации

19. Основные направления инженерно-технической защиты информации: физическая защита, скрытие информации, поиск и нейтрализация источников утечки

20. Понятие и цели проведения специальных проверок объектов информатизации; основные этапы проведения проверки

21. Уязвимость компьютерных систем. Понятие несанкционированного доступа (НСД). Классы и виды НСД

22. Необходимость, назначение и общее содержание организационно-правового обеспечения информационной безопасности

23. Методы и средства защиты данных от несанкционированного доступа

24. Способы фиксации фактов доступа. Журналы доступа. Выявление следов несанкционированного доступа к файлам

25. Аппаратные и программно-аппаратные средства криптозащиты данных

26. Вирусы как особый класс разрушающих программных воздействий. Защита от разрушающих программных воздействий

27. Угрозы безопасности современных информационно-вычислительных и телекоммуникационных сетей. Классификация угроз безопасности

28. Сравнительный анализ методов воздействия и противодействия в сети Internet

29. Особенности построения защиты информации в телекоммуникационных сетях

30. Несанкционированное копирование программ как тип несанкционированного доступа. Юридические аспекты несанкционированного копирования программ. Способы защиты от копирования