Интерпретация угрозы атаки схемой параллельного резервирования уязвимостей.

По своей сути реализацию успешной атаки на информационную систему в теории информационной безопасности с существенными оговорками можно интерпретировать подобно отказу в теории надежности. Поэтому далее в работе мы неоднократно будет ссылаться на основы теории надежности, с целью проиллюстрировать, что не смотря на кажущеюся схожесть, задачи и методы моделирования в теории надежности и в теории информационной безопасности принципиально различаются.

О потенциальной угрозе атаки на информационную систему следует говорить в том случае, когда атака технически реализуема на соответствующую систему, о реальной угрозе атаки в том случае, когда в системе создаются условия для возможности ее реализации нарушителем, а об актуальной угрозе атаки в том случае, когда реальная угроза может быть реализована нарушителем (в общем случае, с какой-либо вероятностью, характеризующей уровень ее актуальности), т.е. в том случае, когда нарушитель заинтересован в реализации данной атаки соответствующей сложности на информационную систему и может ее осуществить.

Таким образом моделирование угрозы атаки, с целью получения количественной оценки ее актуальности для информационной системы (естественно, что для конкретной, а не некой абстрактной системы), предполагает решение двух взаимосвязанных задач в отношении потенциальной угрозы атаки: вычисление количественных характеристик, определяющих создание условий появления реальной угрозы атаки, и количественных характеристик, определяющих возможность использования нарушителем реальной угрозы атаки. Таким образом отказ характеристики информационной безопасности зависит не только от технических свойств системы, определяющих создание условий для реализации атаки, но и от характеристик нарушителя, определяющих его заинтересованность и возможность реализовать соответствующую атаку - воспользоваться созданными системой условиями - реальной угрозой атаки.

В качестве базового (простейшего) элемента теории информационной безопасности нами предлагается рассматривать не угрозу атаки [///], а уязвимость. Это обусловливается следующими соображениями, во-первых, именно в отношении уязвимостей существует и непрерывно ведется статистика по их выявлению и устранению в различных средствах, во-вторых, именно уязвимости создают угрозу атаки, в-третьих, именно к нивелированию уязвимости (в общем случае группы уязвимостей), а по средством этого и угрозы атаки в целом, сводится реализация защиты, в-четвертых, угроза атаки в общем случае (на практике, как правило) создается некой совокупностью уязвимостей, при этом угрозы различных атак могут использовать одни и те же уязвимости, как следствие, угрозы атак в общем случае не могут рассматриваться, как независимые события (как правило, они зависимы по уязвимостям, например, множество угроз атак предполагает внедрение в информационную систему вредоносной программы), что уже связано с корректностью использования соответствующего математического аппарата теории вероятностей при моделировании угрозы безопасности информационной системы в целом, создаваемой множеством угроз атак.

На сегодняшний день наиболее широкое практическое использование нашли следующие способы классификации и количественной оценки актуальности уязвимостей: схема классификации уязвимостей NIPC, шкала анализа уязвимостей SANS, система оценки критичности уязвимостей Microsoft, система оценки уязвимостей по стандарту PCI DSS, системы US—CERT, CVSS и nCircle. Они различаются учитываемыми при классификации уязвимостей параметрами и шкалами оценки уязвимостей, при этом классификация уязвимостей - отнесение их к уровню критичности, основана на использовании экспертных оценок [11]. Таким образом, оценка актуальности уязвимости, определяемая мерой критичности уязвимости, формируемая известными подходами к оцениванию, исходя из сложности ее выявления, использования и целей эксплуатации злоумышленником, позволяет делать выводы о необходимости и экстренности принятия каких-либо мер в отношении выявленной уязвимости (в том числе, каких-либо организационных мер) - именно с этой целью и проводится соответствующий анализ, который никоим образом не затрагивает исследование стохастических свойств обнаружения и устранения уязвимостей (в общем случае групп уязвимостей определенного типа, создающих угрозу одной и той же атаки.

Общим для всех видов уязвимостей с позиции информационной безопасности является то, что уязвимости с какой-то интенсивностью в информационной системе возникают (в смысле - выявляются) и с какой-то интенсивностью устраняются. Как следствие, в отношении любой уязвимости, вне зависимости от ее физического смысла и природы возникновения, - в нашем случае, в отношении уязвимостей определенного типа, создающих угрозу соответствующей атаки, могут быть определены (заданы при расчетах) интенсивность возникновения уязвимости  , и интенсивность устранения уязвимости, µ, которые могут рассматриваться в качестве эксплуатационных параметров уязвимости (типа уязвимостей).

, и интенсивность устранения уязвимости, µ, которые могут рассматриваться в качестве эксплуатационных параметров уязвимости (типа уязвимостей).

В качестве же характеристики уязвимости, которую можно определить, как количественную оценку актуальности уязвимости, будем рассматривать вероятность того, что информационная система готова к безопасной эксплуатации в отношении уязвимости, обозначим  . Соответственно может быть построена математическая модель, определяющая зависимость:

. Соответственно может быть построена математическая модель, определяющая зависимость:  . Например, подобным образом в [12] нами была получена количественная оценка уровня информационной безопасности современных информационных систем в отношении уязвимостей, связанных с ошибками программирования в современных системных средствах и приложениях, наглядно иллюстрирующая реально существующее современное положение дел с информационной безопасностью информационных систем.

. Например, подобным образом в [12] нами была получена количественная оценка уровня информационной безопасности современных информационных систем в отношении уязвимостей, связанных с ошибками программирования в современных системных средствах и приложениях, наглядно иллюстрирующая реально существующее современное положение дел с информационной безопасностью информационных систем.

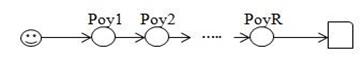

Исходя из того, что реализация атаки предполагает использование некоторого набора уязвимостей, причем, как правило, в определенном порядке, и с учетом сказанного выше, угрозу атаки можно представить соответствующим орграфом. Под орграфом угрозы атаки на информационную систему будем понимать взвешенный ориентированный граф, вершинами которого являются уязвимости, характеризуемые («взвешенные») уровнем их актуальности - значением вероятности того, что информационная система готова к безопасной эксплуатации в отношении уязвимости,  , а дуги графа определяют последовательность использования злоумышленником уязвимостей (направленного перехода между вершинами) при осуществлении данной атаки[4,5].

, а дуги графа определяют последовательность использования злоумышленником уязвимостей (направленного перехода между вершинами) при осуществлении данной атаки[4,5].

Орграф угрозы атаки на информационную систему проиллюстрирован на рис.1.а, где через  ,r=1,…,R обозначается вероятность отсутствия в системе r-й уязвимости (информационная система готова к безопасной эксплуатации в отношении r-й уязвимости) - одной из R уязвимостей, последовательно используемых атакой на информационную систему.

,r=1,…,R обозначается вероятность отсутствия в системе r-й уязвимости (информационная система готова к безопасной эксплуатации в отношении r-й уязвимости) - одной из R уязвимостей, последовательно используемых атакой на информационную систему.

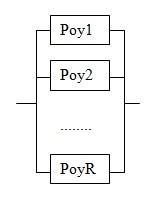

При подобном представлении угроза атаки на информационную систему может интерпретироваться схемой параллельного резервирования уязвимостей - резервируемыми и резервирующими элементами которой являются уязвимости, см. рис.1.б. Это обусловливается следующим. Как видно из представленного орграфа, см. рис.1.а, для успешного осуществления атаки, в системе должны присутствовать все R уязвимостей. Т.е. каждая уязвимость, присутствующая в системе с вероятностью  , может рассматриваться в качестве резервирующего элемента (с вероятностью

, может рассматриваться в качестве резервирующего элемента (с вероятностью  предотвращает атаку).

предотвращает атаку).

а. Орграф угрозы атаки б. Схема параллельного резервирования

Рис.1. Орграф угрозы атаки и ее интерпретация схемой параллельного резервирования уязвимостей

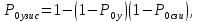

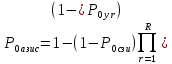

В результате интерпретации угрозы атаки схемой параллельного резервирования, можем получить математическую модель угрозы атаки, позволяющую определить ее ключевую характеристику - вероятность того, что информационная система готова к безопасной эксплуатации в отношении потенциальной атаки,  (очевидно, что события выявления и устранения различных уязвимостей, создающих угрозу атаки, независимы), которая может позиционироваться в качествеколичественной оценки актуальности угрозы атаки:

(очевидно, что события выявления и устранения различных уязвимостей, создающих угрозу атаки, независимы), которая может позиционироваться в качествеколичественной оценки актуальности угрозы атаки:

Подобная интерпретация угрозы атаки позволяет соответствующим образом представить и систему защиты, направленную на нивелирование угрозы атаки. Как отмечали ранее, система защиты от угрозы атаки предполагает нивелирование какой-либо из уязвимостей, создающих угрозу данной атаки. Включение в информационную систему системы защиты с целью нивелирования какой-либо уязвимости, как следствие, с целью снижения вероятности угрозы атаки (увеличения  ), использующей данную уязвимость, может представляться последовательным включением в орграф угрозы атаки, см. рис.1.а, дополнительной взвешенной вершины, соответственно, интерпретироваться включением в схему параллельного резервирования, см. рис.1.б, дополнительного резервирующего элемента с параметрами системы защиты:

), использующей данную уязвимость, может представляться последовательным включением в орграф угрозы атаки, см. рис.1.а, дополнительной взвешенной вершины, соответственно, интерпретироваться включением в схему параллельного резервирования, см. рис.1.б, дополнительного резервирующего элемента с параметрами системы защиты:  и

и  , характеризующими уже уязвимости собственно системы защиты.

, характеризующими уже уязвимости собственно системы защиты.

Если обозначить вероятность того, что система защиты, используемая для нивелирования уязвимости, готова к безопасной эксплуатации, через  (данную характеристику можем рассматривать в качестве характеристики эффективности системы защиты), то вероятность того, что защищенная в отношении уязвимости информационная система будет готова к безопасной эксплуатации,

(данную характеристику можем рассматривать в качестве характеристики эффективности системы защиты), то вероятность того, что защищенная в отношении уязвимости информационная система будет готова к безопасной эксплуатации,  может быть определена следующим образом:

может быть определена следующим образом:

а вероятность того, что защищенная информационная система готова к безопасной эксплуатации,  в отношении угрозы атаки, при использовании системы защиты, нивелирующего одну из уязвимостей, используемых атакой:

в отношении угрозы атаки, при использовании системы защиты, нивелирующего одну из уязвимостей, используемых атакой:

Отметим, что данная интерпретация угрозы атаки позволяет сделать важнейший вывод о том, что применительно к нивелированию системой защиты уязвимостей, создающих угрозу атаки, эти уязвимости характеризуются одинаковой актуальностью - при нивелировании любой из них система защиты включается в схему параллельного резерва, см. рис.1.б, одинаково, с параметрами системы защиты:  и

и  . Таким образом при проектировании защищенной информационной системы целесообразно выбирать для нивелирования системой защиты ту уязвимость, для которой могут быть обеспечены лучшие значения параметровсистемы защиты:

. Таким образом при проектировании защищенной информационной системы целесообразно выбирать для нивелирования системой защиты ту уязвимость, для которой могут быть обеспечены лучшие значения параметровсистемы защиты:  и

и  .

.