Гомофоническое шифрование. Примеры гомофоний

Основные понятия криптологии: шифрование, защита информации, криптология, криптография, криптоанализ, криптосистема.

Шифрование – процесс преобразования информации с целью сокрытия ее содержимого. Защита информации – всевозможные средства и функции, обеспечивающие конфиденциальность, целостность информации или связи, включая средства и функции, предохраняющие от неисправности. Защита инфы включает криптографию, криптоанализ, защиту от несанкционированного доступа. Криптография – это раздел прикладной математики, изучающий модели, методы, алгоритмы, программные и аппаратные средства преобразования информации (шифрование) в целях сокрытия ее содержания, предотвращения видоизменения или несанкционированного использования. Криптосистема – это система осуществляющая криптографическое преобразование инфы, реализованная программно, аппаратно или программно-аппаратно. Криптоанализ – это раздел прикладной математики, изучающий модель, методы, алгоритмы, программные и аппаратные средства анализа криптосистемы или ее входных и выходных сигналов с целью извлечения конфиденциальных параметров. Очевидно, что задачи криптографии в матем. смысле обратны задачам криптоанализа. Оба матем. раздела: криптография и криптоанализ вместе образуют новую науку – криптологию.

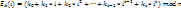

Алгоритм Цезаря является полиномиальным алгоритмом нулевого порядка. В криптографических системах класса homophonic имеется несколько вариантов замены исходного символа. Например, буква A может быть заменена цифрами 24, 35, 37, а буква B – цифрами 41, 17, 76. Тогда слово ABBA может быть зашифровано как (37, 17, 76, 24) или (35, 41, 76, 37) и т. д. Подобные системы характеризуются значительно большей криптографической стойкостью, чем системы класса monoalphabetic. Криптографические системы класса polyalphabetic основаны на использовании нескольких различных ключей. Большинство шифраторов подобного типа являются периодическими с периодом P. Исходный текст вида:

Алгоритм Цезаря является полиномиальным алгоритмом нулевого порядка. В криптографических системах класса homophonic имеется несколько вариантов замены исходного символа. Например, буква A может быть заменена цифрами 24, 35, 37, а буква B – цифрами 41, 17, 76. Тогда слово ABBA может быть зашифровано как (37, 17, 76, 24) или (35, 41, 76, 37) и т. д. Подобные системы характеризуются значительно большей криптографической стойкостью, чем системы класса monoalphabetic. Криптографические системы класса polyalphabetic основаны на использовании нескольких различных ключей. Большинство шифраторов подобного типа являются периодическими с периодом P. Исходный текст вида:  шифруется с помощью ключей

шифруется с помощью ключей  :

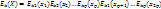

:  Для p = 1 будем иметь шифр класса monoalphabetic. Криптографические системы класса polygram характеризуются подстановкой не одного, а нескольких символов в исходном тексте. В общем случае n символов исходного текста заменятся n символами шифротекста. 20. «Квадрат Полибия». Шифр Ю.Цезаря «Квадрат Полибия» определяется как устройство, представляющее собой квадрат 5х5, столбцы и строки которого нумеруются цифрами 1..5. В каждую клетку этого квадрата записывается 1 буква. В результате каждой букве отвечает пара чисел, и шифр.сообщение превращалось в последовательность пар чисел.

Для p = 1 будем иметь шифр класса monoalphabetic. Криптографические системы класса polygram характеризуются подстановкой не одного, а нескольких символов в исходном тексте. В общем случае n символов исходного текста заменятся n символами шифротекста. 20. «Квадрат Полибия». Шифр Ю.Цезаря «Квадрат Полибия» определяется как устройство, представляющее собой квадрат 5х5, столбцы и строки которого нумеруются цифрами 1..5. В каждую клетку этого квадрата записывается 1 буква. В результате каждой букве отвечает пара чисел, и шифр.сообщение превращалось в последовательность пар чисел.  Пример: 13 34 22 24 44 34 15 42 22 34 43 45 COGITOERGOSUM «Cogito ergo sum» - я мыслю, следовательно, существую. Шифр Ю.Цезаря Цезарь во время войны переписывался с друзьями в Риме, заменяя первую букву A->D, вторую на пятую B->E и т.д. Сообщение об одержанной победе выглядело так: YHOL YLGL YLFL “Veni,vidi,vici” – пришел, увидел, победил.

Пример: 13 34 22 24 44 34 15 42 22 34 43 45 COGITOERGOSUM «Cogito ergo sum» - я мыслю, следовательно, существую. Шифр Ю.Цезаря Цезарь во время войны переписывался с друзьями в Риме, заменяя первую букву A->D, вторую на пятую B->E и т.д. Сообщение об одержанной победе выглядело так: YHOL YLGL YLFL “Veni,vidi,vici” – пришел, увидел, победил. | H | A | R | P | S |

| I | C | O | D | B |

| E | F | G | K | L |

| M | N | Q | T | U |

| V | W | X | Y | Z |

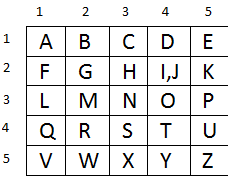

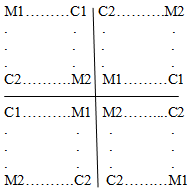

Замена биграмм выполняется так: 1)берутся те символы, что справа 2)Если m1 и m2 в одном столбце, то берутся нижние соседи 3) если m1=m2, то в незашифрованном тексте между ними ставится незначащая буква. При нечетном числе букв в незашифрованном тексте, к нему дописывается незначащая буква. Когда m1 и m2 в разных столбцах и строках C1 и C2 выбираются как показано на схеме:

К биграмному шифрованию, также как и к шифру простой подстановки применима частотная криптоатака.

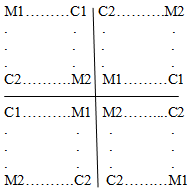

Полиалфавитное шифрование(polyalphabetic). Подстановочное шифрование предполагает задание шифров простой подстановки, определяемой функциями f1,f2,f3… В сообщении m:m1,m2,…,md,md+1,…,m2d,…

Шифруется по следующему принципу:

Fk(m)=f1(m1),f2(m2),…,fd(md),…f2d(m2d),…

К числу таких шифров относится шифр Виженера. Ключ образуется с k1,k2…kd(последовательность букв). При этом буква А шифруется следующим образом fi(a)=(f+ki) mod m. Пример:

m: RENA ISSA NCE

k: BAND BAND BAN

Ek(m): SEAD ISED OCR

Гомофоническое шифрование. Примеры гомофоний.

Homophonyc

Гомофонический способ защиты против частотного взлома. Каждая буква текста шифруется несколькими символами. Число таких символов пропорционально частотной характеристики:

Буква Гомофония

| A | 17 19 34 41 56 60 67 83 |

| I | 08 22 53 65 88 90 |

| L | 03 44 76 |

| N | 02 09 25 27 32 40 59 |

| O | 01 11 23 42 54 70 80 |

| P | 33 1 |

| T | 05 0 20 29 45 58 64 78 99 |

PLAIN PILOT

91 4 56 65 59 33 08 76 23 78

| H | A | R | P | S |

| I | C | O | D | B |

| E | F | G | K | L |

| M | N | Q | T | U |

| V | W | X | Y | Z |

J=I

Замена биграм выполняется так: 1) берутся те символы, что справа 2) если m1 и m2 в одном столбце, то берутся нижние соседи 3) если m1=m2, то в незашифрованном тексте между ними ставится незначащая буква. При нечетном числе букв в незашифрованном тексте, к нему дописывается незначащая буква. Когда m1 иm2 в разных столбцах и строках c1 и с2выбираются, как показано на схеме:

m: RE NA IS SA NC EX

E(m): HG WC BH HR WF GV

К биграмному шифрованию, так же как и к шифру простой подстановки применима частотная криптоатика. Приведем наиболее частые английские биграмы, с указание частоты вчтречаемости

| TH | 6.3 | AK | 2.0 | HA | 1.7 |

| IN | 3.1 | EN | 2.0 | OV | 1.4 |

| ER | 2.7 | TI | 2.0 | IT | 1.4 |

| RE | 2.5 | TE | 1.9 | ES | 1.4 |

| AN | 2.2 | AT | 1.8 | OR | 1.4 |

| HE | 2.2 | ON | 1.7 | OR | 1.4 |

Наши рекомендации