Тема: КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ. ШИФРОВАНИЕ СООБЩЕНИЙ РАЗЛИЧНЫМИ МЕТОДАМИ

Криптография— наука о защите информации от несанкционированного получения ее посторонними лицами. Сфера интересов криптографии — разработка и исследование методов шифрования информации.

Под шифрованиемпонимается такое преобразование информации, которое делает исходные данные нечитаемыми и трудно раскрываемыми без знания специальной секретной информации — ключа. Врезультате шифрования открытый текст превращается в шифрограмму и становится нечитаемым без использования дешифрирующего преобразования. ШифрограммаМожет называться иначе: зашифрованный текст, криптограмма, шифровка или шифротекст. Шифрограмма позволяет скрыть смысл передаваемого сообщения.

Сфера интересов криптоанализапротивоположная — разработка и исследование методов дешифрования (раскрытия) шифрограммы даже без знания секретного ключа.

Под ключомпонимается секретная информация, определяющая, какое преобразование из множества возможных шифрующих преобразований выполняется в данном случае над открытым текстом. При использовании скиталы ключом является диаметр цилиндра.

Дешифрование— обратный шифрованию процесс. При дешифрировании с использованием ключа зашифрованный текст (шифрограмма, шифровка) преобразуется в исходный открытый текст.

Процесс получения криптоаналитиками открытого сообщения из криптограммы без заранее известного ключа называется вскрытиемили взломомшифра.

Существует несколько классификаций шифров.

По характеру использования ключа алгоритмы шифрования делятся на два типа: симметричные(с одним ключом, по-другому — с секретным ключом) и несимметричные(с двумя ключами или с открытым ключом). Несимметричные алгоритмы шифрования и дешифрования порой называют асимметричными.

В первом случае в шифраторе отправителя и дешифраторе получателя используется один и тот же ключ. Шифратор образует шифрограмму, которая является функцией открытого текста. Конкретный вид функции преобразования (шифрования) определяется секретным ключом. Дешифратор получателя сообщения выполняет обратное преобразование по отношению к преобразованию, сделанному в шифраторе. Секретный ключ хранится в тайне и передается по каналу, исключающему перехват ключа криптоаналитиком противника или коммерческого конкурента.

Рассмотрим, как зашифровать сообщение методомзамены (другими словами методом подстановки). Вначале используем шифр Цезаря. Предположим, что требуется зашифровать сообщение «ГДЕ АББА».

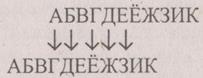

Как известно, циклический шифр Цезаря получается заменой каждой буквы открытого текста буквами этого же алфавита, расположенными впереди через определенное число позиций, например через три позиции. Циклическимон называется потому, что при выполнении замены вслед за последней буквой алфавита вновь следует первая буква алфавита. Запишем фрагменты русского алфавита и покажем, как выполняется шифрование (порядок замены):

В результате проведенного преобразования получится шифрограмма: ЁЖЗ ГДДГ.

В результате проведенного преобразования получится шифрограмма: ЁЖЗ ГДДГ.

В данном случае ключом является величина сдвига (число позиций между буквами). Число ключей этого шифра невелико (оно равно числу букв алфавита). Не представляет труда вскрыть такую шифрограмму перебором всех возможных ключей. Недостатком шифра Цезаря является невысокая криптостойкость. Объясняется это тем, что в зашифрованном тексте буквы по-прежнему располагаются в алфавитном порядке, лишь начало отсчета смещено на несколько позиций.

Замена может осуществляться на символы другого алфавита и с более сложным ключом (алгоритмом замены). Для простоты опять приведем лишь начальные части алфавитов. Линии показывают порядок замены букв русского алфавита на буквы латинского алфавита. Зашифруем фразу «ГДЕ АББА»

В результате такого шифрования получится криптограмма: CDB EFFE.

В результате такого шифрования получится криптограмма: CDB EFFE.

Рациональнее использованный в последнем случае ключ записать в виде таблицы:

| А | Б | В | Г | Д | Е |

| Е | F | А | С | D | В |

При шифровании буквы могут быть заменены числами (в простейшем случае порядковыми номерами букв в алфавите). Тогда наша шифровка будет выглядеть так: 4—5—6—1—2—2—1.

Замена символов открытого текста может происходить на специальные символы, например, на «пляшущих человечков», как в рассказе К. Дойла или с помощью флажков, как это делается моряками.

В ранее рассмотренных нами шифрах каждой букве открытого текста соответствовала одна определенная буква криптограммы. Подобные шифры называются шифрами одноалфавитной замены.

Длинные сообщения, полученные методом одноалфавитной замены (другое название — шифр простойоднобуквенной замены),раскрываются с помощью таблиц относительных частот. Для этого подсчитывается частота появления каждого символа, делится на общее число символов в шифрограмме. Затем с помощью таблицы относительных частот определяется, какая была сделана замена при шифровании.

Повысить криптостойкость позволяют шифры многоалфавитнойзамены (или шифры многозначной замены). При этом каждому символу открытого алфавита ставят в соответствие не один, а несколько символов шифровки.

Ниже приведен фрагмент ключа многоалфавитной замены:

| А | Б | В | Г | Д | Е |

С помощью многоалфавитного шифра сообщение «ГДЕ АББА» можно зашифровать несколькими способами:

19—83—32—48—4—7—12,

10—99—15—12—4—14—12 и т. д.

Для каждой буквы исходного алфавита создается некоторое множество символов шифрограммы так, что множества каждой буквы не содержат одинаковых элементов. Многоалфавитные шифры изменяют картину статистических частот появления букв и этим затрудняют вскрытие шифра без знания ключа.

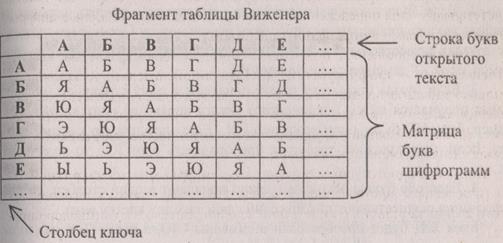

Рассмотрим еще один шифр многоалфавитной замены, который был описан в 1585 г. французским дипломатом Блезом де Виженером.Шифрование производится с помощью так называемой таблицы Виженера. Здесь, как и прежде, показана лишь часть таблицы для того, чтобы изложить лишь идею метода.

Каждая строка в этой таблице соответствует одному шифру простой замены (типа шифра Цезаря). При шифровании открытое сообщение записывают в строчку, а под ним помещают ключ. Если ключ оказывается короче сообщения, то ключ циклически повторяют. Шифровку получают, находя символ в матрице букв шифрограммы. Символ шифрограммы находится на пересечении столбца с буквой открытого текста и строки с соответствующей буквой ключа.

Каждая строка в этой таблице соответствует одному шифру простой замены (типа шифра Цезаря). При шифровании открытое сообщение записывают в строчку, а под ним помещают ключ. Если ключ оказывается короче сообщения, то ключ циклически повторяют. Шифровку получают, находя символ в матрице букв шифрограммы. Символ шифрограммы находится на пересечении столбца с буквой открытого текста и строки с соответствующей буквой ключа.

Предположим, что нужно зашифровать сообщение «ГДЕ АББА». В качестве ключа выберем слово «ДЕВА». В результате получим:

| Сообщение | Г | Д | Е | А | Б | Б | А |

| Ключ | Д | Е | В | А | Д | Е | В |

| Шифровка | Я | Я | Г | А | э | Ь | Ю |

В результате преобразований получится шифровка: ЯЯГ АЭЬЮ.

Система Плейфейрасоздает многоалфавитные шифры. Рассмотрим основную идею этой системы.

Шифрование производится с помощью квадрата (или прямоугольника), в который занесены буквы соответствующего национального алфавита. Буквы записываются в квадрат или прямоугольник в произвольном порядке. Этот порядок записи букв и конфигурация таблицы являются секретным ключом. Для определенности возьмем прямоугольную таблицу размером 8x4, в качестве букв алфавита — кириллицу, а буквы расположим в алфавитном порядке. Так как число русских букв 33, а число клеток — 32, исключим из таблицы букву Ё.

| А | Б | в | г | Д | Е | ж | |

| И | И | к | л | М | н | о | п |

| Р | С | т | У | Ф | X | ц | ч |

| Ш | Щ | Ъ | Ы | Ь | э | ю | я |

Предположим, что требуется зашифровать слово КРИПТОГРАФИЯ. Рассмотрим правила шифрования.

1. Открытый текст делится на блоки по две буквы. Буквы в одном блоке не должны быть одинаковыми. Произведем разделение исходного слова на блоки по две буквы КР-ИП-ТО-ГР-АФ-ИЯ.

2. Если буквы шифруемого блока находятся в разных строках и столбцах, то в качестве заменяющих букв используются буквы, расположенные в углах прямоугольника, охватывающего буквы открытого текста. Например, блок КР заменяется символами ИТ.

3. Если буквы открытого текста попадают в одну строку, то шифрограмма получается путем циклического сдвига вправо на одну клетку. Например, блок ИП будет преобразован в ЙИ. Еще один пример к этому правилу. Если, предположим, требуется преобразовать блок КН, то получится ЛО.

4. Если обе буквы открытого текста попадают в один столбец, то для шифрования осуществляют циклический сдвиг на одну клетку вниз.

Блок ЖЦ будет преобразован в символы ОЮ, а блок ТЪ в символы ЪВ.

В соответствии с описанными правилами слово КРИПТОГРАФИЯ будет преобразовано в криптограмму ИТЙИЦКАУДРПШ.

Заметим, что если блоки открытого текста состоят из одинаковых букв, то криптограмма тоже будет содержать одинаковые пары символов. По этой причине рассмотренный шифр относится к одноалфавитным. Однако модификация этого шифра превращает его в многоалфавитную систему. Для этого используется несколько таблиц Плейфейера и производится многократное шифрование.

Контрольные вопросы:

1. Как осуществляли шифрование с помощью скиталы?

2. Какова основная идея шифра атбаш?

3. Какова основная идея шифра Цезаря?

4. Какова основная идея шифрования с помощью квадрата Полибия?

5. Какие задачи решаются с помощью криптографии и криптоанализа?

6. Что такое ключ?

7. Что такое шифрование?

8. Что такое дешифрование?

9. Какова основная идея шифрования с помощью методов замены?

10. Какова основная идея шифрования с помощью методов перестановок?

11. Какова основная идея шифрования с помощью аддитивных методов?

12. Какова основная идея шифрования с помощью шифров многоалфавитной замены?

13. В чем состоит принципиальное различие методов стеганографии и криптографии?

14. Опишите порядок шифрования с помощью таблицы Виженера.

15. Какова основная идея шифрования в системе с открытым ключом?

16. Какова основная идея шифрования с помощью аффинных криптосистем?

17. Что такое криптостойкость?

18. Каков принцип шифрования с помощью системы Хилла?

19. Для чего используется электронная подпись?

Список рекомендуемой литературы

Основная литература

1. Информатика. Учебник для ВУЗов. Стандарт третьего поколения. Макарова. Питер. Стандарт третьего поколения. 2011. 576 стр.

2. Информационные технологии в юридической деятельности. Учебник для бакалавров/Под редакцией П.У. Кузнецова. – М.: Юрайт, Бакалавр., 2012.

3. Гаврилов М.В. Климов В.А. Информатика и информационные технологии. Учебник для бакалавров. М.: Юрайт. 2012. 350стр.

4. Советов Б.Я., Цехановский В.В. Информационные технологии. Учебник для бакалавров.- М.: Юрайт, 2012.

Дополнительная литература

5. Информатика. Базовый курс / под редакцией С.В. Симоновича. Учебник. – СПб.: Питер, 2004.

6. Информатика. Учебник для ВУЗов. Стандарт третьего поколения. Макарова. Питер. Стандарт третьего поколения. 2011. 576 стр.

7. В.А. Каймин. Информатика: Учебник. – М.: Инфа-М, 2002.

8. Информатика: Учебник / под редакцией Н.В. Макаровой.- М.: ФиС, 2003.

9. Е.В. Артемкина, С.В. Краснов Лабораторный практикум по дисциплине «Информатика». – Тольятти: ВУиТ, 2007.

10. Е.В. Артемкина, С.В. Краснов Учебное пособие по дисциплине «Информатика». – Тольятти: ВУиТ, 2007.

11. А.Н. Степанов. Информатика. Учебник. – СПб.: Питер, 2007.

12. А.П. Алексеев. Информатика 2007. – М.: СОЛОН-ПРЕСС, 2007.

13. О.А. Акулов, Н.В. Медведев. Информатика. Базовый курс. Учебник. –М.: Омега-Л, 2008, 574 с.

14. В.П. Леонтьев. Эффективная работа в Microsoft Office 2007. – М.: ОЛМА Медиа Групп, 2008.

15. О.А. Меженный. Microsoft Office 2007. Краткое руководство. М.: ООО «И.Д. Вильямс», 2008.

16. М.А. Беляев и др. Основы информатики. Учебник. – Ростов н/Д: Феникс, 2006.

17. В.А. Острейковский. Информатика. – М.: Высшая школа, 2003.

18. Ю.И. Рыжиков. Информатика. Лекции и практикум. – СПб.: Питер, 2005.

СОДЕРЖАНИЕ

Раздел: ИНФОРМАЦИЯ И ИНФОРМАТИКА. КОЛИЧЕСТВО И КАЧЕСТВО ИНФОРМАЦИИ.. 3

Тема: ИНФОРМАЦИЯ. СВОЙСТВА ИНФОРМАЦИИ.. 3

Тема: ПРЕДСТАВЛЕНИЕ ИНФОРМАЦИИ В ЦИФРОВЫХ АВТОМАТАХ. КОДИРОВАНИЕ ИНФОРМАЦИИ.. 8

Раздел: ТЕХНИЧЕСКИЕ И ПРОГРАММНЫЕ СРЕДСТВА РЕАЛИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ. СТРУКТУРНАЯ ОРГАНИЗАЦИЯ И ПРИНЦИПЫ ФУНКЦИОНИРОВАНИЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ 11

Тема: УСТРОЙСТВО КОМПЬЮТЕРА.. 11

Тема: ПЕРИФЕРИЙНЫЕ УСТРОЙСТВА.. 27

Тема: ОПЕРАЦИОННЫЕ СИСТЕМЫ. ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ. 38

Раздел: АЛГОРИТМИЗАЦИЯ И ОСНОВЫ ПРОГРАММИРОВАНИЯ.. 49

Тема: АЛГОРИТМИЗАЦИЯ И ПРОГРАММИРОВАНИЕ. СВОЙСТВА, ВИДЫ АЛГОРИТМОВ.. 49

Тема: КЛАССИФИКАЦИЯ ЯЗЫКОВ ПРОГРАММИРОВАНИЯ. ЯЗЫКИ ПРОГРАММИРОВАНИЯ ВЫСОКОГО УРОВНЯ. 56

Раздел: ПРОГРАММНЫЕ СРЕДСТВА РЕАЛИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ.. 66

Тема: ТЕКСТОВЫЙ ПРОЦЕССОР MS WORD.. 66

Тема: ТАБЛИЧНЫЙ ПРОЦЕССОР MS EXCEL. 81

Тема: MS POWERPOINT — СРЕДСТВО СОЗДАНИЯ ПРЕЗЕНТАЦИЙ.. 99

Раздел: ТЕХНОЛОГИИ ХРАНЕНИЯ И ПОИСКА ИНФОРМАЦИИ.. 112

Тема: БАЗЫ ДАННЫХ.. 112

Раздел: СЕТЕВЫЕ ТЕХНОЛОГИИ ОБРАБОТКИ ИНФОРМАЦИИ. 120

Тема: ЛОКАЛЬНЫЕ КОМПЬЮТЕРНЫЕ СЕТИ.. 120

Тема: ГЛОБАЛЬНАЯ КОМПЬЮТЕРНАЯ СЕТЬ INTERNET (ИНТЕРНЕТ) 132

Тема: МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ.. 142

Тема: КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ. ШИФРОВАНИЕ СООБЩЕНИЙ РАЗЛИЧНЫМИ МЕТОДАМИ.. 157

Список рекомендуемой литературы.. 164