Программно-аппаратная защита от локального несанкционированного доступа

Отмеченные в недостатки парольной аутентификации пользователей КС могут быть устранены применением, так называемой двухфакторной аутентификации, при которой пользователь для входа в систему должен не только ввести пароль, но и предъявить элемент аппаратного обеспечения, содержащий подтверждающую его подлинность ключевую информацию. Такими элементами аппаратного обеспечения могут быть:

· магнитные диски, не требующие установки на компьютере пользователя КС никаких дополнительных аппаратных средств, но наиболее уязвимые с точки зрения копирования хранящейся на них ключевой информации;

· элементы Touch Memory (аналогичные изделия других производителей именуются iButton), включающие в себя энергонезависимую память в виде постоянного запоминающего устройства (ПЗУ) с уникальным для каждого изделия серийным номером и (в более дорогих вариантах) оперативного запоминающего устройства (ОЗУ) для хранения идентифицирующей пользователя информации

· пластиковые карты с магнитной полосой, на которой помимо ключевой информации могут размещаться и дополнительные реквизиты пользователя (его фамилия, имя, отчество, фотография, название организации и ее подразделения и т. п.); подобные карты наиболее дешевы, но и наименее защищены от копирования и подделки;

· карты со штрихкодом, покрытым непрозрачным составом, считывание информации с которых происходит в инфракрасных лучах; эти карты также относительно дешевы, но уязвимы для подделки;

· смарт-карты, носителем ключевой информации в которых является специальная бескорпусная микросхема, включающая в себя только память для хранения ключевой информации (простые смарт-карты) или микропроцессор (интеллектуальные карты), позволяющий реализовывать достаточно сложные процедуры аутентификации;

· маркеры eToken (USB-брелки), представляющие собой подключаемое к USB-порту компьютера устройство, которое включает в себя аналогичную смарт-карте микросхему с процессором и защищенной от несанкционированного доступа памятью (в отличие от пластиковых карт не требуется установка устройства их чтения с кабелем для подключения этого устройства к компьютеру).

С помощью только программных средств принципиально нельзя обеспечить надежную защиту информации от несанкционированного доступа к ней в КС

3. Опишите алгоритм : Организация парольной защиты информации

Личные пароли должны генерироваться и распределяться централизованно либо выбираться пользователями СВТ самостоятельно с учетом следующих требований:

· длина пароля должна быть не менее 8 символов;

· в числе символов пароля должны присутствовать символы трех категорий из числа следующих четырех:

- прописные буквы английского алфавита от A до Z;

- строчные буквы английского алфавита от a до z;

- десятичные цифры (от 0 до 9);

- неалфавитные символы (например: !, $, #, %);

· пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии и т.д.), а также общепринятые сокращения (LAN, USER и т.п.);

· при смене пароля новое значение должно отличаться от предыдущего не менее чем в 6 позициях.

Ввод пароля

В целях обеспечения информационной безопасности и противодействия попыткам подбора пароля в ИС Компании определены правила ввода пароля:

- символы вводимого пароля не отображаются на экране в явном виде;

- учёт всех попыток (успешных и неудачных) входа в систему.

При первоначальном вводе или смене пароля пользователя действуют следующие правила:

· символы вводимого пароля не должны явно отображаться на экране;

· для подтверждения правильности ввода пароля (с учетом первого правила) - ввод пароля необходимо проводить 2 раза.

Ввод пароля должен осуществляться непосредственно пользователем СВТ (владельцем пароля). Пользователю запрещается передавать пароль для ввода другим лицам. Передача пароля для ввода другим лицам является разглашением конфиденциальной информации и влечёт за собой ответственность согласно положениям данной Инструкции.

Непосредственно перед вводом пароля для предотвращения возможности неверного ввода пользователь СВТ должен убедиться в правильности языка ввода (раскладки клавиатуры), проверить, не является ли активной клавиша CAPSLOCK (если это необходимо), а также проконтролировать расположение клавиатуры (клавиатура должна располагаться таким образом, что бы исключить возможность увидеть набираемый текст посторонними).

При вводе пароля пользователю СВТ запрещается проговаривать вслух вводимые символы.

БИЛЕТ 19

Программные средства защиты информации

Программными называются средства защиты данных, функционирующие в составе программного обеспечения. Среди них можно выделить и подробнее рассмотреть следующие:

· средства архивации данных;

· антивирусные программы;

· криптографические средства;

· средства идентификации и аутентификации пользователей;

· средства управления доступом;

· протоколирование и аудит.

Самыми популярными программные средства защиты информации являются антивирусные программы и средства архивации данных. Они направлены на защиту функционирования программного обеспечения. Очень часто пользователям персональных компьютеров приходится выполнять резервные копии, когда резерва места не остается для размещения ресурсов. Тогда используются программная архивация, которая обуславливает слияние в один файл – архив, несколько каталогов. Таким образом, сокращается общий объем, но все данные сохраняются без потерь. Их можно восстановить до изначального состояния.

Наиболее известны и популярны следующие архивные форматы: ZIP, ARJ для операционных систем DOS и Windows; TAR для операционной системы Unix; межплатформный формат JAR (Java ARchive). Пользователь выбирает ту программу, с которой легче работать при выбранном формате файла.

Что касается работы антивирусных программ, то они разработаны специально для защиты информации от атаки вирусных программ. Самым опасным свойством вируса есть обязательное дублирование и внедрение своих копий в вычислительные сети или файлы, другие системы работы компьютера. Дубликаты с свою очередь сохраняют способность распространяться.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

2. Методы аутентификации на симметричных системах

Для Tivoli Provisioning Manager существует два метода аутентификации: аутентификация в операционной системе и аутентификация LDAP только-для-чтения.

Аутентификация в операционной системе: Это метод аутентификации по умолчанию при установке Tivoli Provisioning Manager. Программа установки конфигурирует аутентификацию на основе учетных записей пользователей, заданных в операционной системе. Этот тип конфигурации предназначен для использования при оценке или демонстрации.

Аутентификация LDAP только-для-чтения: Tivoli Provisioning Manager поддерживает реализацию LDAP только-для-чтения для аутентификации пользователей. Управление пользователями осуществляется централизованно на сервере LDAP, и права доступа назначаются в зависимости от бизнес-требований. Tivoli Provisioning Manager использует информацию из реестра пользователей для аутентификации пользователей, но вносить изменения в реестр пользователей не может.

3. Шифрование методом гаммирования. Достоинства и недостатки

Суть этого метода состоит в том, что символы шифруемого текста последовательно складываются с символами некоторой специальной последовательности, которая называется гаммой. Иногда такой метод представляют как наложение гаммы на исходный текст, поэтому он получил название «гаммирование».

Процедуру наложения гаммы на исходный текст можно осуществить двумя способами.. При первом способе символы исходного текста и гаммы заменяются цифровыми эквивалентами, которые затем складываются по модулю k, где k — число символов в алфавите, т. е.

R,=(S,+G)mod(k- 1),

где Л„ S„ G — символы соответственно зашифрованного, исходного текста и гаммы.

При втором методе символы исходного текста и гаммы представляются в виде двоичного кода, затем соответствующие разряды складываются по модулю 2. Вместо сложения по модулю 2 при гам-мировании можно использовать и другие логические операции, например преобразование по правилу логической эквивалентности или логической неэквивалентности

Такая замена равносильна введению еще одного ключа, которым является выбор правила формирования символов зашифрованного сообщения из символов исходного текста и гаммы.

Стойкость шифрования методом гаммирования определяется главным образом свойствами гаммы — длительностью периода и равномерностью статистических характеристик. Последнее свойство обеспечивает отсутствие закономерностей в появлении различных символов в пределах периода.

Обычно разделяют две разновидности гаммирования — с конечной и бесконечной гаммами. При хороших статистических свойствах гаммы стойкость шифрования определяется только длиной периода гаммы.

20 билет

1. Модели основных криптоаналитических атак

Существует четыре основных типа криптоаналитических атак . Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифртексты сообщений.

1)Криптоаналитическая атака при наличии только известного шифртекста. Криптоаналитик имеет только шифртексты C1, C2, …, Ci нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования Ek. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты M1, M2, …, Mi по возможности большинства сообщений или, еще лучше, вычислить ключ K, использованный для шифрования этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим шифром.

Этот вариант соответствует модели внешнего нарушителя, который имеет физический доступ к линии связи, но не имеет доступ к аппаратуре шифрования и дешифрования.

2)Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифртекстам C1, C2, …, Ci нескольких сообщений, но также к открытым текстам M1, M2, …, Mi этих сообщений. Его работа заключается в нахождении ключа K, используемого при шифровании этих сообщений, или алгоритма расшифрования Dk любых новых сообщений, зашифрованных тем же ключом. причем все они зашифрованы с использованием одного и того же алгоритма шифрования Ek.

Возможность проведения такой атаки складывается при шифровании стандартных документов, подготавливаемых по стандартным формам, когда определенные болки данных повторяются и известны. Он также применим при использовании режима глобального шифрования, когда вся информация на встроенном магнитном носителе записывается в виде шифртекста, включая главную корневую запись, загрузочный сектор, системные программы и пр.

3) Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифртекстам C1, C2, …, Ci и связанным с ними открытым текстам M1, M2, …, Mi этих сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа K, использованного для шифрования сообщений, или алгоритма рашифрования Dk новых сообщений, зашифрованных тем же ключом.

4) Криптоаналитическая атака с адаптивным выбором открытого текста. Это - особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования; при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак.

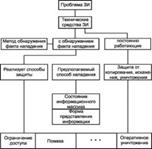

2. Семантическая схема проблемы ЗИ

3. Стандарты шифрования: DES, АES

Стандарт шифрования данных DES (Data Encryption Standard) является одним из известных алгоритмов криптографической защиты данных, используемых до недавнего времени в США. Этот стандарт — типичный представитель криптоалгоритмов, использующих симметричное шифрование. Благодаря таким качествам, как обеспечение высокого уровня защиты информации, простота и экономичность в реализации, он нашел широкое применение в различных областях государственной и военной деятельности. Рассмотрим детально принцип шифрования данных с помощью алгоритма DES.

Сегодня стандарт шифрования DES используется в Соединенных Штатах, за небольшим исключением, практически везде. Правительственная связь, электронные банковские переводы, гражданские спутниковые коммуникации и даже пароли компьютерных систем — везде, в той или иной мере, применяется защита, основанная на DES. Криптоалгоритм DES, получивший официальный статус стандарта в 1977 году, ознаменовал наступление новой эпохи в криптографии. Сертифицировав алгоритм защиты, американское правительство дало зеленую улицу изучению криптографических алгоритмов и «благословило» попытки взлома систем, построенных на их основе.

Стандарт шифрования AES является официальным стандартом правительства США для симметричного шифрования. Стандарт определяется публикацией FIPS #197 (2001) и используется в разнообразных приложениях, где предъявляются повышенные требования к производительности и безопасности.

Билет № 21