Какое количество закрытых ключей электронной цифровой подписи может иметь субъект электронного документооборота

A) один.

B) два.

C) неограниченное количество.

D)четыре.

E) не более десяти.

21При отсутствии каких сведений регистрационное свидетельство электронной цифровой подписи является недействительным

A) срока действия регистрационного свидетельства.

B) данных, позволяющих идентифицировать владельца электронной цифровой подписи.

C) открытого ключа электронной цифровой подписи и данных о средствах электронной цифровой подписи, используемых для создания соответствующего закрытого ключа электронной цифровой подписи.

D)информации о сферах применения и ограничениях применения электронной цифровой подписи.

Закончите фразу

22. Код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение называется ______

23. Возможность за приемлемое время получить требуемую информационную услугу -это _______________

24. Обеспечение уверенности в том, что участник процесса обмена информацией определен верно, -это ___________

25. Какую характеристику можно дать всем протоколамInternet:

1. открытые.

2. защищенные.

3. открытые, но защищенные.

4. открытые и доступные.

5. доступные.

26. Какая черта является наиболее характерной для пассивного воздействия на распределенную вычислительную систему:

1. искажение информации.

2. его практически невозможно обнаружить.

3. нарушение работоспособности системы.

4. принципиальная возможность его обнаружения.

5. субъект и объект атаки находятся в одном сегменте сети.

27. Какая черта является наиболее характерной для активного воздействия на распределенную вычислительную систему:

1. прослушивание информации.

2. его практически невозможно обнаружить.

3. нарушение работоспособности системы.

4. принципиальная возможность его обнаружения.

5. субъект и объект атаки находятся в одном сегменте сети.

28.Как называют удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной ВС:

1. сетевая программа.

2. нарушение неявных ограничений.

3. вирусная программа.

4. «троянская» программа.

5. удаленная атака.

29. Какой алгоритм архивации, используемый в криптосистемах, основан на записи вместо последовательности одинаковых символов одного символа и их количества:

1. алгоритм Хаффмана.

2. алгоритм JPEG.

3. алгоритм Лемпеля-Зива.

4. фрактальный алгоритм.

5. алгоритм RLE.

30. Как называется метод, преобразующий произносимую, осмысленную строку произвольной длины – пароль, в указанный ключ заранее заданной длины:

1. транспортное кодирование.

2. хэширование пароля.

3. кодирование пароля.

4. создание ключа сеанса.

5. генерация случайной последовательности.

ВАРИАНТ 3

Вставьте термин

1. __________можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий (транзакций)).

2_______— люди, которые будут обеспечивать претворение в жизнь информационной безопасности во всех аспектах, то есть разрабатывать, внедрять, поддерживать, контролировать и исполнять;

нормативное обеспечение — документы, которые создают правовое пространство для функционирования информационной безопасности;

3.__________схемы обеспечения информационной безопасности, заложенные в данную конкретную информационную систему или среду;

4__________— методы и средства преобразования информации в вид, затрудняющий или делающий невозможным несанкционированные операции с нею (чтение и/или модификацию), вместе с методами и средствами создания, хранения и распространения ключей — специальных информационных объектов, реализующих эти санкции;

5.__________— средство для обнаружения и уничтожения зловредного кода (вирусов, троянских программ и т. п.);

межсетевые экраны — устройства контроля доступа из одной информационной сети в другую;

Выберите один вариант ответа

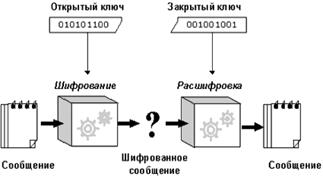

6. Как называется модель криптографии, представленная на рисунке (выберите наиболее полный ответ):

1. тайнопись.

2. криптография с открытым ключом.

3. потоковое шифрование.

4. криптография с «секретным» ключом.

5. криптография с закрытым ключом.

7. Как называется гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений:

1. аутентичность.

2. апеллируемость.

3. конфиденциальность.

4. целостность.

5. надежность.

8. Как называется гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор:

1. аутентичность.

2. апеллируемость.

3. конфиденциальность.

4. целостность.

5. надежность.

9. Как называется гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный человек, и не может являться никто другой:

1. аутентичность.

2. апеллируемость.

3. конфиденциальность.

4. целостность.

5. надежность.

10. Что является нарушением категории конфиденциальности информации:

1. фальсификация сообщения.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. фальсификация автора сообщения.

11.Что является нарушением категории целостностиинформации:

1. фальсификация сообщения.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. фальсификация автора сообщения.

12. Что является нарушением категории аутентичности информации:

1. фальсификация сообщения.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. фальсификация автора сообщения.

13.Как называют потенциально возможное происшествие (преднамеренное или нет), которое может оказать нежелательное воздействие на саму компьютерную систему, а также на информацию, хранящуюся в ней:

1. фальсификация сообщения.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. атака на компьютерную систему.

14. Как называют неудачную характеристику компьютерной системы, которая делает возможным возникновение угрозы:

1. устойчивость к умышленным сбоям.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. атака на компьютерную систему.

15.Как называют действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости компьютерной системы:

1. удаленная атака.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. атака на компьютерную систему.

16.Как называют информационное разрушающее воздействие на распределенную вычислительную систему, программно осуществляемое по каналам связи:

1. удаленная атака.

2. хищение или раскрытие информации.

3. угроза безопасности компьютерной системы.

4. уязвимость компьютерной системы.

5. атака на компьютерную систему.

17. Какой вид угрозы компьютерной безопасности заключается в том, что информация становится известной тому, кому не следовало бы ее знать:

1. угроза безопасности компьютерной системы.

2. угроза раскрытия.

3. угроза отказа в обслуживании.

4. уязвимость компьютерной системы.

5. угроза целостности.

18.Какой вид угрозы компьютерной безопасности включает в себя любое умышленное изменение (модификацию или удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую:

1. угроза безопасности компьютерной системы.

2. угроза раскрытия.

3. угроза отказа в обслуживании.

4. уязвимость компьютерной системы.

5. угроза целостности.

Вставьте термин

19___________— создание и поддержание функционирования среды информационного обмена в работоспособном состоянии и в соответствии с требованиями информационной безопасности

Закончите фразу

20. Код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение называется ______

21. Возможность за приемлемое время получить требуемую информационную услугу -это _______________

22. Обеспечение уверенности в том, что участник процесса обмена информацией определен верно, -это ___________

Выберите несколько вариантов правильного ответа

23 Общие требования к АСЗИ включают следующие группы требований:

1. функциональные, к эффективности

2. технические и экономические требования

3. требования к документации

4. требования к стоимости

24. Какие два основных документа содержат совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации

1. Доктрина информационной безопасности Российской Федерации

2. Конвенция о защите информации Российской Федерации

3. Трактат о защите информации Российской Федерации

4. Концепция национальной безопасности Российской Федерации

Вставьте термин

25___________— создание и поддержание функционирования среды информационного обмена в работоспособном состоянии и в соответствии с требованиями информационной безопасности

Выберите один правильный ответ

26 Информация, составляющая государственную тайну не может иметь гриф…

1. «для служебного пользования»

2. «секретно»

3. «совершенно секретно»