Незараженный файл-документ Вирус в файле-документе

Рис. 2. Word/Excel/Office97-вирусы

Polymorphic-вирусы

Полиморфизм встречается во всех видах вирусов (файловые, загрузочные, макровирусы и т.д.).

Варианты осуществления механизма полиморфии:

a) Шифрование основного кода вируса кодом с непостоянным ключом;

b) Исполнение случайного набора команд.

Резидентные вирусы

У таких вирусов есть способность оставлять свои копии в системной памяти, затем в файлах. Для их полного уничтожения необходимо сначала уничтожить их в памяти, а затем в файлах.

Рассмотрим такие вирусы с трех позиций

1) Способы остаться резидентными

2) Способы перехвата доступа к файлам

3) Способы обнаружения своей резидентной копии

Резидентные DOS вирусы

1. способы остаться резидентной:

а) записаться в config.sys в виде драйвера

б) при помощи функции keep оставляет программу в памяти

в) обработка системных областей

2. перехват файлов (прерывание int 21h)

3. обнаружение своей резидентной копии:

а) дописывание своего обработчика к какому-нибудь прерыванию. Вводится новая функция некоего прерывания, которая отвечает, что “я тут”.

б) вирус записывает “я тут” в какую-либо редко используемую область памяти (например, таблица векторов).

в) сканирование памяти компьютера (редко).

Резидентные загрузочные вирусы

1. способы остаться резидентной

большинство уменьшает объем памяти компьютера и копирует свой код в отрезок памяти.

2. перехват

используют 13-е прерывание (прерывание для работы с дисками).

3. проверка

часто не проверяют память на наличие копии

Резидентные Windows-вирусы

1. способы остаться резидентной:

а) зарегистрировать программу как одно из приложений ОС (обычно регистрируются как сервис а не программа)

б) выделение памяти при помощи DDMI вызовов

в) остаться резидентно, как VxD-драйвер

2. перехват:

а) перехватываются вызовы int 21h

б) перехват системных вызово API

3. проверка

как и в DOS вирусах (кроме VxD-вирусов).

Резидентные макровирусы

2. перехват

перехватываются основные макросы Word и Excel(open, close, print…), нажатия на пользовательские клавиши и события (autosave). Для перехвата событий макровирусы переопределяют один или несколько системных макросов или вызовов функций.

3. проверка

некоторые проверяют, а некоторые просто перезаписывают свой код.

Стелс-вирусы

Они скрывают свое присутствие в ОС. Загрузочные стелс-вирусы для сокрытия своего кода используют способы:

1) перехват команды чтения зараженного сектора (13-е прерывание) и подстановка вместо него незараженного оригинала.

2) при запуске любой программы восстановление зараженных секторов, а после окончание – снова заражение диска.

Файловые вирусы

К ним относятся вирусы, которые при размножении используют файловую систему какой-либо ОС.

Классификация по способу заражения:

1. перезаписывающие – вирус пишет свой код вместо заражаемого файла.

2. паразитирующие – обязательно изменяет файл, оставляя его полностью или частично работоспособным. (из заголовка файла идет ссылка на вирус, после чего восстановление работы файла)

Внедрение вируса в конец файла:

Рис. 3. Паразитические файловые вирусы

1) Приписывают код к файлу и модифицируют адреса программ стратегии и прерывания.

2) Модифицируют заголовок драйвера так, что DOS рассматривает инфицированный файл как цепочку из двух (или более) драйверов.

Рис. 4. Вирусы, внедряющиеся в системные драйверы

3. вирусы без точки входа – вешается на подпрограмму (ссылка на вирус идет не вначале, а в процессе выполнения файла).

4. компаньон-вирусы (не изменяют заражаемого файл)

разновидности:

1) создается файл-двойник

prog.exe хорошая программа

prog.com вирус

2) prog.exe -> prog.ext

prog.exe вирус

3) path- компаньоны - прописывают путь (path) к вирусам, перенаправляют ярлыки.

5. файловые черви – при размещении они копируют свой код в какие-либо каталоги дисков в надежде на то, что они когда-нибудь будут запущены пользователем.

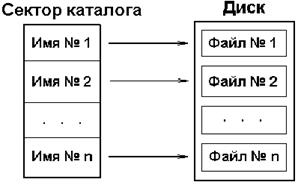

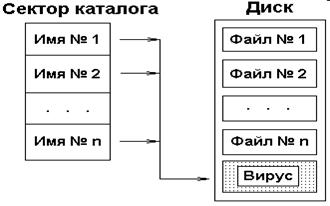

6. link-вирусы (существует всего один Dir II)

| До заражения данные каталога хранят адрес первого кластера файла: | После заражения данные каталога указывают на вирус: |

|  |

Рис. 5. Link-вирусы (Dir II).

7. obj, lib-вирусы. Они заражают obj, lib и записывают туда свой код в виде объектного модуля или библиотеки.

Сетевые вирусы

Вирусы, которые для распространения активно используют протоколы и возможности локальных и глобальных сетей.

Принцип работы: возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию, потом запустить его на выполнение, или подтолкнуть пользователя к запуску вируса.

IRC вирусы

Используются как script-черви.

Прочие вредоносные программы

1) троянские кони

2) backdoor – утилиты удаленного или скрытого администрирования

3) вирусы-намерения (программы, которые кажутся вирусами, но им не являются)

4) конструкторы вирусов (сами не являются вирусами)

5) полиморфик-генераторы

Пути проникновения вируса в компьютер

Глобальные сети - электронная почта

Электронные конференции, файл-серверы ftp и BBS

Локальные сети

Пиратское программное обеспечение

Персональные компьютеры “общего пользования”

Ремонтные службы

Симптомы заражения

§ Замедленное выполнение программ по сравнению с обычным;

§ необъяснимые изменения в размере файлов;

§ необычные и частые сообщения об ошибках;

§ потеря или изменения данных;

§ “зависание” операционной системы.

Методы обнаружения и удаления компьютерных вирусов

Основные правила защиты

1. Поставьте в BIOS Setup порядок загрузки “сначала - С:, потом - A:”.

2. Заранее подготовьте системную дискету, до того как вирус появится в вашем компьютере.

3. Периодически проверяйте компьютер на заражение вирусами.

4. Пользуйтесь утилитами проверки целостности информации (Adinf32).

5. При удалении вируса загрузите компьютер с системной дискеты.

§ Для перезагрузки компьютера используйте кнопку Reset или временно выключить его питание;

§ Перед перезагрузкой компьютера с дискеты проверьте конфигурацию дисковой подсистемы компьютера и особенно параметры дисководов и порядок загрузки операционной системы (должна быть установлена приоритетная загрузка с дискеты).

6. Обязательно проверяйте с помощью антивирусных программ все дискеты и все программы, поступающие к вам.

7. Регулярно обновляйте версии ваших антивирусных программ.

8. Покупайте дистрибутивные копии ПО у официальных продавцов.

9. Периодически делайте резервные копии файлов (backup-копии) на внешнем носителе.

10. Осторожно относитесь к программам и документам Word/Excel.

11. Используйте встроенные в Word/Excel функций защиты от макро-вирусов.

12. Не торопитесь запускать непроверенные файлы из ЛВС на своем компьютере. Может быть кто-то другой наступит “на грабли” раньше Вас.

13. Защита локальных сетей:

§ использование стандартных возможностей (ограничение прав пользователей и т.д.);

§ использование антивирусов, проверяющих файлы “на лету”;

§ использование бездисковых рабочих станций;

§ проверка нового ПО на тестовом компьютере, не подключенном к общей сети.

Основные направления организации защиты

- Организационные меры (обучение персонала, контроль за программным обеспечением, периодическое архивирование файлов, планирование действий в типовых ситуациях);

- Аппаратно-программные средства;

- Программные средства защиты.

Выбор антивирусных программ

Качество антивирусной программы определяется по следующим позициям, приведенным в порядке убывания их важности:

Надежность и удобство работы (не требуют от пользователя специальной подготовки).

Качество обнаружения вирусов всех распространенных типов (внутри файлов MS Word, Excel, Office97; упакованных и архивированных файлов; отсутствие “ложных срабатываний”; возможность лечения зараженных объектов).

Для сканеров - периодичность появления новых версий (update).

Существование версий антивируса под все популярные платформы, присутствие не только режима “сканирование по запросу”, но и “сканирование на лету”, существование серверных версий с возможностью администрирования сети.

Скорость работы, прочие полезные особенности и функции.

Типы антивирусных программ

- Антивирусные сканеры (полифаги) – проверка файлов:

· Поиск известных вирусов по маске (сигнатуре);

· Для полиморфных вирусов используется алгоритмический язык, описывающий все возможные варианты смены кода;

· Алгоритм эвристического сканирования – просматривают исполняемый код и по статистике команд могут найти вирус.

Сканеры бывают двух видов:

· Универсальные;

· Специализированные.

Другая классификация:

· Резидентные (сторожа, мониторы);

· Не резидентные.

Достоинства: универсальность

Недостатки: размеры антивирусных баз и относительно небольшая скорость поиска.

- CRC-сканеры: проверяют все файлы на диске, строят для них свою БД и записывают туда всю возможную о них информацию, а затем при каждом запуске сравнивают эту информацию выдают сообщение об измененных файлах.

Недостатки: не способны обнаружить вирус в момент появления в системе; не определяет вирус в новых файлах.

- Блокировки – это резидентные программы, перехватывающие вирусоопасные ситуации (например, запись на диск), и сообщают об этом пользователю.

Достоинства: способность обнаруживать и останавливать вирус на самой ранней стадии его размножения.

Недостатки: существование путей обхода защиты блокировки; большое количество ложных сообщений.

- Иммунизаторы

Делятся на два типа:

· Сообщение о заражении

Недостатки: не способны обнаруживать stels-вирусы

· Блокирующие заражение каким-либо типом вируса. Они модифицируют код программы таким образом, что вирусу пытающемуся заразить будет казаться, что он уже заразил.

Методика использования антивирусных программ

1. При обнаружения файлового или макро-вируса, если компьютер подключен к сети, необходимо отключить его от сети и проинформировать системного администратора. При обнаружении загрузочного вируса отключать компьютер от сети не обязательно: вирусы этого типа по сети не распространяются (кроме файлово-загрузочных вирусов).

2. Если обнаружен файловый или загрузочный вирус, следует убедиться в том, что вирус либо нерезидентный, либо резидентная часть вируса обезврежена при запуске антивирусной программы (не все антивирусы автоматически обезвреживают резидентные вирусы в памяти).

3. Если используемый антивирус не удаляет вирусы из памяти, следует перезагрузить компьютер с заведомо незараженной и защищенной от записи системной дискеты. Перезагрузка должна быть “холодной” (клавиша Reset или выключение/включение компьютера). Также следует проверить в настройках BIOS пункт “последовательность загрузки A:, C:”, чтобы гарантировать загрузку DOS с системной дискеты, а не с зараженного винчестера.

4. Перед лечением или одновременно с ним - создать резервные копии зараженных файлов и распечатать или сохранить где-либо список зараженных файлов (log-файл антивируса). Это необходимо для того, чтобы восстановить файлы, если лечение окажется неуспешным из-за ошибки в лечащем модуле антивируса либо по причине неспособности антивируса лечить данный вирус.

5. При помощи антивирусной программы нужно восстановить зараженные файлы и затем проверить их работоспособность.

6. При неуспешном лечении прибегнуть к помощи другого антивируса. Гораздо надежнее, конечно, восстановить зараженные файлы из backup-копии (если она есть), однако все равно потребуются услуги антивируса (не все копии вируса окажутся уничтожены, или если файлы в backup-копии также заражены).

7. В случае загрузочного вируса необходимо проверить все дискеты независимо от того, загрузочные они или нет.

8. Проверить модули, сжатые утилитами типа LZEXE, PKLITE или DIET, файлы в архивах (ZIP, ARC, ICE, ARJ и т.д.) и данные в самораспаковывающихся файлах.

9. Некоторое время после удаления вируса постоянно пользоваться резидентным антивирусным сканером (не говоря уже о том, что желательно пользоваться им постоянно).

Обнаружение неизвестного вируса:

При анализе алгоритма вируса необходимо выяснить:

1) Способы размножения вирусов

2) Характер возможных повреждений

3) Метод лечения оперативной памяти и зараженных файлов

Обнаружение макро вирусов:

1) Невозможность конвертирования зараженного файла в другой формат

2) Появление шаблонов (*.dot)

3) Для Excel, Word в каталоге Startup могут присутствовать чужие файлы (обычно этот каталог пуст)

4) Для Excel появление в книге лишних и скрытых листов

5) Появление различных ошибок, появление сообщений на другом языке

6) Изменение пунктов меню.

Восстановление: сохранение в формате *.rtf, а затем опять в *.doc. в результате этого все макросы будут уничтожены, потому что в *.rtf нет макросов

При лечении файлов следует учитывать следующее:

§ необходимо протестировать и вылечить все выполняемые файлы во всех каталогах всех дисков вне зависимости от атрибутов файлов (т.е. файлы read-only, системные и скрытые);

§ необходимо учесть возможность многократного поражения файла вирусом.

Угрозы, уязвимости и атаки в Internet

Угроза безопасности в вычислительной системе – это возможность некоторого события, возникновение которого приведет к нежелательному воздействию на саму систему или на данные.

Уязвимость вычислительной системы - это некоторая особенность системы, обуславливающая возможное возникновение угрозы безопасности системы.

Атака на вычислительную систему – это преднамеренное или случайное действие, которое направлено на выявление и использование уязвимости системы с целью реализации угрозы.

Особенностью распределенных вычислительных систем является наличие удаленных сетевых атак. Для удаленных атак характерно:

1. Злоумышленник может находиться на расстоянии от удаленного объекта.

2. Нападению может подвергаться не компьютер, а информация, передающаяся по каналам связи.

Классификация удаленных атак

1. По характеру воздействия:

- пассивные – внешние, никак не влияют на работу вычислительной системы и на передаваемые данные (например, простое прослушивание);

- активные (оказывают влияние на данные, находящиеся в сети).

2. По цели воздействия:

- угроза раскрытия (утечки) информации, т.е. перехват информации без цели модификации;

- угроза целостности – несанкционированный доступ к информации и возможность ее модификации;

- угроза отказа в обслуживании – нарушение работоспособности системы.

3. По моменту начала атаки:

- по запросу от атакуемого объекта (DNS, ARP – запросы);

- по наступлению ожидаемого события на атакуемом объекте (например, разрыв TCP соединения);

- безусловные атаки – немедленные.

4. По наличию обратной связи:

- с обратной связью;

- без обратной связи.

5. По расположению субъекта атаки (источника атаки):

- внутрисегментное расположение источника;

- межсегментное.

6. – По уровню OSI

– По уровню ТСР/IP

Типовые угрозы безопасности

Типовая удаленная атака – это удаленное информационное разрушающее воздействие, программно осуществляемое по каналу связи, характерное для любой распределенной вычислительной системы (РВС).

Типовые угрозы:

1. Анализ сетевого трафика – внутрисегментные пассивные угрозы раскрытия без обратной связи, применяемые на физическом или канальном уровне.

2. Подмена объекта вычислительной системы – при установлении виртуального соединения, активирование воздействия, угроза раскрытия или угроза целостности. Выполняется по событию. Захватывает канальный, сетевой или транспортный уровени.

3. Внедрение ложного объекта:

а) навязывание ложного маршрута, возможно из-за наличия протоколов, позволяющих удаленно изменять маршрутизацию в Интернет;

б) использование недостатков алгоритмов удаленного доступа.

4. Отказ в обслуживании.

Цели хакеров

– это обнаружить слабые места в системе безопасности и информировать пользователей и разработчиков системы с целью последующего устранения уязвимостей.

- проанализировав существующую безопасность сформировать необходимые требования и условия повышения ее защищенности.

Цели кракеров

- доступ к информации, ресурсам, нарушение работоспособности системы, отладка механизмов атаки.

Среди кракеров выделяют:

“Вандалы” – их цель – разрушение системы.

“Шутники” – цель – известность.

“Взломщики” – взлом системы с конкретными целями.

Психологические аспекты информационной безопасности

Социальная инженерия позволяет получить ориентиры для других атак, конкретную информацию о сетях, вплоть до получения паролей доступа. Идея – умение завоевать доверие собеседника.

Типовые атаки в сетях TCP/IP

Протоколы Internet и их характерные уязвимости

Пятиуровневая модель:

Канальный: FDDI, ATM, X.25, PPP, Ethernet.

Сетевой: ARP, IP.

Транспортный: TCP, UDP, ICMP

Прикладной: Telnet, FTP

1) Применяется анализ трафика (sniffing), который позволяет изучить логику работы PBC, позволяет перехватить потоки данных, которыми обмениваются объекты – санкционированный доступ к сети без модификации данных.

Защита: шифрование данных; также можно шифровать файлы и обмениваться на файловом уровне.

2) Ложный ARP сервер.

Связь между двумя удаленными хостами осуществляется путем передачи по сети сообщений, которые заключены в пакеты обмена. В поле данных помещаются либо непосредственно данные, либо другой пакет более высокого уровня OSI. Так, например, пакет транспортного уровня может быть вложен в пакет сетевого уровня, который, в свою очередь, вложен в пакет канального уровня. Спроецировав это утверждение на сетевую ОС, использующую протоколы TCP/IP, можно утверждать, что пакет TCP (транспортный уровень) вложен в пакет IP (сетевой уровень), который, в свою очередь, вложен в пакет Ethernet (канальный уровень). Тогда структура TCP-пакета:

| Ethernet-заголовок |

| IP-заголовок |

| TCP-заголовок |

| Данные |

Рисунок 1. Инкапсуляция пакетов.

Для получения Ethernet адреса служит протокол ARP. Он ставит в соответствие адресу сетевой карты адрес конкретного компьютера. Он работает следующим образом:

а) ЭВМ посылает широковещательный (всем сразу) ARP-запрос с требуемым IP-адресом.

б) ЭВМ с затребованным адресом посылает ответ на Ethernet адрес автора запроса с указанием своего Ethernet адреса. Запрашиваемая ЭВМ получает ответ и записывает пару IP и Ethernet адресов в свою локальную ARP таблицу.

Механизм атаки: host атакующего посылает ложный ARP ответ и в будущем будет получать все данные, адресованные на другой адрес.

Рис. 2. Ложный ARP-сервер.

Рис. 2.1. Фаза ожидания ARP-запроса. Рис. 2.1. Фаза ожидания ARP-запроса. |

Рис. 2.2. Фаза атаки. Рис. 2.2. Фаза атаки. |

Рис. 2.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном ARP-сервере. Рис. 2.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном ARP-сервере. |

Защита: - статические таблицы ARP;

- фильтры пакетов на канальном уровне.

Причины успеха атаки: - широковещательная среда Ethernet;

- атака является внутрисегментной.

3) Ложный сервер DNS

Ложный DNS работает следующим образом:

1) Host посылает запрос на определение адреса информационно поисковому DNS серверу.

2) Если домен локальный, то сервер сам отвечает на запрос, иначе отсылает запрос корневому DNS серверу.

3) Корневой сервер определяет локальный сервер для домена и отсылает ответ ему.

На любом этапе ответы кэшируются сервером и клиентом.

Выделяют 3 сценария атаки:

1) перехват запроса и попытка ложного ответа (рис. 3.) – служба DNS работает на основе протокола UDP. Отличие протоколов:

TCP – гарантирует установление соединения и доставку

UDP - не гарантирует

Атакующий должен находиться на пути основного трафика или в сегменте настоящего DNS сервера.

Рис. 3. Функциональная схема ложного DNS-сервера.

Рис. 3.1. Фаза ожидания атакующим DNS-запроса (он находится на ХА1, либо на ХА2). Рис. 3.1. Фаза ожидания атакующим DNS-запроса (он находится на ХА1, либо на ХА2). |

Рис. 3.2. Фаза передачи атакующим ложного DNS-ответа. Рис. 3.2. Фаза передачи атакующим ложного DNS-ответа. |

Рис. 3.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. Рис. 3.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. |

2) Шторм ложных DNS ответов от имени настоящего DNS сервера (рис.4)

Суть: атакуемый обращается к DNS серверу и сразу получает постоянно передаваемый ложный DNS ответ

Рис. 4. Внедрение в Internet ложного сервера путем создания направленного "шторма" ложных DNS-ответов на атакуемый хост.

Рис. 4.1. Атакующий создает направленный "шторм" ложных DNS-ответов на Хост 1. Рис. 4.1. Атакующий создает направленный "шторм" ложных DNS-ответов на Хост 1. |

Рис. 4.2. Хост 1 посылает DNS-запрос и немедленно получает ложный DNS-ответ. Рис. 4.2. Хост 1 посылает DNS-запрос и немедленно получает ложный DNS-ответ. |

Рис. 4.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. Рис. 4.3. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. |

3) Шторм ложных DNS ответов на атакуемый DNS сервер (рис 5.1,5.2)

Приходит DNS запрос от какого-либо HOSTа, и ответа на этот запрос нет в таблице КЭШа DNS-сервера. Атакующий постоянно ведет передачу ложных DNS-ответов на сервер.

Причины успеха атаки – слабая идентификация пакетов (содержит адрес от кого и адрес кому)

Защита:

- использование файла hosts. (неудобный способ для большого количества машин)

- использование протоколов ТСР вместо UDP

- для защищенности сети стараются избегать применения DNS – службы вообще

Рис. 5.1. Внедрение в Internet ложного сервера путем перехвата DNS-запроса от DNS-сервера.

Рис. 5.1.1. Фаза ожидания атакующим DNS-запроса от DNS-сервера (для ускорения атакующий генерирует необходимый DNS-запрос). Рис. 5.1.1. Фаза ожидания атакующим DNS-запроса от DNS-сервера (для ускорения атакующий генерирует необходимый DNS-запрос). |

Рис. 5.1.2. Фаза передачи атакующим ложного DNS-ответа на DNS-сервер 1. Рис. 5.1.2. Фаза передачи атакующим ложного DNS-ответа на DNS-сервер 1.  |

Рис. 5.2. Внедрение в Internet ложного сервера путем создания направленного "шторма" ложных DNS-ответов на атакуемый DNS-сервер.

Рис. 5.2.1. Атакующий создает направленный "шторм" ложных DNS-ответов от имени одного из корневых DNS-серверов и при этом провоцирует атакуемый DNS-сервер, посылая DNS-запрос. Рис. 5.2.1. Атакующий создает направленный "шторм" ложных DNS-ответов от имени одного из корневых DNS-серверов и при этом провоцирует атакуемый DNS-сервер, посылая DNS-запрос. |

Рис. 5.2.2. DNS-сервер передает DNS-запрос на корневой DNS-сервер и немедленно получает ложный DNS-ответ от атакующего. Рис. 5.2.2. DNS-сервер передает DNS-запрос на корневой DNS-сервер и немедленно получает ложный DNS-ответ от атакующего. |

4) Фальсификация сообщений ICMP

Протокол ICMP предназначен для управления подсистемами обработки Ip – пакетов на HOSTах. Используется для управления фрагментацией и маршрутизацией пакетов, проверки доступности HOSTов и т.д.

Redirect data grams for the host – информируют HOST о создании нового маршрута и внесении его в таблицу маршрутизации.

Посылка ложных пакетов позволяет создать ложные объекты. Защита: фильтрация пакетов такого типа (рис 6,7)

Рис. 6. Внутрисегментное навязывание хосту ложного маршрута при использовании протокола ICMP.

Рис. 6.1. Фаза передачи ложного ICMP Redirect сообщения от имени маршрутизатора. Рис. 6.1. Фаза передачи ложного ICMP Redirect сообщения от имени маршрутизатора. |

Рис. 6.2. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. Рис. 6.2. Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном сервере. |

Функциональная схема осуществления этой удаленной атаки (рис. 6):

· передача на атакуемый хост ложного ICMP Redirect Host сообщения;

· отправление ARP-ответа в случае, если пришел ARP-запpос от атакуемого хоста;

· перенаправление пакетов от атакуемого хоста на настоящий маршрутизатор;

· перенаправление пакетов от маршрутизатора на атакуемый хост;

· при приеме пакета возможно воздействие на информацию по схеме "Ложный объект РВС".

Рис. 7. Межсегментное навязывание хосту ложного маршрута при использовании протокола ICMP, приводящее к отказу в обслуживании.

Рис. 7.1. Передача атакующим на хост 1 ложного ICMP Redirect сообщения от имени маршрутизатора 1. Рис. 7.1. Передача атакующим на хост 1 ложного ICMP Redirect сообщения от имени маршрутизатора 1. |

Рис. 7.2. Дезинформация хоста 1. Его таблица маршрутизации содержит информацию о ложном маршруте к хосту top.secret.com Рис. 7.2. Дезинформация хоста 1. Его таблица маршрутизации содержит информацию о ложном маршруте к хосту top.secret.com |

Атака с использованием уязвимости протокола TCP

Принцип работы ТСР:

Для идентификации виртуального соединения в ТСР используются Ip адреса сторон и два числа: N последовательности и N подтверждения.

SYN – передается N последовательности

ASK – ответ, содержащий N подтверждений

Механизм установления соединения:

1) А передает в SYN пакет с началом N последовательности “а”

2) В передает SYNb a+1 пакет с началом N “b” и ASK c номером подтверждения а+1

3) А передает в сторону В ASK пакет с номерами а+1, b+1

4) Соединение установлено; данные передаются в ASK-пакетах с номером последовательности а+1 и номером подтверждения b+1

Все описанное выше можно проиллюстрировать:

· Подмена участников ТСР соединения (рис. 8)

Идентификация FTP и TelNet пакетов целиком возлагается на транспортный уровень, т.е. на ТСР.

2 варианта атаки:

1) атакуемый находится в одном сегменте с А и В. Перехват А и В - значит перехват самого соединения.

Защита: защищенные протоколы, коммутация

2) атакующий может попытаться предсказать параметры А и В

Защита: фильтрация пакетов из других сетей; проверка соответствия обратного маршрута

Рис. 8. Подмена одного из участников TCP-соединения при атаке на rsh-сервер.

Рис. 8.1. X-Hacker посылает на Хост A серию TCP-запросов на создание соединения, заполняя тем самым очередь запросов, с целью вывести из строя на некоторое время Хост A.

Рис. 8.2. X-Hacker от имени Хоста A посылает запрос на создание TCP-соединения на Хост B.

Рис. 8.3. Хост B отвечает хосту A на предыдущий запрос.

Рис. 8.4. Хост X-Hacker никогда не получит значения ISNb' от хоста B, но, используя математическое предсказание ISN, посылает на B от имени Aпакет с ISNb'. При этом Хост Aне может послать пакет с битом RST.

3) Направленный шторм ложных ТСР-запросов (рис.9)

ОС имеет ограничения на буфер недооткрытых ТСР – соединений. Буфер м.б. переполнен, и соединения для остальных HOSTов не смогут быть установленными.

Рис. 9 Нарушение работоспособности хоста в Internet, использующее направленный шторм ложных TCP-запросов на создание соединения.

Атаки, использующие ошибки в реализации сетевых служб

Защита: подписка и слежение за сообщениями

www.cert.org

www.ciac.org

Сканирование портов ТСР

Сканирование портов позволяет получить сведения о работающих на HOSTе приложениях

Защита: применение средств, имитирующих ТСР

Защита от атак в Интернет

· анализ причин успеха атак и проектирование безопасных систем;

· административные, программно-аппаратные и программные способы защиты.

СХЕМА безопасного подключения к Интернету:

· фильтры на входе и на выходе из сети, контроль маршрутов (IP cef);

· фиктивные адреса и шлюзы (socks, proxy);

· использования TCP, а не UDP (named, NFS);

· статические ARP и DNS;

· шифрование трафика (IPSEC, SKIP, SSL, SSH);

· туннелирование с шифрованием;

· избегание широковещательных технологий (коммутация Ethernet, отказ от радиодоступа и асимметричных спутниковых подключений);

· контроль за сообщениями CERT и CIAC (американские центры по компьютерной безопасности: www.cert.org и www.ciac.org);

· применение антивирусных средств (на почтовых серверах и в браузерах);

· применение ОС с опубликованными исходными текстами (ошибки выявляются быстрее);

· использование средств автоматизированного контроля безопасности (SATAN, SAFEsuite, RealSecure, John The Ripper, Orge);

Уязвимости и защита информации в Web-приложениях

· типичные ошибки в программировании CGI;

· безопасные CGI-сценарии;

· атаки на ЭВМ Web-клиента и их предотвращение

Веб-программирование сильно отличается от обычного, прежде всего тем, что это ПО всегда будет протестировано существенно большим количеством людей, чем обычно. Причем тестирование пойдет не только по пути выявления ошибок в основном алгоритме – скорее всего будут протестированы малейшие нюансы интерфейса и реакция на ошибки во входных данных. Это «тестирование» будет иметь совсем иную цель, чем в обычном программировании.

Атаки на ЭВМ клиента возможны благодаря таким современным технологиям, как Java, JavaScript, VBScript и т. п.

Защита:

· отключение Java и всех видов языков сценариев, кроме Java Script (не будут работать многие страницы);

· применение онлайновых антивирусов (AVP);

· выделение специальной ЭВМ для доступа в Интернет.

На сегодняшний день из технологий динамических страниц более-менее безопасными для клиентской ЭВМ в Интернете можно назвать только DHTML (HTML 4.0) и JavaScript. Все остальное лучше отключить.

Защита информации в БД

Аспекты защиты информации

- конфиденциальность – защита от НСД;

- целостность;

- доступность;

1) Конфиденциальность

Локальная система под управлением одного человека на одной машине. Для них можно использовать шифрацию, для этого нужно писать приложение, которое выполняет шифрацию всей таблицы или отдельных полей (можно не шифровать идентификаторы). Можно установить входной пароль в систему, на компьютер или создать свой формат БД.

Файл-серверная система. БД на удаленном компьютере. Защита может осуществляться с помощью средств сетевой ОС или сервера, на который помещены данные. Средства серверной защиты мощнее шифрования.

Клиент-серверная система. В дополнение к серверной защите можно использовать соответствующие средства СУБД. Используется защита на базе SQL стандарта. Используется матрица доступа, связывающая объекты и субъекты системы.

Объекты системы: таблицы, представления, хранимые процедуры (ХП).

Субъекты: пользователи, ХП.

Для упрощения назначения прав м.б. реализовано группирование. Разбиение на роли в стандарте SQL не заложено, следовательно, в каждой СУБД свое разбиение. Права для одного человека можно объединить в группу и назвать ролью. Группировать можно объекты или субъекты или объекты и субъекты.

Права назначаются командой – GRANT

Отмена прав – REVOKE

Права и роли м.б. назначены ХП. Это позволяет повысить уровень защиты. ХП назначаются права, минимально необходимые для решения задачи, пользователю дается право на запуск этой процедуры. На время работы процедуры пользователь исполняет все ее права. Аналогично, для повышения уровня защиты можно использовать и представления.

|

Напрямую без ХП пользователь к данным не сможет добраться. Если ХП много, то требуется много времени.

Аналогично для повышения защиты можно использовать представление VIEW – это виртуальная таблица , в БД хранятся только ее определение, задаваемое оператором SELECT.

В приложении реализуем то, что нет в СУБД, например, учеи пользователей, регистация вх/вых , копирования, печати.

Пример: все пользователи и пароли лежат в таблице isc4.gdb в Interbase. Пароли зашифрованы, а имена нет. Но можно принести свой этот файл и подменить, или унести БД домой к своему файлу, в котором нам все разрешено.

2) Целостность – защита от недостоверного или неполного ввода и от физического разрушения.

а) Логическая целостность (н/р -1983г.р.) подразумевает, что информация должна быть полна и достоверна.

б) Физическая целостность (нарушение, если данные вообще не читаются)

а) Логическая целостность – для ее обеспечения используется контроль вводимых данных на уровне приложения или СУБД. Все что можно рекомендуется реализовывать в БД, задавать в описании таблиц и т.д.

NOT NULL – не пусто

UNIQUE - уникальность

PRIMARY KEY – первичные ключ

CHECK(…) – значение по умолчанию

Ограничения могут задаваться для отдельного столбца и для всей таблицы в целом.

Для поддержки ссылочной целостности задаются внешние ключи:

FOREIGN KEY à PRIMARY KEY

Для поддержки правильности связи первичный à внешний ключ используются триггеры:

ON INSERT – для вставки

ON UPDATE – для обновления

и т.д.

Для проверок, связывающих разные записи (возможно в разных таблицах) используются программные триггеры. Это программный код, который запускается автоматически по какому-либо событию (операции с записями: удалить, изменить, добавить может быть до или после). Они в стандарте не описаны. Языки в разные СУБД разные, поэтому реализовано по разному.

В стандарте SQL определена возможность задания доменов – определяемый пользователем тип данных. С точки зрения защиты это дает упрощение назначения ограничения, нельзя сравнивать данные с разными доменами.

Реализация ограничений м.б. немедленной и отложенной (например, до конца транзакции).

При перезадании ограничений необходимо реализовать проверку уже имеющихся данных.

Все остальное, что не м.б. реализовано стандартными средствами реализуется в приложении.

«-» - нужно распространять обновления и обеспечивать совпадение копий;

«+» - любые варианты проверок;

- возможны более быстрые проверки.

б) Физическая целостность - для ее обеспечения используются следующие средства:

1) Организации помехоустойчивых систем;

а) зеркалирование диска – используется минимальное резервирование и минимальное время переключения.

б) использование RAID массивов;

в) использование резервного сервера;

г) использование кластеров;

2) Долгосрочное резервирование. Если 1 не помогло, то для возможности восстановления в случае потери основной базы используются журналы транзакций, архивы базы, архивы журналов. БД периодически архивируется. При наличии архива журнала – архивируется журнал. При потере базы выполняется восстановление.

Процесс восстановления: