Разработка приложений, позволяющих разграничить доступ к объектам»»

- Цель работы: научиться разграничивать доступ к объектам с применением объектно-ориентированной среды Delphi.

- Литература:

- Хорошко В.А. Методы и средства защиты информации. Издательство Юниор, 2003г.

- Закон «Об участии в международном обмене», принятый Государственной Думой 5 июня 1996 года.

- Вопросы домашней подготовки:

a. Предмет защиты информации, примеры.

b. Модель элементарной защиты

c. Модель многоуровневой защиты

d. Меры противодействия угрозам

- Основное оборудование:

a. ПЭВМ

b. Объектно-ориентированная среда Delphi.

- Задание 1

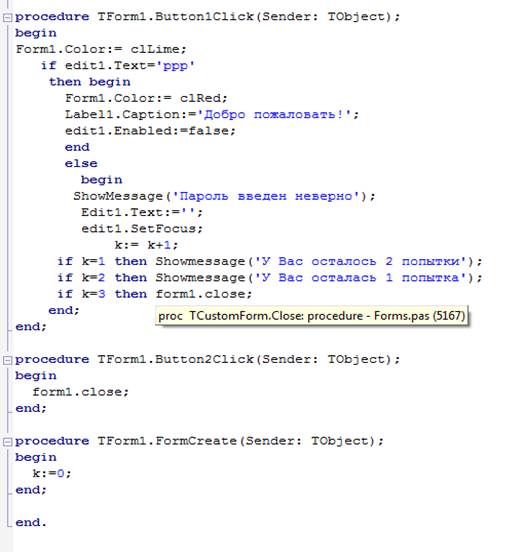

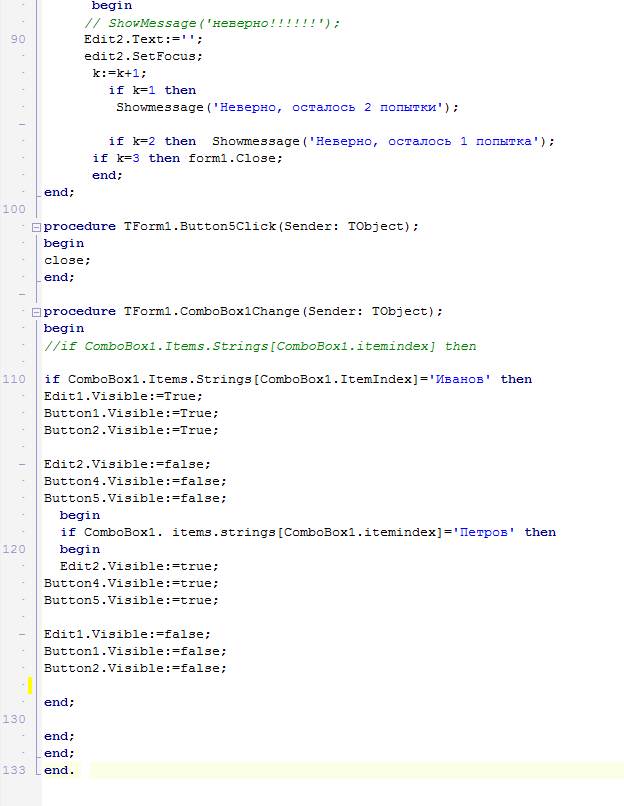

Реализовать программу-пароль, позволяющую разраграничить доступ к объектам. Приложение должно содержать 3 процедуры, которые приведены ниже. Программа должна запрашивать пароль. У пользователя три попытки ввода пароля. При вводе пароля форма меняет цвет.

Задание 2

Реализовать следующее приложение, объяснить действие:

- Порядок выполнения работы:

Правила техники безопасности в компьютерном классе.

a. Студенты должны входить в кабинет спокойно, не задевая столы и ничего на них не трогая.

b. Перед началом работы необходимо убедиться в отсутствии видимых повреждений аппаратуры.

c. Работа с компьютером производится строго по указаниям преподавателя.

Запрещается:

a. Разъединять или соединять разъемы аппаратуры;

b. Прикасаться к экрану монитора;

c. Включать и выключать аппаратуру без указания преподавателя;

d. Класть какие-либо предметы на монитор, системный блок или клавиатуру;

e. Работать во влажной одежде, а также влажными или грязными руками;

f. Пытаться самостоятельно исправлять возникшую в аппаратуре неисправность.

Включите компьютер.

a. Включите в сеть стабилизатор напряжения (если он имеется).

b. Включите принтер (если он имеется).

c. Включите монитор.

d. Включите системный блок (большая кнопка на передней панели). После этого происходит тестирование компьютера, загрузка операционной системы ПЭВМ, основных драйверов, необходимых для нормальной работы компьютера.

e. Выполните задание

- Содержание отчета.

a. Название и цель работы.

b. Привести порядок выполнения хода работы.

c. Вывод по практической работе.

d. Подготовить ответы на контрольные вопросы

- Контрольные вопросы.

a. Дайте определение понятию ГСКП (глобальная сеть коллективного пользования)

b. Дайте определение понятию ЛСКП (локальная сеть коллективного пользования)

c. Объекты защиты в ЛСКП и ГСКП.

d. Отличия ЛСКП от ГСКП.

e. Перечислить каналы, по которым можно получить несанкционированный доступ к информации (6 типов).

f. Дайте определение понятию предмет защиты информации.

- Приложения

Типовые структуры автоматизированных систем и объекты защиты в них.

АСОИ - организационно-технические системы, представляющие собой совокупность компонентов:

- Технические средства обработки и передачи данных

- Системное и прикладное ПО

- Информация на различных носителях

- Персонал и пользователи системы

Типовые структуры АС:

- Автономные рабочие станции (АРС).

Один или несколько ПК, не связанных между собой. На любом из них пользователи работают раздельно во времени. Обмен информацией осуществляется через сменные носители.

Объекты защиты в автономных рабочих станциях (АРС): - АРС

- сменные носители информации

- пользователи и обслуживающий персонал

- устройства визуального представления информации

- источники побочного электромагнитного излучения и наводок

ЛВС - создаются для коллективной обработки информации или совместного использования ресурса.

Оборудование размещено в пределах одного помещения, здания или группы близкорасположенных зданий.

- Локальные системы коллективного пользования (ЛСКП).

Структура ЛСКП: - без выделенного сервера или одноранговой сети. Не требует централизованного управления; любой пользователь делает доступными свои данные; используется однотипная ОС.

- с выделенным сервером.

Требует централизованного административного управления; на РС и серверах могут быть установлены:

- многотерминальные системы на базе малых и больших компьютеров. Основные ресурсы сосредоточены на сервере; РС - это терминалы; общее руководство осуществляет администратор; на центральном компьютере и РС используются различные ОС.

- многосегментные ЛС - состоят из нескольких сегментов, любой из которых является сетью с выделенным сервером. Объединение осуществляется через мост, в качестве которого может использоваться либо выделенный сервер, либо специальной устройство. Любым сегментом управляет свой администратор. В любом сегменте может использоваться своя ОС.

- смешанные сети - включают все вышерассмотренные системы.

Объекты защиты:

- все рабочие станции (РС)

- сервер и центральный компьютер

- локальные каналы связи

- реквизиты доступа

- Глобальные системы коллективного пользования (ГСКП).

ГСКП - совместная обработка информации и совместное использование ресурсов.

Отличия от ЛСКП:

- Могут находиться на значительном удалении друг от друга.

- Каналы связи не принадлежат собственнику системы.

- Каналы связи являются коммутируемыми и взаимосвязанными.

- Для использования каналов связи необходимо устройство сопряжения.

- Подобные системы открыты и подключиться к ним могут все желающие.

Объекты защиты:

- РС

- глобальные каналы связи

- информация, передаваемая по глобальным каналам связи

- информация о реквизитах доступа в ГСКП.

Угрозы безопасности информации и их классификация.

Угроза - это потенциально возможное событие, действие, процесс или явление, которое может привести к понятию ущерба чьим-либо интересам.

Нарушение безопасности - это реализация угрозы.

Естественные угрозы - это угрозы, вызванные воздействием на АС объективных физических процессов, стихийных природных явлений, не зависящих от человеека.

Естественные делятся на:

- природные (стихийные бедствия, магнитные бури, радиоактивное излучение, осадки)

- технические. Связаны надежностью технических средств, обработки информации и систем обеспечения.

Искусственные делят на:

- непреднамеренные - совершенные по незнанию и без злого умысла, из любопытности или халатности

- преднамеренные

Каналы проникновения в систему и их классификация:

- По способу:

- прямые

- косвенные

- По типу основного средства для реализации угрозы:

- человек

- аппаратура

- программа

- По способу получения информации:

- физический

- электромагнитный

- информационный

Меры противодействия угрозам:

- Правовые и законодательные.

Законы, указы, нормативные акты, регламентирующие правила обращения с информацией и определяющие ответственность за нарушение этих правил. - Морально-этические.

Нормы поведения, которые традиционно сложились или складываются в обществе по мере распространения вычислительной техники. Невыполнение этих норм ведет к падению авторитета, престижа организации, страны, людей. - Административные или организационные.

Меры организационного характера, регламентирующие процессы функционирования АС, деятельность персонала с целью максимального затруднения или исключения реализации угроз безопасности: - организация явного или скрытого контроля за работой пользователей

- организация учета, хранения, использования, уничтожения документов и носителей информации.

- организация охраны и надежного пропускного режима

- мероприятия, осуществляемые при подборе и подготовке персонала

- мероприятия по проектированию, разработке правил доступа к информации

- мероприятия при разработке, модификации технических средств

- Физические.

Применение разного рода технических средств охраны и сооружений, предназначенных для создания физических препятствий на путях проникновения в систему. - Технические.

Основаны на использовании технических устройств и программ, входящих в состав АС и выполняющих функции защиты: - средства аутентификации

- аппаратное шифрование

- другие

Практическое занятие №4-5

« Реализация базовых технологий безопасности в среде Delphi.»

- Цель работы: научиться реализовывать базовые технологии безопасности с применением объектно-ориентированной среды Delphi.

- Литература:

a. Хорошко В.А. Методы и средства защиты информации. Издательство Юниор, 2003г.

b. Закон «Об участии в международном обмене», принятый Государственной Думой 5 июня 1996 года.

- Вопросы домашней подготовки:

a. Предмет защиты информации, примеры.

b. Модель элементарной защиты

c. Модель многоуровневой защиты

d. Меры противодействия угрозам

- Основное оборудование:

a. ПЭВМ

b. Объектно-ориентированная среда Delphi.

- Задание 1

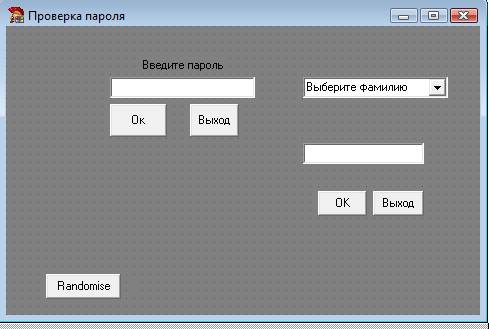

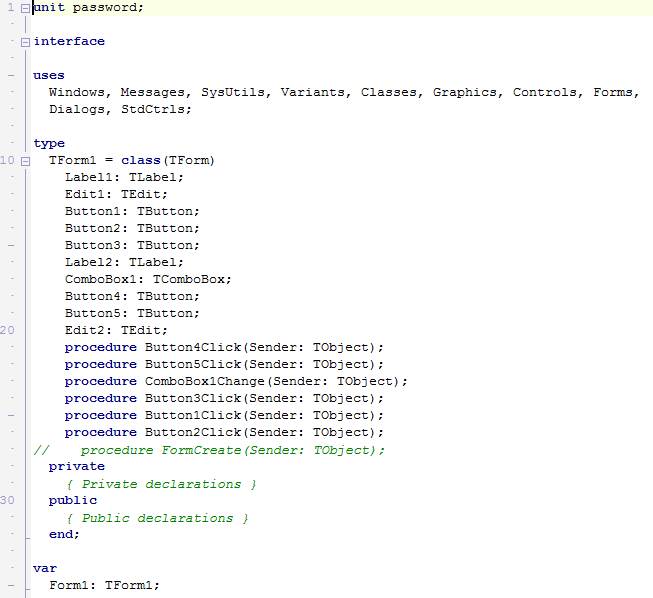

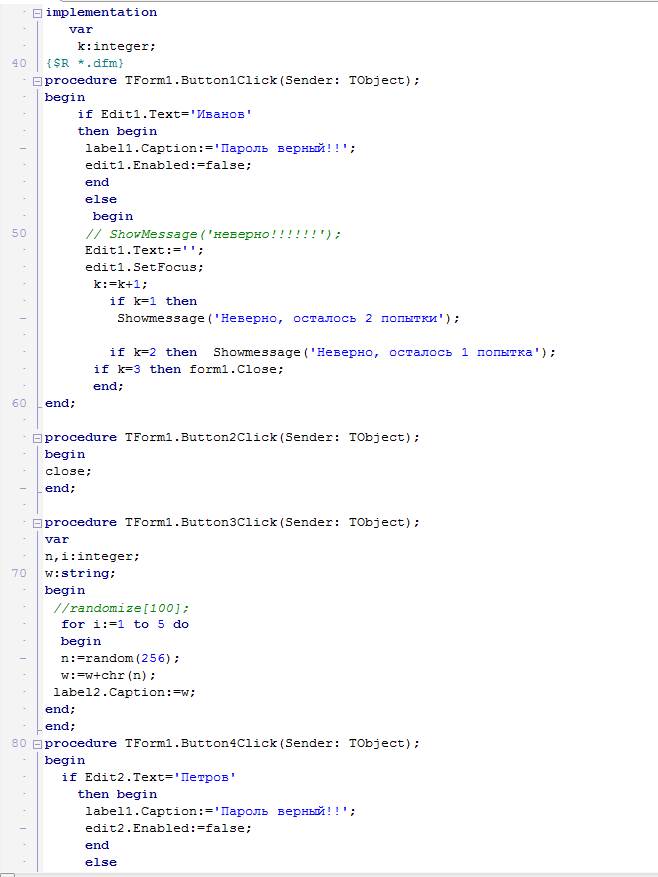

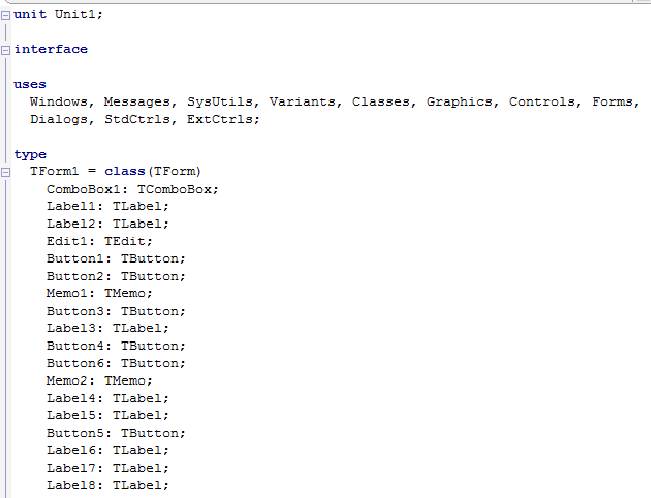

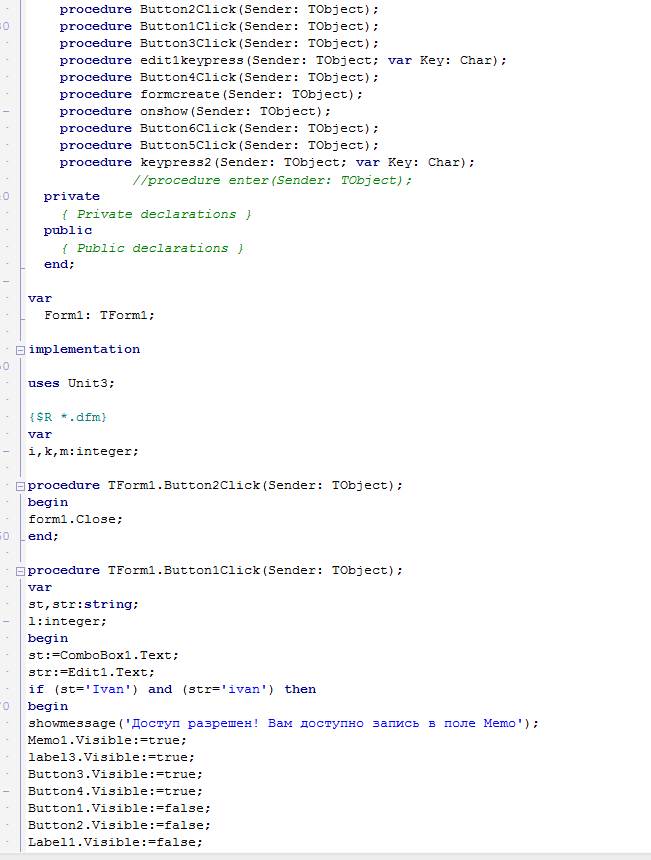

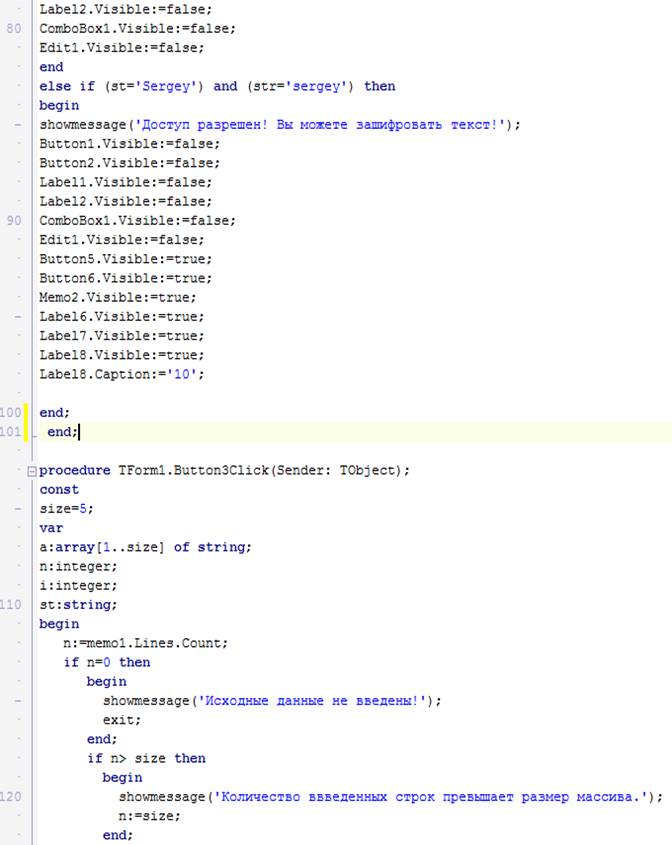

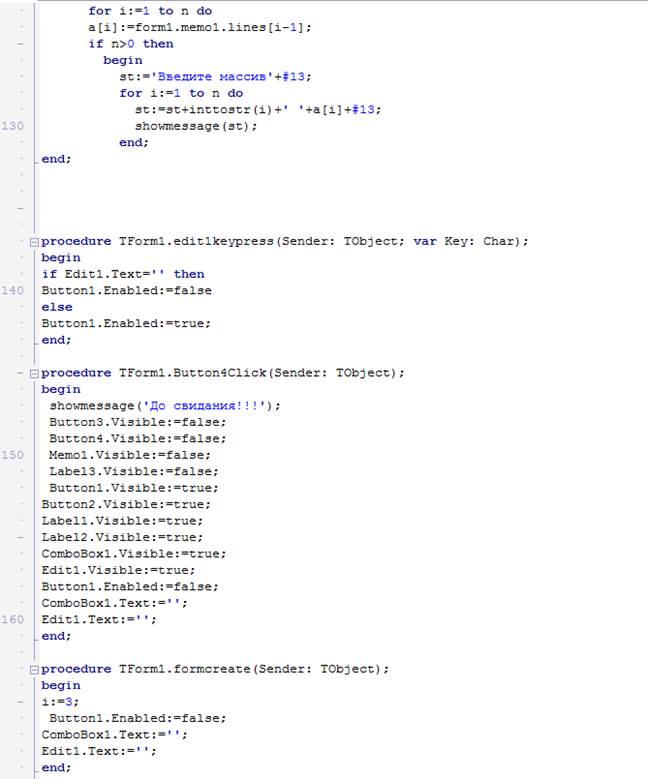

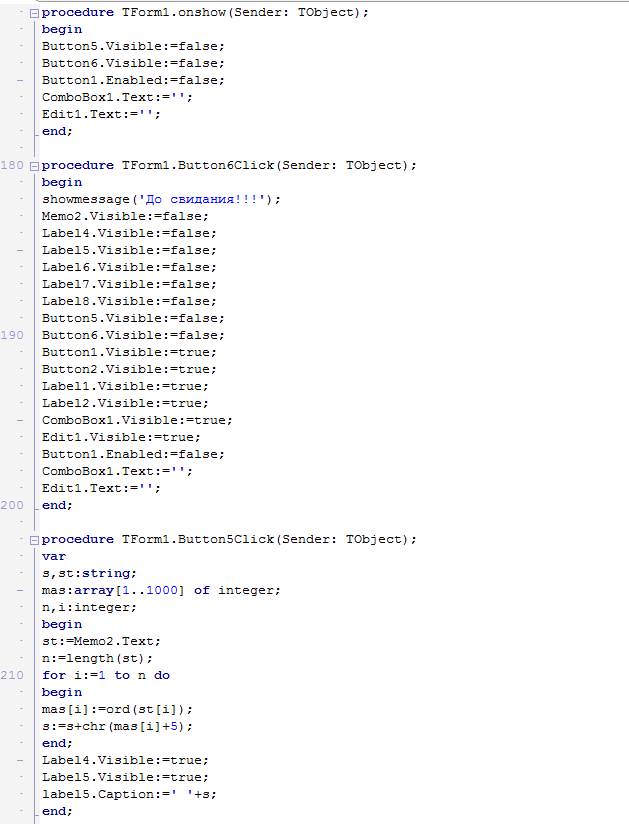

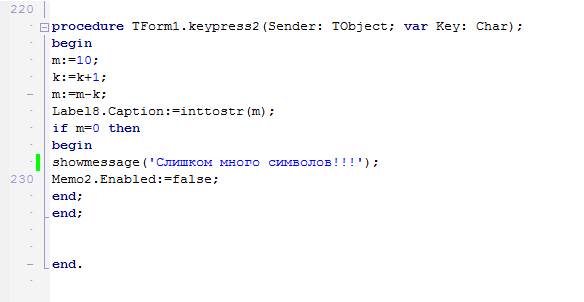

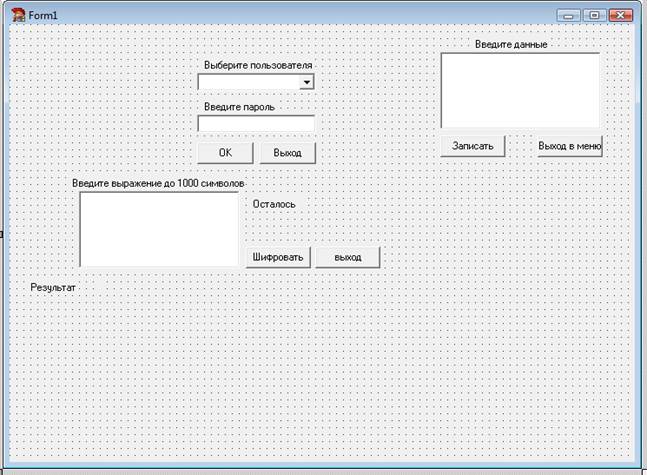

Данное приложение реализует базовые технологии безопасности: идентификацию, аутентификацию, авторизацию. Реализуйте проект в среде Delphi.

На форме должны быть расположены следующие компоненты:

- Порядок выполнения работы:

Правила техники безопасности в компьютерном классе.

a. Студенты должны входить в кабинет спокойно, не задевая столы и ничего на них не трогая.

b. Перед началом работы необходимо убедиться в отсутствии видимых повреждений аппаратуры.

c. Работа с компьютером производится строго по указаниям преподавателя.

Запрещается:

d. Разъединять или соединять разъемы аппаратуры;

e. Прикасаться к экрану монитора;

f. Включать и выключать аппаратуру без указания преподавателя;

g. Класть какие-либо предметы на монитор, системный блок или клавиатуру;

h. Работать во влажной одежде, а также влажными или грязными руками;

i. Пытаться самостоятельно исправлять возникшую в аппаратуре неисправность.

Включите компьютер.

a. Включите в сеть стабилизатор напряжения (если он имеется).

b. Включите принтер (если он имеется).

c. Включите монитор.

d. Включите системный блок (большая кнопка на передней панели). После этого происходит тестирование компьютера, загрузка операционной системы ПЭВМ, основных драйверов, необходимых для нормальной работы компьютера.

e. Выполните задание

- Содержание отчета.

a. Название и цель работы.

b. Привести порядок выполнения хода работы.

c. Вывод по практической работе.

d. Подготовить ответы на контрольные вопросы

- Контрольные вопросы.

a. Дайте определение понятию аутентификация.

b. Дайте определение понятию идентификация.

c. Дайте определение понятию аудит.

d. Перечислите методы защиты информации. Раскройте подробно каждый из них.

e. Метод пароля и его модификация.

- Приложения

Идентификация - это присвоение субъектом или объектом доступа идентификатора или сравнения предъявленного идентификатора с перечнем присвоенных идентификаторов.

Цель идентификации - отслеживание действий пользователя в системе.

Аутентификация - это проверка принадлежности субъекту доступа предъявленного им идентификатора.

Принципы аутентификации:

- Пользователь знает.

Существует 3 метода аутентификации: - Метод пароля и его модификация. Пароль выбирается пользователем.

Ожидаемое безопасное время - это полупроизведение числа возможных паролей и времени, необходимого для того, чтобы попробовать все возможные пароли.

Модификация методов простых паролей: - пароль с выборкой символов. Система просит ввести случайную цепочку символов, составляющую пароль.

- метод однократного пароля. Пользователь вводит в систему, или система выдает пользователю значительное число паролей, которые тот должен запомнить или хранить. Каждый раз пользователь входит под новым именем. Проблемы: в случае аварийного завершения сеанса работы пользователь может не знать, какой пароль вводить.

- при завершении сеанса работы система просит ввести пароль на следующий сеанс.

Правила обращения с паролями:

- пароли нельзя хранить в системе в явном виде

- пароли нельзя отображать в явном виде

- пароли необходимо менять как можно чаще

- система не должна вырабатывать новый пароль в конце сеанса работы

- Метод вопрос-ответ. Пользователь при входе отвечает на m ориентированных и n стандартных вопросов. Стандартные вопросы не касаются пользователя и вводятся в систему заранее.

- Метод секретного алгоритма. Система выдает случайное число. Пользователь, зная секретный алгоритм, сообщает системе результаты вычислений по алгоритму.

- Пользователь имеет.

Аутентификация производится по некоторому предмету, которым физически обладает пользователь. - магнитные идентификационные карты; носитель информации - магнитная полоса. В соответствии с международным стандартом ISO 1811-1/9 1989 полоса содержит три дорожки: две для идентификации и одна - для перезаписи информации. Проблемы: невысокая механическая стойкость.

- полупроводниковые id-карты. Имеется встроенная информационная система с металлическими контактами. По стандарту ISO 1816-1 1988, таких контактов должно быть 8 и они должны быть позолочены. В настоящее время используется 4-6 контактов. В данные карты встраиваются системы шифрования.

- электрический идентификатор - это таблетка диаметром 17 мм, толщиной 5.8 или 3.2 мм, внутри находится литиевая батарейка, срок службы - 10 лет.

- оптические идентификационные карты. Емкость от 40 до 200 Мбайт. Выполнены по технологии WORM.

- Пользователь есть.

Аутентификация производится с помощью основных биометрических показателей человека: - узор сетчатки глаза.

Осуществляется сканирование сетчатки; измеряется угловое распределение кровеносных сосудов относительно слепого пятна. Стоимость устройств 5-7 тыс. долларов. Контрольный образ - 40 байт.

Существует несколько процентов вероятности не признания законного пользователя, но зато 100%-я вероятность обнаружения чужака. - отпечатки пальцев.

Основан на выделении основных дактилоскопических признаков, измерения расстояния между ними, вычисления их относительных координат. Контрольный образ 400-1000 байт. Цена - 2-4 тыс. долл. Надежность - 95%. Руки человека должны быть теплыми. Термохромные материалы значительно изменяют отражающую способность при незначительном изменении температуры. Прибор представляет собой матрицу 250х250 ячеек. Каждая ячейка имеет 16 градаций оттенков. - геометрия руки.

Образ занимает от 9 до 1000 байт, в зависимости от фирмы производителя. Цена - 3-5 тыс. долл. Рука облучается мощным световым потоком. Фотоячейки фиксируют контур руки. Система обнаруживает возрастные изменения, производственные изменения и муляжи.

Параметры, уникальные для человека: - положение краев контура каждого пальца

- положение центральных осей для каждого контура пальца

- смещение осей контуров всех пальцев до положения, перпендикулярного опорной линии

- ширина контура каждого пальца в определяющих местах опорной линии

- динамика подписи.

- динамическая аутентификация (специальный планшет и ручка). В ручке установлен преобразователь ускорения по осям x и y; планшет измеряет силу нажатия.

- статическая аутентификация. Подпись сверяется с контрольным образом. Расписываются 4-5 раз.

Контрольный образ от 40 байт до 4 Кбайт. Стоимость оборудования - 100-1200 долл.

- особенности речи.

Характеристики голоса: - высота тона (диапазон частот вибрации голосовых связок)

- резонансные частоты глотки носовой и ротовой полости

- мелодичность (высота тона как функция времени)

- интонация (громкость как функция времени)

Методы аутентификации:

- фразонезависимые

- текстозависимые

Контрольный образ от 2 до 20 Кбайт. Стоимость оборудования - от 300 долл.

- ритм работы на клавиатуре.

Существуют определенные временные интервалы при последовательном нажатии клавиш на клавиатуре. Позволяет производить аутентификацию постоянно и скрытно.

Способы: - по свободному тексту

- по набору ключевых фраз

Средства биометрической аутентификации используются в системах, работающих в двух вариантах:

- открытые системы. Средства аутентификации используются неподготовленным пользователем и количество средств аутентификации - 1-2.

- системы управления оружием или серьезная закрытая информация. Пользователи заранее подготовлены и четко знают последовательность действий.

За невыполнение последовательности действий могут быть применены технические средства охраны.

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ № 6

«КОЛИЧЕСТВЕННАЯ ОЦЕНКА СТОЙКОСТИ ПАРОЛЬНОЙ ЗАЩИТЫ»

1. Цель работы:реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому.

2. Литература:

a. Хорошко В.А., Чекатков А.А. Методы и средства защиты информации/ Под. Ред. Ю. С. Ковтанюка – К.: Издательство Юниор, 2003 г.

b. Доктрина информационной безопасности Российской Федерации, утвержденной президентом Путиным В.В. 9сентября 2000 г.

c. Закон «Об участии в международном информационном обмене», принятый Государственной Думой 5 июня 1996 года

3. Вопросы домашней подготовки:

a. Чем определяется стойкость подсистемы идентификации и аутентификации?

b. Перечислить минимальные требования к выбору пароля.

c. Перечислить минимальные требования к подсистеме парольной аутентификации.

d. Особенности защиты информации в персональных ЭВМ.

4. Основное оборудование:

a. ПЭВМ;

b. язык программирования (на выбор);

5. Задание:

a. 5.1. В таблице 1 приложения найти для вашего варианта значения характеристик P,V,T.

b. 5.2. Вычислить по формуле (1) нижнюю границу S* для заданных P,V,T.

c. 5.3. Выбрать некоторый алфавит с мощностью A и получить минимальную длину пароля L, при котором выполняется условие (2).

d. Реализовать программу – генератор паролей пользователей. Программа должна формировать случайную последовательность символов длины L, при этом должен использоваться алфавит из A символов.

e. 5.5.Оформить в тетради отчет по лабораторной работе согласно примеру, приведенному на последней странице.

Замечания:

При реализации программы могут быть полезны следующие функции

1.RANDOM(N) – возвращает случайное число  .

.

2.RANDOMIZE – сбрасывает начальное состояние датчика случайных чисел случайным образом.

3.CHR(X) – возвращает символ с ASCII кодом X. Коды различных групп символов приведены ниже.

Коды символов

Коды английских символов : «A»=65,…,«Z»=90, «a»=97,…, «z» =122.

Коды цифр : «0» = 48, «9» = 57.

! - 33, “ – 34, # - 35, $ - 36, % - 37, & - 38, ‘ – 39, ( - 40, ) – 41, * - 42.

Коды русских символов : «А» - 128, … «Я» - 159, «а» - 160,…, «п» - 175, «р» - 224,…, «я» - 239.

6. Порядок выполнения работы:

a. Ознакомится с пунктами практической работы;

b. Определитесь с номером варианта (обратитесь к преподавателю);

c. Правила техники безопасности:

ВКЛЮЧЕНИЕ КОМПЬЮТЕРА

Ø Включите в сеть стабилизатор напряжения (если он имеется).

Ø Включите принтер (если он имеется).

Ø Включите монитор.

Ø Включите системный блок (большая кнопка на передней панели).

Ø Завершите выполнение всех программ.

ВЫКЛЮЧЕНИЕ КОМПЬЮТЕРА

Ø Выполните команду: ПУСК → Завершение работы → Включить компьютер.

Ø Выключите системный блок.

Ø Выключите монитор.

Ø выключите принтер.

Ø Выключите стабилизатор.

6.1. Оформите свой отчет согласно седьмому пункту данной практической работы;

6.4.Количественная оценка стойкости парольной защиты

Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля.) Например, если пароль состоит только из малых английских букв, то A=26).

L – длинна пароля;

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

- число всевозможных паролей длины L, которые можно составить из символов алфавита A.

V – скорость перебора паролей злоумышленником.

T – максимальный срок действия пароля.

Тогда, вероятность P подбора пароля злоумышленником в течении срока его действия V определяется по следующей формуле.

Эту формулу можно использовать в обратную сторону для решения следующей задачи:

ЗАДАЧА. Определить минимальные мощность алфавита паролей A и длину паролей L, обеспечивающих вероятность подбора пароля злоумышленником не более заданной P, при скорости подбора паролей V, максимальном сроке действия пароля T.

Данная задача имеет неоднозначное решение. При исходных данных V,T,P однозначно можно определить лишь нижнюю границу S* числа всевозможных паролей. Целочисленное значение нижней границы вычисляется по формуле

(1)

(1)

где  - целая часть числа, взятая с округлением вверх.

- целая часть числа, взятая с округлением вверх.

После нахождения нижней границы S* необходимо выбрать такие A и L для формирования S=AL, чтобы выполнялось неравенство (2).

(2)

(2)

При выборе S, удовлетворяющего неравенству (2), вероятность подбора пароля злоумышленника (при заданных V и T) будет меньше, чем заданная P.

Необходимо отметить, что при осуществлении вычислений по формулам (1) и (2), величины должны быть приведены к одним размерностям.

Пример

Исходные данные – P=10-6, T=7 дней = 1 неделя, V=10 паролей / минуту = 10*60*24*7=100800 паролей в неделю.

Тогда,  .

.

Условию  удовлетворяют, например, такие комбинации A и L, как A=26, L=8 (пароль состоит из 8 малых символов английского алфавита), A=36, L=6 (пароль состоит из 6 символов, среди которых могут быть малые латинские буквы и произвольные цифры).

удовлетворяют, например, такие комбинации A и L, как A=26, L=8 (пароль состоит из 8 малых символов английского алфавита), A=36, L=6 (пароль состоит из 6 символов, среди которых могут быть малые латинские буквы и произвольные цифры).