Часть 4. Компьютерные сети. Защита информации.

Компьютерные сети.

Создание компьютерных сетей было вызвано потребностью совместного использования информации у людей, работающих на удаленных друг от друга компьютерах.

Компьютерная сеть (англ. net)- совокупность ЭВМ и других устройств, соединенных линиями связи и обменивающихся информацией между собой в соответствии с определенными правилами - протоколом. Протокол, т.е. специальный стандарт, служит для обеспечения совместимости ЭВМ. Протоколы определяют характер аппаратного взаимодействия компонентов сети (аппаратные протоколы) и характер взаимодействия программ и данных (программные протоколы). В Интернете используются несколько типов протоколов, появлявшихся с течением времени и развитием компьютерных технологий. К ним относятся текстовый протокол telnet, файловый протокол ftp, протокол телеконференций usenet, протокол баз данных wais, протокол gopher и др. Одной из систем Интернета со своим протоколом является электронная почта e-mail.

В настоящее время наибольшую популярность приобрел гипертекстовый протокол. Указанием на него в адресе ресурса является обозначение http (англ. Hyper Text Transfer Protocol - гипертекстовый протокол передачи данных). [1]

Локальная вычислительная сеть используется для объединения компьютеров, расположенных территориально близко, которые подключаются к сети при помощи сетевого кабеля. Локальная сеть бывает одноранговой, когда все компьютеры равноправны, или многоранговой, когда в сети выделяется компьютер (сервер), управляющий остальными. Глобальные сети объединяют значительно удаленные друг от друга компьютеры.

Ранние компьютерные сети состояли из машин, соединяемых для передачи данных. Программное обеспечение для управления такими сетями добавлялось к операционной системе в виде прикладных программ. В настоящее время программное обеспечение сетей трансформировалось в систему сетевого программного обеспечения, обеспечивающего сложную инфраструктуру сети.

Ресурсами сети называют информацию, программы и аппаратные средства, к которым получают доступ ее пользователи. Работая в сети, можно легко получить информацию, находящуюся на других машинах, подключенных к сети (конечно, не любую информацию, а только ту, которая определена как сетевой ресурс, т.е. сделана доступной для пользователей сети). Пользователь может воспользоваться более мощными машинами для запуска каких-либо программ, если мощность его компьютера недостаточна для этого (удаленный запуск программ). Может обмениваться информацией с другими пользователями сети. Пользователи могут сэкономить определенные средства за счет того, что сразу несколько пользователей получат возможность работать с одним общим устройством, например принтером или плоттером.

Иногда бывает необходимо соединить две существующие сети. Если эти сети совместимы (используют одинаковые протоколы), то их соединяют с помощью устройства связи, которое называется мостом. Суть метода в том, что когда сети соединяют с помощью моста, то получают просто более крупную сеть. Если необходимо связать сети, которые работают по разным протоколам, то тогда исходные сети просто соединяют с помощью шлюза. Мосты и шлюзы могут быть аппаратными (шлюзовый сервер) и программными.

При подключении локальной сети к глобальной важную роль играет понятие сетевой безопасности. В частности, должен быть ограничен доступ в локальную сеть для посторонних лиц, а также ограничен выход за пределы локальной сети информации. Для обеспечения сетевой безопасности между локальной и глобальной сетью устанавливают брандмауэры (в качестве их могут использовать специальные компьютеры или программы, препятствующие несанкционированному перемещению данных между сетями).

Сети можно классифицировать следующим образом:

1) по протяженности линий связи:

- локальные (протяженность линий связи - до нескольких километров). В локальные сети может быть объединено до нескольких десятков машин.

- региональные. Это сети, охватывающие город, область, район, страну. Как правило, это ведомственные сети, например, военные или полицейские.

- глобальные. Это сети, охватывающие несколько стран, континентов или весь мир.

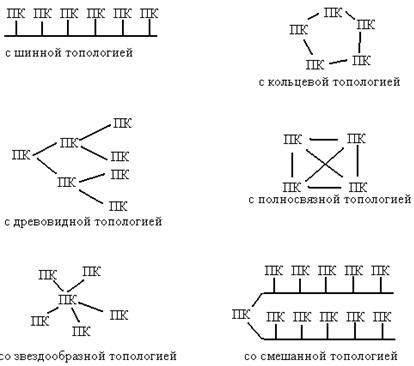

2) по топологии (способу соединения машин): с шинной, с древовидной, со звездообразной, с кольцевой, с полносвязной, со смешанной (рис. 4.1).

Каждая топология имеет свои достоинства и недостатки. Например, сеть с полносвязной топологией наиболее дорогая, но самая надежная, поскольку при отказе какой-либо линии связи передаваемая информация может быть направлена в обход. Сеть с шинной топологией наоборот самая дешевая, но при отказе канала передачи данных из строя выходит вся сеть. Кроме того, такая сеть требует специального программного обеспечения для одновременной передачи информации между несколькими машинами по одному каналу. Наиболее проста работа, а значит и программное обеспечение в сети с кольцевой топологией, так как передача информации в такой сети производится только в одном направлении, а каждый компьютер принимает сигнал и передает его следующей станции. В то же время, выход из строя одной части кольца приводит к отказу всей сети.

Локальные сети являются обычно сетями с кольцевой или шинной топологией. Связи между ЭВМ не обязательно должны быть выполнены проводниками, все более распространенными становятся беспроводные сети. [1, 8]

3) по способу управления:

- централизованные, в которых для управления и обеспечения доступа пользователей к ресурсам сети выделяют специальные компьютеры - серверы. Сервер - это обыкновенный, но достаточно мощный компьютер, на котором устанавливается специальное программное обеспечение. Остальные машины в таких сетях называют рабочими станциями. Часто встречаются локальные сети с одним сервером.

- децентрализованные (одноранговые), в которых все компьютеры участвуют в управлении сетью на равных правах. Иными словами, в такой сети все машины одного ранга и работают под управлением одинаковых (или по крайней мере совместимых) программ, обеспечивающих в том числе и передачу данных по сети.

Интернет.

Интернет - глобальная компьютерная сеть. Интернет был создан довольно давно (в 50гг. 20 века) и развивался как ведомственная сеть, принадлежащая министерству обороны США. В 1983г. проблема устойчивости глобальной сети была решена внедрением протокола TCP/IP, лежащего в основе всемирной сети и по нынешний день. Во второй половине 80-х годов сложилась и заработала система доменных имен. С 1993 г была изобретена система WWW (англ. World Wide Web, всемирная паутина).

В основе устройства Интернета лежит система клиент-сервер. Информация в сети находится на огромном множестве серверов, разбросанных по всему миру. Для обращения к серверам и просмотра получаемой оттуда информации на компьютерах у пользователей сети устанавливаются специальные программы-клиенты (браузеры).

Серверы, как правило, принадлежат крупным фирмам, информационным агентствам, органам власти, учебным заведениям и т.п. Каждый сервер Интернета имеет свой электронный адрес. Эти адреса называют доменными, поскольку они состоят из названий доменов- совокупности компьютеров, к которым принадлежит данный компьютер.

Интернет можно рассматривать как набор доменов, каждый из которых состоит из сети или небольшой интерсети, управляемой одной организацией. Каждый домен является автономной системой, которую можно изменять согласно собственным потребностям. Для того чтобы создать домен организация должна зарегистрироваться, затем его можно подключить к Интернету с помощью маршрутизатора, который связывает одну из сетей домена и сеть, находящуюся в Интернете. Такой маршрутизатор называется шлюзом, поскольку он является воротами домена во внешний мир. Этот внешний мир часто называют облаком, подразумевая, что структура Интернета, находящаяся за шлюзом контролируется доменом.

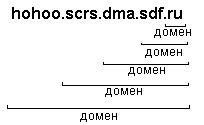

Имена доменов состоят из сегментов, названия которых записываются справа налево и разделяются точками, т.е. слева находится имя компьютера, справа имя домена первого уровня, соответствующего стране или, реже, какой-либо другой большой группе серверов. Вид имени домена показан на рис. 4.2.

Рис. 4.2. Электронный адрес сервера.

Система адресов Интернета.

Каждому компьютеру в Интернете присваивается уникальный адрес, который называется IP-адресом (Internet Protocol адрес) и используется для идентификации машины в сети. Система IP-адресации учитывает то, что Интернет является сетью сетей, а не объединением отдельных компьютеров, поэтому содержит адрес сети и адрес компьютера в данной сети. IP-адрес представляет собой последовательность из 32 битов (четыре байта) и состоит из двух частей: кода, определяющего домен, в котором располагается машина, и кода, определяющего отдельную машину в этом домене. Часть адреса, обозначающая домен, называется идентификатором сети. Она назначается организацией ICANN (Interhet Corporation for Assigned Names and Numbers – организация по назначению имен и адресов в Интернете) при регистрации домена. Следовательно, именно благодаря процессу регистрации каждый домен в Интернете имеет уникальный идентификатор сети. Часть адреса, которая обозначает отдельную машину домена, называется адресом узла или хоста. Идентификатор хоста назначается человеком, управляющим работой домена, администратором сети или системным администратором. Идентификатор обычно записывается в десятичном представлении с разделительными точками.

Адреса, записанные таком виде, не очень удобны в использовании. Поэтому каждому домену также назначается уникальный мнемонический адрес имя домена, в котором используются слова с латинскими буквами. Доменная система имеет иерархическую структуру, т.е. делится на домены первого, второго и т.д. уровней. Домены первого уровня бывают двух типов - географические (двухбуквенные – каждой стране соответствует код из двух букв) и административные (трехбуквенные). Например, имя домена ru означает Россия, ua - Украина, au - Австралия, edu - образовательные учреждения, com - коммерческие организации, gov — правительственные организации, org — некоммерческие организации, museum — музеи, info — для произвольного использования, net — компьютерная сеть.

Когда у домена есть мнемоническое имя, системный администратор может: расширить его, назначив мнемонические адреса для машин домена. Например, отдельной машине в домене aw.com можно присвоить имя ssenterprise.aw.com. Сегменты мнемонического адреса определяют положение машины в иерархической системе классификации. В частности, адрес ssenterprise.aw.com означает, что машина с именем ssenterprise принадлежит организации aw, которая находится в классе доменов верхнего уровня для коммерческих организаций com.

Понятно, что в Интернете не существует компьютера, который знал бы адреса всех других компьютеров в сети и способов соединения с ними. Это невозможно, также как невозможно существование всемирной телефонной книги. Однако существуют специальные DNS-серверы (англ. Domain Name Service - служба доменных имен), распределенные по всему миру, каждый из которых отвечает за какую-то часть сети. Каждая организация, имеющая свои домен, несет ответственность за создание каталога, содержащего мнемонические адреса и соответствующие им цифровые IР-адреса машин, находящихся в домене. Этот каталог создается в форме сервера на одной из машин домена, которая называется DNS-сервером и отвечает на запросы, касающиеся информации об адресах. Компьютер, подключенный к Интернету, при необходимости найти какой-то другой компьютер связывается с одним DNS-сервером. Если нужный адрес не будет найден на этом DNS-сервере, последний "обратится" к другим DNS-серверам, те - к следующим, и т.д. Таким образом, запрос за считанные секунды может облететь весь мир.

Для определения местоположения документа и извлечения его из Всемирной паутины каждому документу назначается уникальный адрес, который называется URL-адресом (Uniform resource Locator - унифицированный указатель информационного ресурса). Каждый URL содержит имя протокола, по которому нужно обращаться к требуемой информации, адрес сервера и имя файла на этом сервере, например,

Обратите внимание, что имена файлов на интернетовских серверах, как правило, выглядят непривычно. Это связано с тем, что серверы чаще всего работают под управлением операционной системы UNIX, в которой правила записи имен файлов, отличаются от принятых в MS-DOS и WINDOWS.

Имени файла может и не быть. В таком случае с сервера пользователю сети будет прислан заранее установленный для этого случая ("по умолчанию") файл. [1, 2,3]

Сеть Интернет развивается и расширяется очень быстрыми темпами, и найти нужную информацию среди миллиардов Web-страниц (гипертекстовых документов) и файлов становится все сложнее. Для поиска информации используются специальные поисковые серверы, которые содержат достаточно полную и постоянно обновляемую информацию о Web-страницах, файлах и других документах, хранящихся на десятках миллионов серверов сети Интернет. Используются различные механизмы поиска, хранения и предоставления пользователю информации. Поисковые серверы сети Интернет можно разделить на дне группы — поисковые системы общего назначения и специализированные поисковые системы.

Современные поисковые системы часто являются информационными порталами, которые предоставляют пользователям не только возможности поиска документов в сети Интернет, но и доступ к другим информационным ресурсам (новостям, прогнозу погоды, курсу валют, географическим картам и т.д.).

Поисковые системы общего назначения являются базами данных, которые содержат сгруппированную по темам информацию о всех ресурсах Интернета. Такие поисковые системы находят Web-страницы по ключевым словам в БД или путем поиска в иерархической системе каталогов.

Сеть Интернет объединяет более миллиарда компьютеров, которые в свою очередь входят в громадное количество различны: локальных, региональных и корпоративных сетей. Совместная работа в сети Интернет громадного числа отправителей и получателей информации возможна лишь при условии единых правил об мена информацией. Сводом таких правил является протокол передачи данных ТСР/IР. Термин ТСР/IР включает название двух протоколов — транспортного протокола ТСР (Тransmission Control Protocol) и протокола маршрутизации IР (Internet Protocol).

Протокол маршрутизации IР обеспечивает передачу информации между компьютерами сети. Пояснить работу данного протокола можно на примере работы обычной почты. На конверте письма указываются адрес получателя (кому письмо) и адрес отправителя (от кого письмо). Аналогично передаваемая по сети информация «помещается в конверт», на котором указаны IР-адреса компьютеров получателя и отправителя. Информация в таком условном «конверте» называется IP-пакетом..

В процессе пересылки обыкновенных писем их сначала доставляют на ближайшее к отправителю почтовое отделение, а затем передают по цепочке почтамтов на ближайшее к получателю почтовое отделение. На промежуточных почтамтах письма сортируют, т.е. определяют, на какой следующий почтамт или почтовое отделение необходимо отправить данное письмо.

На пути от компьютера-отправителя к компьютеру-получателю IР-пакеты также проходят через многочисленные промежуточные серверы сети Интернет, в которых производится операция маршрутизации. В результате маршрутизации IР-пакеты направляются от одного сервера к другому, постепенно приближаясь к компьютеру-получателю. Скорость получения информации зависит не от удаленности сервера, от которого начинают свой путь пакеты, а от числа промежуточных серверов, качества (их пропускной способности) линий связи и их загруженности в данный момент. Скорость передачи и получения информации зависит также от размеров IР-пакета. [8]

Электронная почта.

Для передачи сообщений от одного пользователя к другому (такая система называется электронной почтой — e-mail) каждое локальное руководство назначает машину, которая выполняет все действия по обработке электронной почты. Эта машина называется сервером электронной почты домена (почтовым сервером0. Каждое сообщение электронной почты, исходящее из домена, сначала отправляется на сервер электронной почты, который затем отправляет его по указанному адресу. Точно так же каждое входящее сообщение, адресованное пользователю, машина которого находится в домене, сначала приходит на сервер электронной почты, где оно находится до тех пор, пока пользователь не захочет просмотреть входящие сообщение. На почтовом сервере организована база данных, в которой для каждого пользователя выделяется персональный раздел, который принято называть почтовым ящиком. Для отправки и получения сообщений используют программу Outlook Express, входящую в состав Windows XP

Помня о функции, выполняемой сервером электронной почты домена, легко понять структуру адреса электронной почты. Он состоит из цепочки символов, обозначающих пользователя, за которой следует символ @ и доменное имя сервера электронной почты, который должен получить сообщение.

Гипертекстовые документы.

Кроме того, что Интернет предоставляет возможность коммуникации с помощью электронной почты, он также является средством распространения мультимедийных документов, которые называются гипертекстовыми документами и состоят из фрагментов текста, звуковых и видеоданных. Такие документы можно связывать с другими документами.

Гипертекст - это объединение в единое целое самой информации и структуры ее организации. Например, в обычной файловой системе структура файлов представляет собой одно, а содержимое файлов - совсем другое. Если, работая с каким-то файлом, пользователь увидит в нем ссылку на какой-то другой файл, содержащий связанную по смыслу информацию и заинтересуетесь ею, ему придется выйти из файла и с помощью соответствующих программ найти указанный файл, открыть его, и только тогда он найдете заинтересовавшую его информацию. При использовании гипертекста ссылка на другой файл (в том числе и находящийся на другом компьютере) может быть использована для того, чтобы автоматически выдать в сеть запрос на получение из сети этого файла. Ссылка может представлять собой выделенное слово или картинку. Для вызова соответствующей информации достаточно щелкнуть мышью по ней. Под ссылкой "скрываются" адреса ресурсов.

Организация информации в Интернете в таком виде, когда файлы связаны между собой информационными связями в виде гипертекстовых ссылок, называется всемирной паутиной и обозначается WWW (World Wide Web). Важно понять, что под "паутиной" подразумеваются не линии связи, по которым идет сигнал, а связи информационные. Набор файлов на одном сервере, связанных между собой по смыслу и тесно переплетенных между собой гипертекстовыми ссылками называется страницей или сайтом. Например, страница Интернета может содержать информацию о фирме, человеке, футбольной команде, музыкальном ансамбле и т.п. Страница имеет свой "входной" файл - титульный лист (англ. home page – домашняя страница), адрес которого распространяется через каталоги и рекламу в качестве адреса всей страницы. Титульный лист содержит гипертекстовые ссылки на связанные по смыслу остальные составные части страницы, с помощью которых можно легко к ним перейти и найти нужную информацию.

Таким образом, читатель гипертекстового документа имеет возможность изучить связанные с ним документы или следовать за ходом мысли от документа к документу. Поскольку части документов связаны с другими документами, формируется связанная паутина информации. Если поместить документы в компьютерную сеть, то в такой паутине они могут храниться на разных машинах, образуя паутину в пределах сети. Гипертекстовые документы Всемирной паутины называются веб-страницами. Набор тесно связанных страниц, хранящихся в одном месте, называется веб-узлом, или веб-сайтом.

Пакеты программного обеспечения, с помощью которых осуществляется доступ к гипертекстовым документам Интернета, можно разделить на две категории: пакеты, выполняющие функции клиента и выполняющие функции сервера. Пакеты-клиенты хранятся на машине пользователя, достают информацию, затребованную пользователем, и отображают ее на экране компьютера. Именно они обеспечивают пользовательский интерфейс, который позволяет просматривать веб-страницы. Такие пакеты программ называются браузерами, или иногда веб-браузерами. Пакеты, выполняющие функции сервера, хранятся на машине, содержащей документы, которые запрашивают пользователи. Их задачей является обеспечение доступа к документам по требованию клиента. Следовательно, пользователь получает доступ к гипертекстовым документам благодаря браузеру, который находится на его машине. Браузер находит документы, запрашивая их у серверов, разбросанных по всему Интернету.

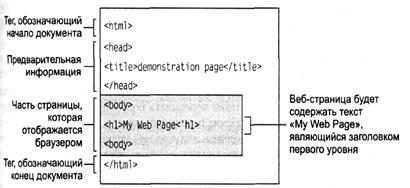

Гипертекстовые документы напоминают обычные текстовые документы тем, что текст, находящийся в них, закодирован посимвольно в системе кодов ASCII или Unicode. Различие же заключается в том, что гипертекстовый документ также содержит специальные символы, которые называются тегами и описывают, как следует отображать документ на экране компьютера и какие элементы документа являются ссылками на другие документы. Эта система тегов называется языком HTML (Hypertext Markup Language - язык разметки гипертекстовых документов). Таким образом, именно на языке НТМL автор веб-страницы записывает информацию, необходимую браузеру для отображения страницы на экране компьютера и для нахождения документов, связанных с этой страницей.

Запись несложной веб-страницы на языке НТМL представлена на рис. 4.3. Она состоит из двух разделов: заголовка (head) и тела (body). Заголовок содержит предварительную информацию, точно так же, как например, служебная записка начинается с даты и темы. Тело документа содержит данные, которые нужно отобразить на экране компьютера пользователя. В нашем случае страница состоит просто из сообщения «Му Web Page», которое отображается на экране. (Текст «Му Web Page» описан как заголовок первого уровня с помощью тега h1).

Рис. 4.3.Веб-страница в виде НТМL-кода

Защита информации.

| КОМПЬЮТЕРНЫЕ ВИРУСЫ, ИХ КЛАССИФИКАЦИЯ. АНТИВИРУСНЫЕ ПРОГРАММНЫЕ СРЕДСТВА Компьютерный вирус — это специальная программа, Способная самопроизвольно присоединяться к другим программам и при запуске последних выполнять различные нежелательные действия: порчу файлов и каталогов; искажение результатов вычислений; засорение или стирание памяти; создание помех в работе компьютера. Наличие вирусов проявляется в разных ситуациях. 1. Некоторые программы перестают работать или начинают работать некорректно. 2. На экран выводятся посторонние сообщения, сигналы и другие эффекты. 3. Работа компьютера существенно замедляется. 4. Структура некоторых файлов оказывается испорченной. Имеются несколько признаков классификации существующих вирусов: · по среде обитания; · по области поражения; · по особенности алгоритма; · по способу заражения; · по деструктивным возможностям. По среде обитания различают файловые, загрузочные, макро- и сетевые вирусы. Файловые вирусы — наиболее распространенный тип вирусов. Эти вирусы внедряются в выполняемые файлы, создают файлы-спутники (companion-вирусы) или используют особенности организации файловой системы (link-вирусы). Загрузочные вирусы записывают себя в загрузочный сектор диска или в сектор системного загрузчика жесткого диска. Начинают работу при загрузке компьютера и обычно становятся резидентными. Макровирусы заражают файлы широко используемых пакетов обработки данных. Эти вирусы представляют собой программы, написанные на встроенных в эти пакеты языках программирования. Наибольшее распространение получили макровирусы для приложений Microsoft Office. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. Полноценные компьютерные вирусы при этом обладают возможностью запустить на удаленном компьютере свой код на выполнение. На практике существуют разнообразные сочетания вирусов — например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные секторы дисков, или сетевые макровирусы, которые заражают редактируемые документы и рассылают свои копии по электронной почте. Как правило, каждый вирус заражает файлы одной или нескольких ОС. Многие загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков. По особенностям алгоритма выделяют резидентные ; вирусы, стелс-вирусы, полиморфные и др. Резидентные вирусы способны оставлять свои копии в ОП, перехватывать обработку событий (например, обращение к файлам или дискам) и вызывать при этом процедуры заражения объектов (файлов или секторов). Эти вирусы активны в памяти не только в момент работы зараженной программы, но и после. Резидентные копии таких вирусов жизнеспособны до перезагрузки ОС, даже если на диске уничтожены все зараженные файлы. Если резидентный вирус является также загрузочным и активизируется при загрузке ОС, то даже форматирование диска при наличии в памяти этого вируса его не удаляет. К разновидности резидентных вирусов следует отнести также макровирусы, поскольку они постоянно присутствуют в памяти компьютера во время работы зараженного редактора. Стелс-алгоритмы позволяют вирусам полностью или частично скрыть свое присутствие. Наиболее распространенным стелс-алгоритмом является перехват запросов ОС на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат эти объекты, либо подставляют вместо себя незараженные участки информации. Частично к стелс-вирусам относят небольшую группу макровирусов, хранящих свой основной код не в макросах, а в других областях документа — в его переменных или в Auto-text. Полиморфность (самошифрование) используется для усложнения процедуры обнаружения вируса. Полиморфные вирусы — это трудно выявляемые вирусы, не имеющие постоянного участка кода. В общем случае два образца одного и того же вируса не имеют совпадений. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. При создании вирусов часто используются нестандартные приемы. Их применение должно максимально затруднить обнаружение и удаление вируса. По способу заражения различают троянские программы, утилиты скрытого администрирования, Intended-вирусы и т. д. Троянские программы получили свое название по аналогии с троянским конем. Назначение этих программ — имитация каких-либо полезных программ, новых версий популярных утилит или дополнений к ним. При их записи пользователем на свой компьютер троянские программы активизируются и выполняют нежелательные действия. Разновидностью троянских программ являются утилиты скрытого администрирования. По своей функциональности и интерфейсу они во многом напоминают системы администрирования компьютеров в сети, разрабатываемые и распространяемые различными фирмами — производителями программных продуктов. При инсталляции эти утилиты самостоятельно устанавливают на компьютере систему скрытого удаленного управления. В результате возникает возможность скрытого управления этим компьютером. Реализуя заложенные алгоритмы, утилиты без ведома пользователя принимают, запускают или отсылают файлы, уничтожают информацию, перезагружают компьютер и т. д. Возможно использование этих утилит для обнаружения и передачи паролей и ной конфиденциальной информации, запуска вирусов, ничтожения данных. К Intended-вирусам относятся программы, которые не способны размножаться из-за существующих в них ошибок. К этому классу также можно отнести вирусы, которые размножаются только один раз. Заразив какой-либо файл, они теряют способность к дальнейшему размножению через него. По деструктивным возможностям вирусы разделяются на: 1. неопасные, влияние которых ограничивается уменьшением свободной памяти на диске, замедлением работы компьютера, графическим и звуковыми эффектами; 2. опасные, которые потенциально могут привести к нарушениям в структуре файлов и сбоям в работе компьютера; 3. очень опасные, в алгоритм которых специально заложены процедуры уничтожения данных и возможность обеспечивать быстрый износ движущихся частей механизмов путем ввода в резонанс и разрушения головок чтения/записи некоторых НЖМД. Для борьбы с вирусами существуют программы, которые можно разбить на основные группы: мониторы, детекторы, доктора, ревизоры и вакцины. Программы-мониторы (программы-фильтры) располагаются резидентно в ОП компьютера, перехватывают и сообщают пользователю об обращениях ОС, которые используются вирусами для размножения и нанесения ущерба. Пользователь имеет возможность разрешить или запретить выполнение этих обращений. К преимуществу таких программ относится возможность обнаружения неизвестных вирусов. Использование программ-фильтров позволяет обнаруживать вирусы на ранней стадии заражения компьютера. Недостатками программ являются невозможность отслеживания вирусов, обращающихся непосредственно к BIOS, а также загрузочных вирусов, активизирующихся до запуска антивируса при загрузке DOS, и частая выдача запросов на выполнение операций. Программы-детекторы проверяют, имеется ли в файлах и на дисках специфическая для данного вируса комбинация байтов. При ее обнаружении выводится соответствующее сообщение. Недостаток — возможность защиты только от известных вирусов. Программы-доктора восстанавливают зараженные программы путем удаления из них тела вируса. Обычно эти программы рассчитаны на конкретные типы вирусов и основаны на сравнении последовательности кодов, содержащихся в теле вируса, с кодами проверяемых программ. Программы-доктора необходимо периодически обновлять с целью получения новых версий, обнаруживающих новые виды вирусов. Программы-ревизоры анализируют изменения состояния файлов и системных областей диска. Проверяют состояние загрузочного сектора и таблицы FAT; длину, атрибуты и время создания файлов; контрольную сумму кодов. Пользователю сообщается о выявлении несоответствий. Программы-вакцины модифицируют программы и риски так, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает программы или диски уже зараженными. Существующие антивирусные программы в основном относятся к классу гибридных (детекторы-доктора, доктора-ревизоры и пр.). В России наибольшее распространение получили антивирусные программы Лаборатории Касперского (Anti-IViral Toolkit Pro) и ДиалогНаука (Adinf,Dr.Web). Антивирусный пакет AntiViral Toolkit Pro (AVP) включает AVP Сканер, резидентный сторож AVP Монитор, программу администрирования установленных компонентов. Центр управления и ряд других. AVP Сканер помимо традиционной проверки выполняемых файлов и файлов документов обрабатывает базы данных электронной почты. Использование сканера позволяет выявить вирусы в упакованных и архивированных файлах (не защищенных паролями). Обнаруживает к удаляет макровирусы, полиморфные, стеле, троянские, а также ранее неизвестные вирусы. Это достигается, например, за счет использования эвристических анализаторов. Такие анализаторы моделируют работу процессора и выполняют анализ действий диагностируемого файла. В зависимости от этих действий и принимается решение о наличии вируса. Монитор контролирует типовые пути проникновения вируса, например операции обращения к файлам и секторам. AVP Центр управления — сервисная оболочка, предназначенная для установки времени запуска сканера, автоматического обновления компонент пакета и др. При заражении или при подозрении на заражение компьютера вирусом необходимо: 1. оценить ситуацию и не предпринимать действий, приводящих к .потере информации; 2. перезагрузить ОС компьютера. При этом использовать специальную, заранее созданную и защищенную от записи системную дискету. В результате будет предотвращена активизация загрузочных и резидентных вирусов с жесткого диска компьютера; 3. запустить имеющиеся антивирусные программы, пока не будут обнаружены и удалены все вирусы. В случае невозможности удалить вирус и при наличии в файле ценной информации произвести архивирование файла и подождать выхода новой версии антивируса. После окончания перезагрузить компьютер. |

Компьютерный вирус – разновидность вредоносного ПО, которая имеет свойство размножатся путем создания копий самой себя, а также внедрятся в код различных других программ, в разделы системной памяти, загрузочные секторы. Это специально написанная программа, чаще всего небольшая по размерам, которая распространяет свои копии при помощи различных каналов связи. Обычно вирус запрограмирован для нарушения работы программ, блокирования работы пользователей, уничтожения файлов, приведения в нерабочее состояние аппаратных комплексов ПК.

Компьютерные вирусы можно разделить на определенные типы, в зависимости от их среды обитания:

· Загрузочные вирусы – те, что попадают в загрузочный сектор устройств хранения данных, таких как жесткие диски, флэшки, дискеты и т.д., и могут своей деятельностью сделать файлы недоступными.

· Файловые вирусы – тип вирусов, который внедряется в выполняемые файлы (файлы с расширением COM и EXE) и негативно влияют на их функциональность.

· Файлово-загрузочные вирусы – те, что объединяют в себе функции двух предыдущих типов;

· Документные вирусы – вид вируса, который заражает файлы офисных систем. Такой вид еще называют «макровирусами», поскольку заражение системы происходит средством заражения макросов (определенный набор действий) программы.

· Сетевые вирусы — тип вирусов, что распространяется путем компьютерной сети, т.е. сетевых служб и протоколов.

Также вирусы делятся на типы по принципу своего функционирования – вирусы-паразиты, вирусы-репликаторы, трояны, вирусы-невидимки, самошифрующиеся, матирующиеся, «отдыхающие» вирусы.

Для того, чтобы обнаружить, удалить или защитить компьютер от вирусов, разрабатываются специальные программы. Эти программы называются антивирусными, и представляют собой многофункциональный продукт, который сочетает в себе такие средства: превентивные, профилактические, средства лечения или удаления, а также восстановления нарушенных или потерянных данных.

Антивирусные программы делятся на определенные типы:

· Программы-детекторы – те, которые помогают найти вирусов оперативной памяти или же на внешних носителях.

· Программы-доктора – программы, которые в отличие от предыдущего вида, не только находят вирус, но и лечат зараженный файл , возвращая его в начальное состояние.

· Программы-ревизоры – самые надежные из известных средств защиты от вредоносного ПО. Такие программы имеют свойство запоминать файл, программу или системную область диска в его исходном состоянии, и позже сравнивать текущее состояние с исходным. При сравнении файла учитываются многие параметры файла, по-этому скрыться вирусу такие программы не оставляют шанса.

· Программы-фильтры – предназначены для выявления подозрительных действий в работе компьютера. При попытке действии вируса программа может блокировать это действие.

· Вакцины – такие программы, которые сразу предотвращают заражение различных файлов. Стоит применять такие программы, если программы-доктора отсутствую